Google’ın hesabınızın içeriğini yayınlamak için bir mahkeme celbi aldığını söyleyen bir e-posta aldığınızı düşünün. E-posta mükemmel bir şekilde “Google tarzı” ve gönderenin adresi de gerçek görünüyor: no-reply@accounts.google.com. En hafif tabirle biraz sinir bozucu (ya da belki paniğe yol açıcı?), değil mi?

Ve ne şans! E-posta, olup bitenlerle ilgili tüm ayrıntıların yer aldığı bir Google destek sayfasına bağlantı içeriyor. Bağlantıdaki alan adı da gerçek görünüyor ve Google’a ait gibi duruyor…

Blogumuzun düzenli okuyucuları muhtemelen burada yeni bir kimlik avı düzeneğinden bahsettiğimizi tahmin etmişlerdir. Ve haklılar da. Dolandırıcılar bu kez kurbanlarını kandırmak ve e-postaların mümkün olduğunca inandırıcı görünmesini sağlamak için çeşitli orijinal Google hizmetlerinden yararlanıyor. Peki sistem nasıl çalışıyor?

Kimlik avı e-postası resmi bir Google bildirimini nasıl taklit ediyor?

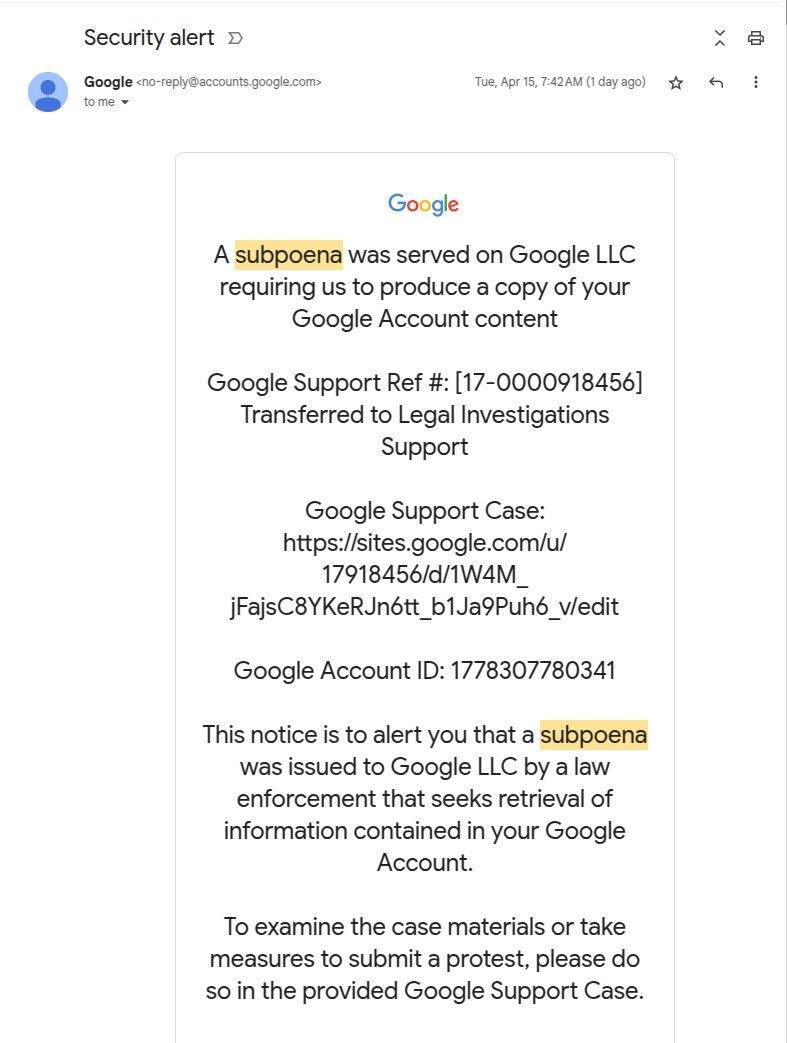

Aşağıdaki ekran görüntüsü saldırıyı başlatan e-postayı gösteriyor; ve Google’ın güvenlik sisteminden gelen bir uyarı gibi davranarak gerçekten inandırıcı bir iş çıkarıyor. Mesaj, kullanıcıya şirketin Google hesabındaki verilere erişim talep eden bir mahkeme celbi aldığını bildiriyor.

no-reply@accounts.google.com adresinden gelen, Google LLC’ye bir emniyet teşkilatı tarafından verilen ve Google’ın kullanıcının Google Hesabı içeriğinin bir kopyasını üretmesini talep eden bir mahkeme celbi kılığındaki dolandırıcılık e-postası. Kaynak

“kimden” alanı gerçek bir Google adresi içeriyor: no-reply@accounts.google.com. Bu, Google’ın güvenlik bildirimlerinin geldiği adresle aynıdır. E-posta ayrıca özgünlük yanılsamasını güçlendiren birkaç ayrıntı içeriyor: Bir Google Hesap Kimliği, bir destek bileti numarası ve davanın bir bağlantısı. Ve en önemlisi, e-postada alıcıya, dava materyalleri hakkında daha fazla bilgi edinmek veya mahkeme celbine itiraz etmek isterse, bunu bir bağlantıya tıklayarak yapabileceği söyleniyor.

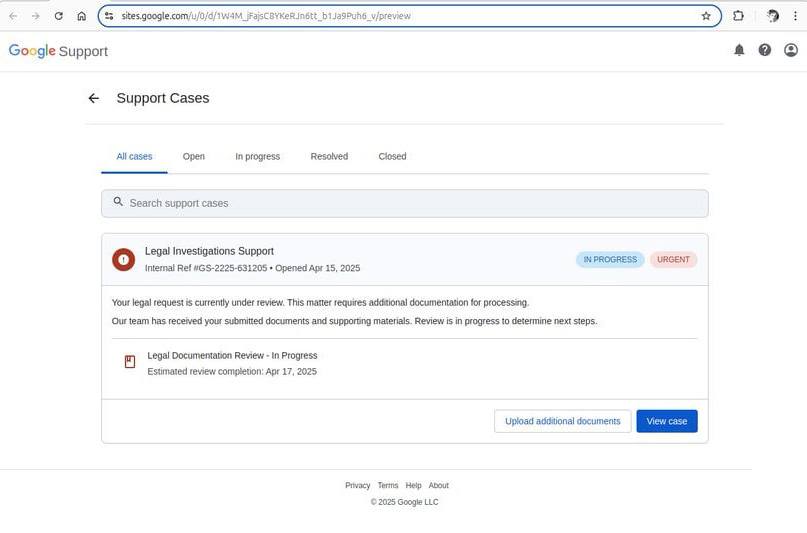

Bağlantının kendisi de oldukça makul görünüyor. Adres, resmi Google alan adını ve yukarıda belirtilen destek bileti numarasını içeriyor. Ve bu tuzağı fark etmek için bilgili bir kullanıcı olmak gerekiyor: Google destek sayfaları support.google.com adresinde bulunur, ancak bu bağlantı bunun yerine sites.google.com adresine yönlendiriyor. Dolandırıcılar elbette böyle teknik konuları anlamayan ya da kelime değişikliğini fark etmeyen kullanıcıları hedefliyor.

Kullanıcı oturum açmamışsa, bağlantıya tıkladığında gerçek bir Google hesabı giriş sayfasına yönlendiriliyor. Kimlik doğrulamasının ardından, sites.google.com adresinde, resmi Google destek sitesini oldukça inandırıcı bir şekilde taklit eden bir sayfaya ulaşıyorlar.

E-postada bağlantısı verilen sahte Google Destek sayfası böyle görünüyor. Kaynak

Şimdi de sites.google.com alan adının gerçek Google Sites hizmetine ait olduğu ortaya çıktı. 2008’de kullanıma sunulan bu site, oldukça basit bir internet sitesi kurucusu, sıra dışı bir şey değil. Google Sites ile ilgili önemli nüans, platformda oluşturulan tüm web sitelerinin otomatik olarak bir google.com alt etki alanında barındırılması: sites.google.com.

Saldırganlar böyle bir adresi hem kurbanların dikkatini dağıtmak hem de çeşitli güvenlik sistemlerini atlatmak için kullanabilir, çünkü hem kullanıcılar hem de güvenlik çözümleri Google etki alanına güvenme eğilimindedir. Dolandırıcıların kimlik avı sayfaları oluşturmak için Google Sites’ı giderek daha fazla kullanması şaşırtıcı değil.

Sahte siteleri tespit etmek: Şeytan ayrıntıda (yani e-posta ayrıntılarında) gizlidir

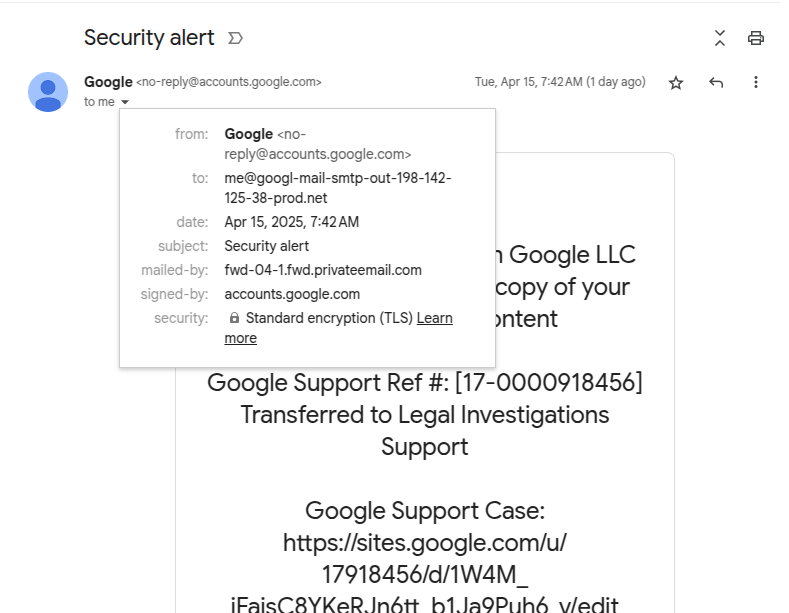

Tehlikeli bir e-postanın ilk işaretini daha önce tanımlamıştık: sites.google.com adresinde bulunan sahte destek sayfasının adresi. Daha fazla tehlike işareti için e-posta başlığına bakın:

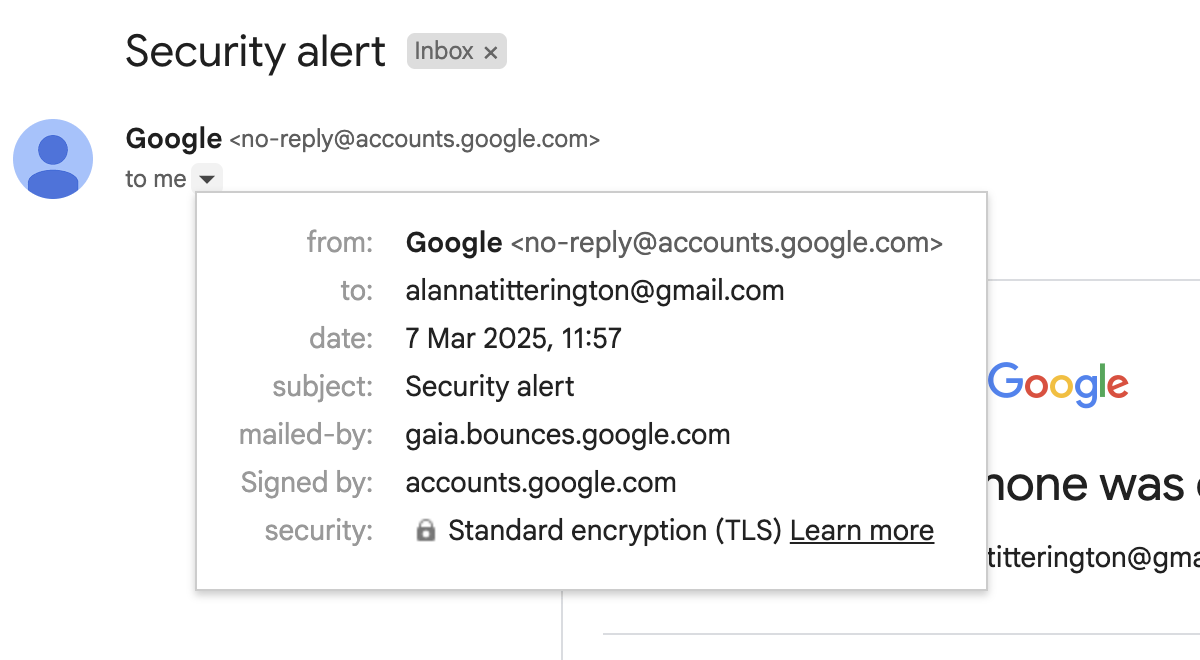

Sahte olanı tespit edin: Ayrıntılı görünümden “alıcı” ve “gönderen” alanlarına bakın. Kaynak

Dikkat edilmesi gereken alanlar “gönderen“, “alıcı” ve “gönderen” alanları. “gönderen” kısmı iyi görünüyor: Gönderen resmi Google e-postası, no-reply@accounts.google.com.

Ama bakın, hemen altındaki “alıcı” alanı gerçek alıcı adresini gösteriyor ve bu kesinlikle sahte görünüyor: me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Adres, Google’ın bazı teknik adreslerini taklit etmek için çok uğraşıyor ama alan adındaki yazım hatası, bu adresin sahte olduğunu açıkça belli ediyor. Dahası, orada kesinlikle bir işi yok; bu alanın alıcının e-postasını içermesi gerek.

Ayrıntıları incelemeye devam ettiğimizde, “gönderen” alanında başka bir şüpheli adres ortaya çıkıyor. Şu anda, bu adresin Google alanına yakın bir yerde olmadığı açık: fwd-04-1.fwd.privateemail[.]com. Tekrar edelim ki bunun gibi saçmalıkların gerçek bir e-postada yeri yok. Referans olması açısından, bu alanların gerçek bir Google güvenlik uyarısında nasıl göründüğünü burada bulabilirsiniz:

Şaşırtıcı olmayan bir şekilde, bu ince işaretler muhtemelen ortalama bir kullanıcı tarafından fark edilmeyecek; özellikle de başlarına gelmek üzere olan bir yasal sorundan zaten korkmuşken. Sahte e-postanın aslında Google tarafından imzalanmış olması da kafa karışıklığını artırıyor; “imzalayan” alanında accounts.google.com adresi görülüyor. Bu yazının bir sonraki bölümünde, suçluların bunu nasıl başardıklarını açıklayacağız ve ardından kurban olmaktan nasıl kaçınabileceğinizi konuşacağız.

Saldırının adım adım yeniden canlandırılması

Dolandırıcıların böyle bir e-postayı tam olarak nasıl göndermeyi başardıklarını ve neyin peşinde olduklarını anlamak için siber güvenlik araştırmacıları saldırıyı yeniden canlandırdı. Araştırmaları, saldırganların (artık iptal edilmiş olan) googl-mail-smtp-out-198-142-125-38-prod[.]net alan adını kaydettirmek için Namecheap’i kullandıklarını ortaya çıkardı.

Daha sonra, bu alan adı üzerinde ücretsiz bir e-posta hesabı oluşturmak için yine aynı hizmeti kullandılar: me[@]googl-mail-smtp-out-198-142-125-38-prod[.]net. Suçlular ayrıca aynı alan adına Google Workspace’in ücretsiz deneme sürümünü de kaydetti. Daha sonra dolandırıcılar kendi web uygulamalarını Google OAuth sistemine kaydettirmiş ve Google Workspace hesaplarına erişim izni vermişler.

Google OAuth, üçüncü taraf web uygulamalarının, kullanıcıların izniyle kimliklerini doğrulamak için Google hesap verilerini kullanmasına olanak tanıyan bir teknoloji. Google OAuth ile muhtemelen üçüncü taraf hizmetlerde kimlik doğrulama yöntemi olarak karşılaşmışsınızdır: “Google ile oturum aç” düğmesine her tıkladığınızda kullandığınız sistem. Bunun yanı sıra, uygulamalar örneğin dosyaları Google Drive’ınıza kaydetme izni almak için Google OAuth’u kullanabilir.

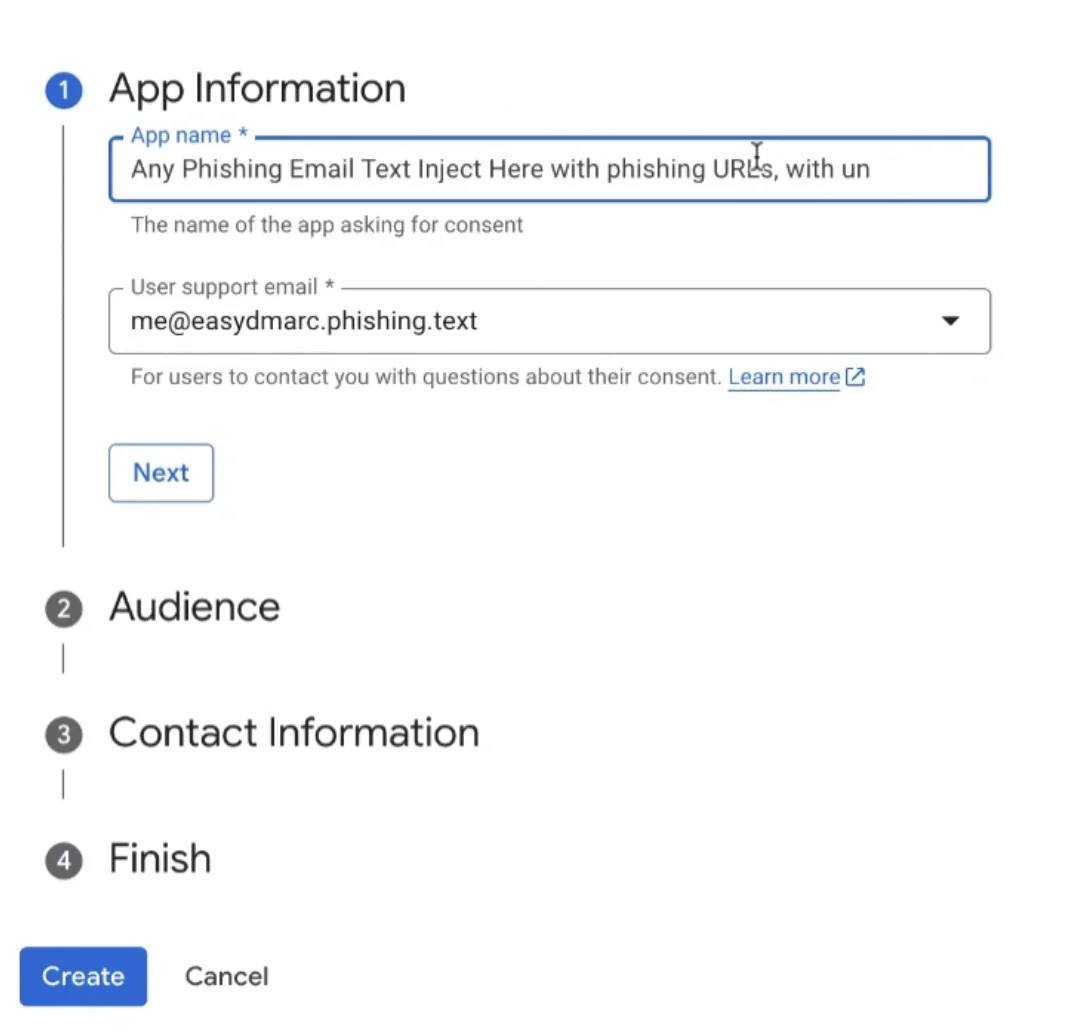

Ama dolandırıcılara geri dönelim. Bir Google OAuth uygulaması kaydedildikten sonra, hizmet, doğrulanmış etki alanıyla ilişkili e-posta adresine bir bildirim gönderilmesine izin veriyor. İlginçtir ki, web uygulamasının yöneticisi “Uygulama adı” olarak herhangi bir metni manuel olarak girmekte serbest. Suçluların istismar ettiği şey de bu gibi görünüyor.

Aşağıdaki ekran görüntüsünde, araştırmacılar bunu “Any Phishing Email Text Inject Here with phishing URLs…” adıyla bir uygulama kaydederek gösteriyor.

Bir web uygulamasını Google OAuth’a rastgele bir adla kaydetme: Kimlik avı bağlantısı içeren bir dolandırıcılık e-postasının metni ad olarak girilebilir. Kaynak

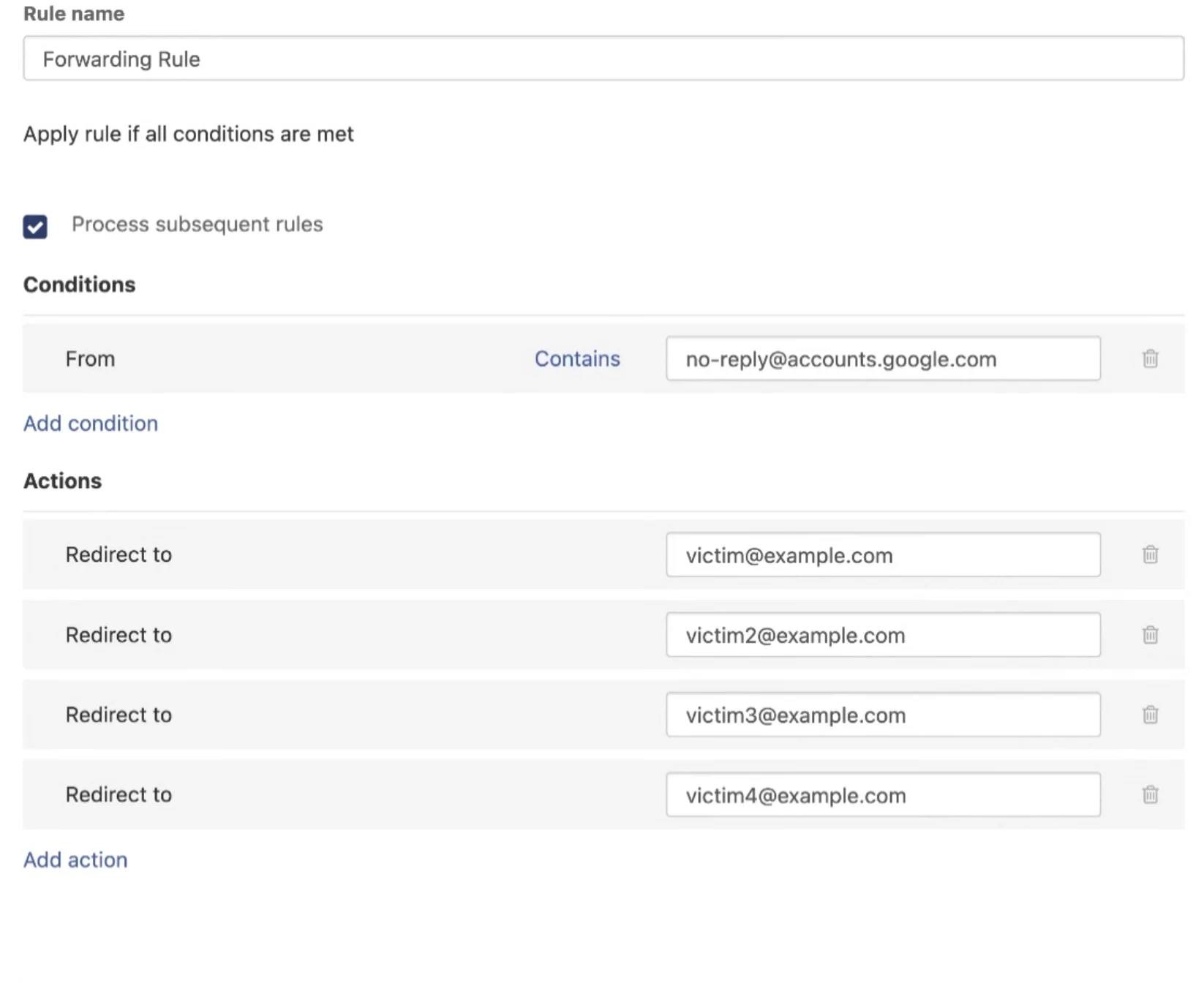

Google daha sonra resmi adresinden bu kimlik avı metnini içeren bir güvenlik uyarısı gönderiyor. Bu e-posta, Namecheap aracılığıyla kaydedilen alan adı üzerindeki dolandırıcıların e-posta adresine gidiyor. Bu hizmet, Google’dan alınan bildirimin herhangi bir adrese iletilmesini sağlıyor. Tek yapmaları gereken belirli bir yönlendirme kuralı belirlemek ve potansiyel kurbanların e-posta adreslerini belirtmek.

Sahte e-postanın birden fazla alıcıya gönderilmesine izin veren bir yönlendirme kuralı oluşturmak. Kaynak

Kendinizi bunun gibi kimlik avı saldırılarından nasıl korursunuz?

Saldırganların bu kimlik avı kampanyasıyla ne elde etmeyi umdukları tam olarak belli değil. Kimlik doğrulamak için Google OAuth kullanılması, kurbanın Google hesabı kimlik bilgilerinin dolandırıcılarla paylaşıldığı anlamına gelmez. İşlem, kullanıcının yetkilendirdiği izinlere ve dolandırıcılar tarafından yapılandırılan ayarlara bağlı olarak, kullanıcının hesap verilerine yalnızca sınırlı erişim sağlayan bir belirteç oluşturur.

Kandırılan kullanıcının ulaştığı sahte Google Destek sayfasının amacı, sözde davalarıyla ilgili bazı “yasal belgeleri” indirmeye ikna etmekti. Bu belgelerin niteliği bilinmiyor, ancak büyük olasılıkla kötü amaçlı kod içeriyorlardı.

Araştırmacılar bu kimlik avı kampanyasını Google’a bildirdi. Şirket bunun kullanıcılar için potansiyel bir risk olduğunu kabul etti ve şu anda OAuth güvenlik açığı için bir düzeltme üzerinde çalışıyor. Ancak sorunun çözülmesinin ne kadar süreceği bilinmiyor.

Bu arada, bu ve diğer karmaşık kimlik avı planlarının kurbanı olmaktan kaçınmanıza yardımcı olacak bazı tavsiyeler:

- Böyle bir e-posta alırsanız sakin olun. Tüm e-posta ayrıntılarını dikkatlice inceleyin ve bunları Google’dan gelen gerçek e-postalarla karşılaştırın; muhtemelen gelen kutunuzda birkaç tane vardır. Herhangi bir tutarsızlık görürseniz, “Sil” tuşuna basmaktan çekinmeyin.

- Google Sites ile oluşturulan google.com alan adındaki web sitelerine karşı dikkatli olun. Son zamanlarda, dolandırıcılar çok çeşitli kimlik avı planları için bunu giderek daha fazla kullanmakta.

- Genel bir kural olarak, e-postalardaki bağlantılara tıklamaktan kaçının.

- Tehlike hakkında zamanında uyarılar sağlayacak ve kimlik avı bağlantılarını engelleyecek sağlam bir güvenlik çözümü kullanın.

Sıra dışı kimlik avının beş farklı örneğine, aşağıdaki bağlantılardan ulaşabilirsiniz:

kimlik avı

kimlik avı

İpuçları

İpuçları