Saldırganlar, süresi dolmuş ve silinmiş Discord davet bağlantılarını kullanarak iki tür kötü amaçlı yazılım dağıtıyor: Virüs bulaşmış bilgisayarların uzaktan kontrolünü ele geçirmek için AsyncRAT ve kripto cüzdan verilerini çalmak için Skuld Stealer. Bunu, Discord’un davet bağlantısı sistemindeki bir güvenlik açığından yararlanıp, kullanıcıları güvenilir kaynaklardan kötü niyetli sunuculara gizlice yönlendirerek yapıyorlar.

Saldırı, ClickFix tekniğini, çok aşamalı yükleyicileri ve ertelenmiş yürütmeyi kullanarak savunmaları atlatıyor ve kötü amaçlı yazılımları tespit edilmeden dağıtıyor. Bu yazı; saldırganların davet bağlantısı sisteminden nasıl yararlandıklarını, ClickFix’in ne olduğunu ve neden kullandıklarını ve en önemlisi bu tuzağa nasıl düşülmeyeceğini ayrıntılı olarak incelemektedir.

Discord davet bağlantıları nasıl çalışır?

İlk olarak, Discord davet bağlantılarının nasıl çalıştığına ve birbirlerinden nasıl farklı olduklarına bakalım. Böylece, saldırganların Discord’daki bağlantı oluşturma sisteminden yararlanmayı nasıl öğrendiklerine dair bir fikir edineceğiz.

Discord davet bağlantıları, kullanıcıların sunuculara katılmak için kullanabilecekleri özel URL’lerdir. Üyeleri manuel olarak eklemek zorunda kalmadan topluluklara erişimi basitleştirmek için yöneticiler tarafından oluşturulurlar. Discord’daki davet bağlantıları iki alternatif biçime sahip olabilir:

- https://discord.gg/{davet_kodu}

- https://discord.com/invite/{invite_code}

Biri internette son zamanlarda oldukça popülerleşen bir alan adı olmak üzere, birden fazla formata sahip olmak, kullanıcıların zihninde karışıklığa yol açtığı için güvenlik açısından en iyi çözüm değildir. Hepsi bu kadar da değil. Discord davet bağlantılarının da özellikleri bakımından birbirinden önemli ölçüde farklılık gösteren üç ana türü vardır:

- Geçici davet bağlantıları

- Kalıcı davet bağlantıları

- Özel davet bağlantıları (kişiselleştirilmiş URL’ler)

İlk türdeki bağlantılar Discord’un varsayılan olarak oluşturduğu bağlantılardır. Ayrıca, Discord uygulamasında sunucu yöneticisi; 30 dakika, 1 saat, 6 saat, 12 saat, 1 gün veya 7 gün (varsayılan seçenek) gibi sabit davet geçerlilik süreleri seçeneğine sahiptir. Discord API aracılığıyla oluşturulan bağlantılar için 7 güne kadar herhangi bir değer olarak özel bir sona erme süresi ayarlanabilir.

Geçici davet bağlantıları için kodlar rastgele oluşturulur ve genellikle büyük ve küçük harflerin yanı sıra sayılar da dahil olmak üzere 7 veya 8 karakter içerir. Geçici bağlantı örnekleri:

- https://discord.gg/a7X9pLd

- https://discord.gg/fq5zw2cn

Kalıcı bir davet bağlantısı oluşturmak için sunucu yöneticisinin Sona Erme Süresi alanında Asla seçeneğini manuel olarak seçmesi gerekir. Kalıcı davet kodları, yine büyük ve küçük harfler ve rakamlardan meydana gelen 10 rastgele karakterden oluşur. Kalıcı bağlantı örneği:

- https://discord.gg/hT9aR2kLmB

Son olarak, özel davet bağlantıları (kişiselleştirilmiş bağlantılar) yalnızca Discord Seviye 3 sunucularında kullanılabilir. Bu seviyeye ulaşmak için bir sunucu, topluluk üyelerinin özel avantajların kilidini açmak için satın alabilecekleri ücretli yükseltmeler olan 14 destek almalıdır. Bu nedenle blog yazarları, yayıncılar, oyun klanları veya halka açık projelerin sunucuları gibi aktif bir kitleye sahip popüler topluluklar genellikle Seviye 3’e ulaşır.

Özel davet bağlantıları, yöneticilerin tüm sunucular arasında benzersiz olması gereken kendi davet kodlarını belirlemelerine olanak tanır. Kod küçük harfler, rakamlar ve kısa çizgiler içerebilir ve 2 ila 32 karakter arasında neredeyse isteğe bağlı uzunlukta olabilir. Bir sunucu herhangi bir zamanda yalnızca bir özel bağlantıya sahip olabilir.

Bu tür bağlantılar her zaman kalıcıdır. Sunucu Seviye 3 avantajlarını koruduğu sürece süreleri dolmaz. Sunucu bu seviyesini kaybederse, kişisel bağlantısı gerekli seviyeye sahip başka bir sunucu tarafından yeniden kullanılabilir hale gelir. Özel davet bağlantısı örnekleri:

- https://discord.gg/alanna-titterington

- https://discord.gg/best-discord-server-ever

- https://discord.gg/fq5zw2cn

Bu son örnekten yola çıkarak dikkatli okuyucular nereye gittiğimizi tahmin edebilirler.

Dolandırıcılar davetiye sistemini nasıl istismar ediyor?

Farklı Discord davet bağlantılarını incelediğimize göre şimdi de kötü niyetli aktörlerin bu mekanizmayı nasıl silah olarak kullandığını görelim. Normal, özel olmayan bir davet bağlantısının süresi dolduğunda veya silindiğinde, tüm kodlar rastgele oluşturulduğundan geçerli bir sunucunun yöneticisinin aynı kodu tekrar alamayacağını unutmayın.

Ancak özel bir davet bağlantısı oluştururken sunucu sahibi, daha önce süresi dolmuş veya silinmiş bir bağlantının koduyla eşleşen bir kod da dahil olmak üzere mevcut herhangi bir kodu manuel olarak girebilir.

Saldırganlar davet sisteminin bu özelliğinden faydalanıyorlar: Süresi dolan gerçek kodları takip ediyor, ardından bunları Seviye 3 avantajlarıyla sunucularında özel bağlantılar olarak kaydediyorlar.

Sonuç olarak dolandırıcılar şunları kullanabilir:

- Süresi dolan geçici davet bağlantıları: Süresi dolan bağlantıda büyük harfler olsa ve dolandırıcıların özel URL’si bunları küçük harflerle değiştirse bile, sistem kullanıcıyı otomatik olarak bu gösterişli URL’ye yönlendirir.

- Sunuculardan silinmiş kalıcı davet bağlantıları: Kod yalnızca küçük harf ve rakamlardan oluşuyorsa (burada yönlendirme yoktur).

- Özel davet bağlantıları: Orijinal sunucu Seviye 3 avantajlarını kaybetmişse ve bağlantısı yeniden kayıt için uygunsa.

Bu ikame neye yol açıyor? Saldırganlar, daha önce tamamen meşru kaynaklarda (sosyal ağlar, web siteleri, bloglar ve çeşitli toplulukların forumları) yayınlanan bağlantıları takip eden kullanıcıları Discord’daki kendi kötü amaçlı sunucularına yönlendirebilme yeteneğine sahip olurlar.

Dahası, bu kaynakların yasal sahipleri, eski davet bağlantılarının artık kötü amaçlı yazılım dağıtmak için kurulmuş sahte Discord sunucularına işaret ettiğinin farkında bile olmayabilirler. Bu, kullanıcıları bir bağlantının tehlikeli olduğu konusunda uyaramayacakları ya da bu bağlantının yer aldığı mesajları silemeyecekleri anlamına gelir.

Discord tabanlı saldırılarda ClickFix nasıl çalışır?

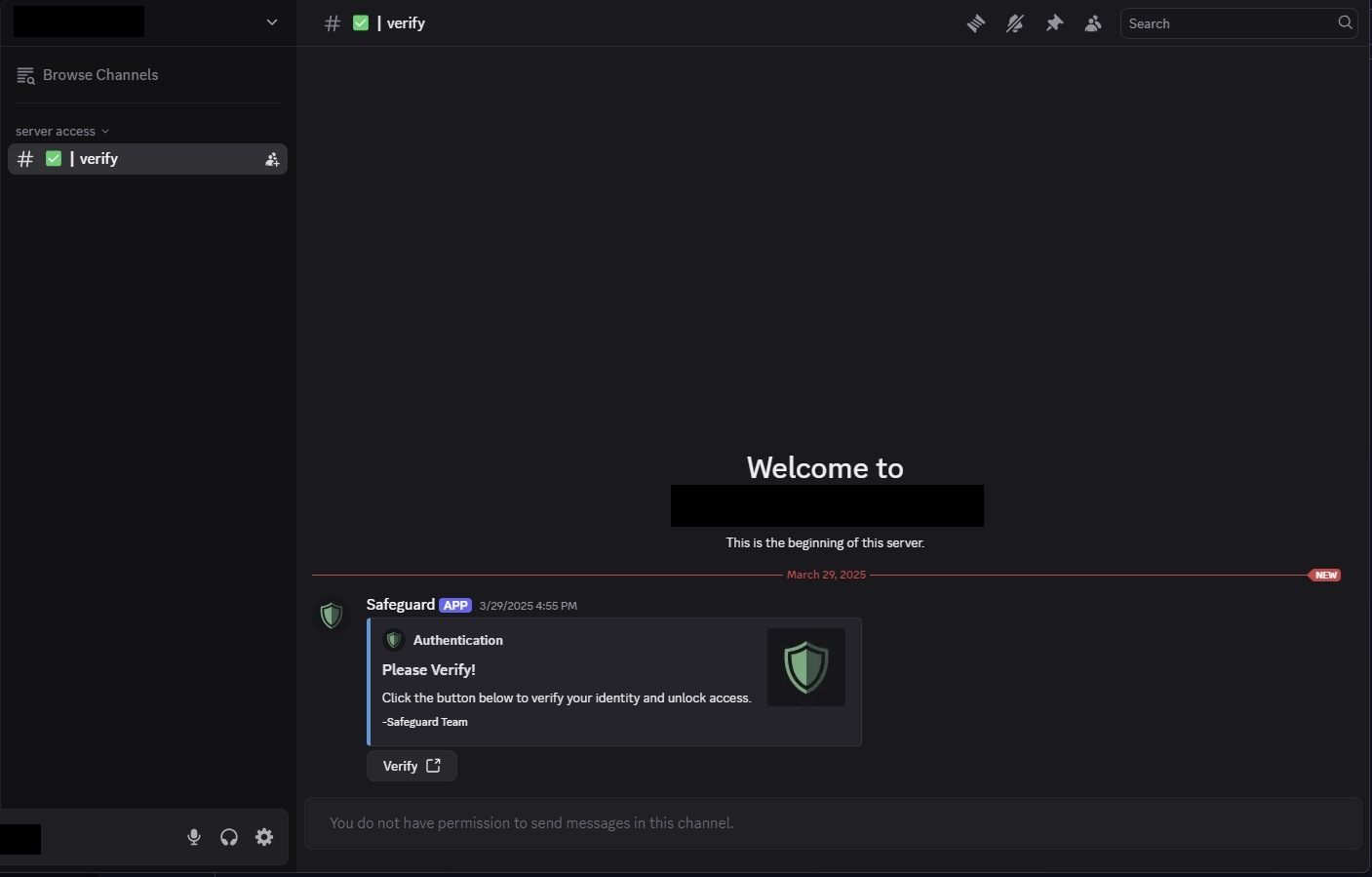

Şimdi güvenilir kaynaklardan alınan ele geçirilmiş davet bağlantılarını takip eden kullanıcılara ne olduğu hakkında konuşalım. Kullanıcı, saldırganların Discord sunucusuna katıldıktan sonra, doğrulama adı verilen bir kanal dışında tüm kanalların kendisine açık olmadığını görür.

Saldırganların Discord sunucusunda, ele geçirilen bağlantıyı takip eden kullanıcıların yalnızca bir kanala erişimi vardır, doğrulayın Kaynak

Bu kanalda sunucuya tam erişim sağlayan Safeguard adlı bir bot bulunmaktadır. Bunu elde etmek için kullanıcının Doğrula düğmesine tıklaması ve ardından botu yetkilendirmek için bir istem gelmesi gerekir.

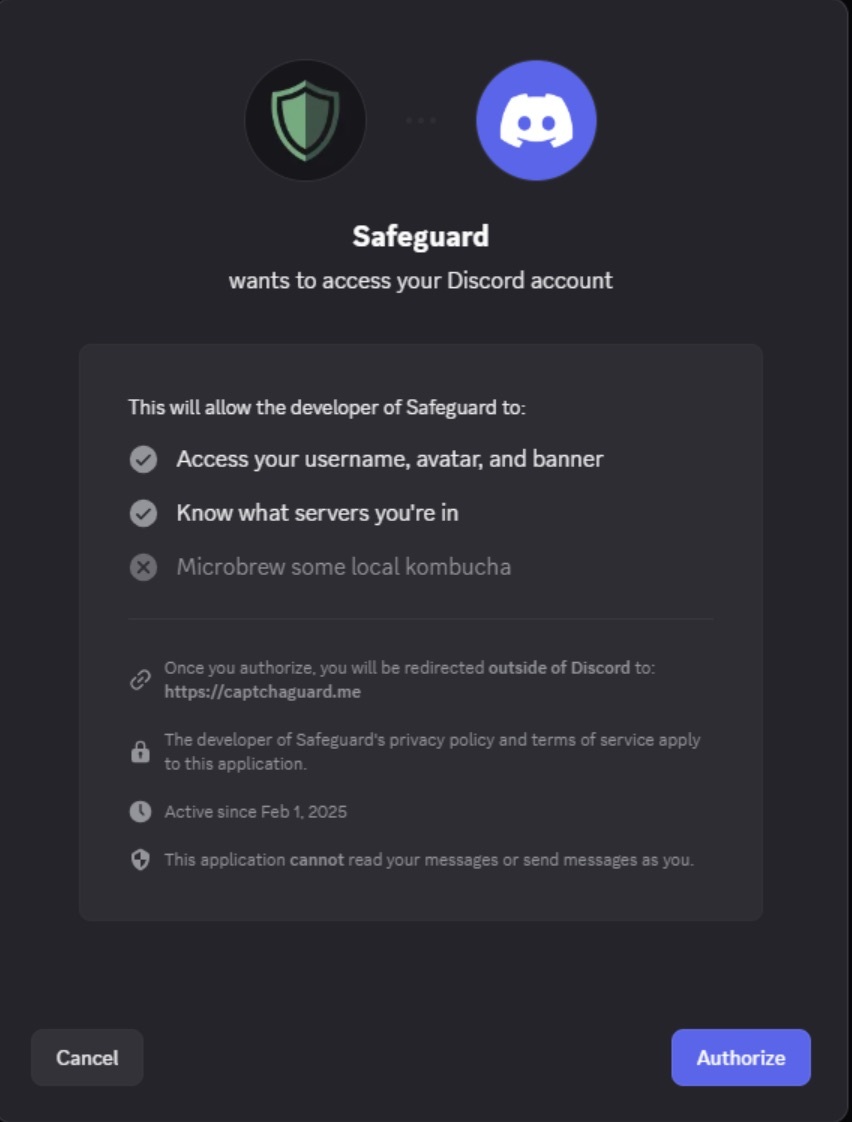

Doğrula düğmesine tıklandığında, kullanıcı otomatik olarak saldırganların harici sitesine yönlendirilir ve burada saldırının bir sonraki ve en önemli aşaması başlar. Kaynak

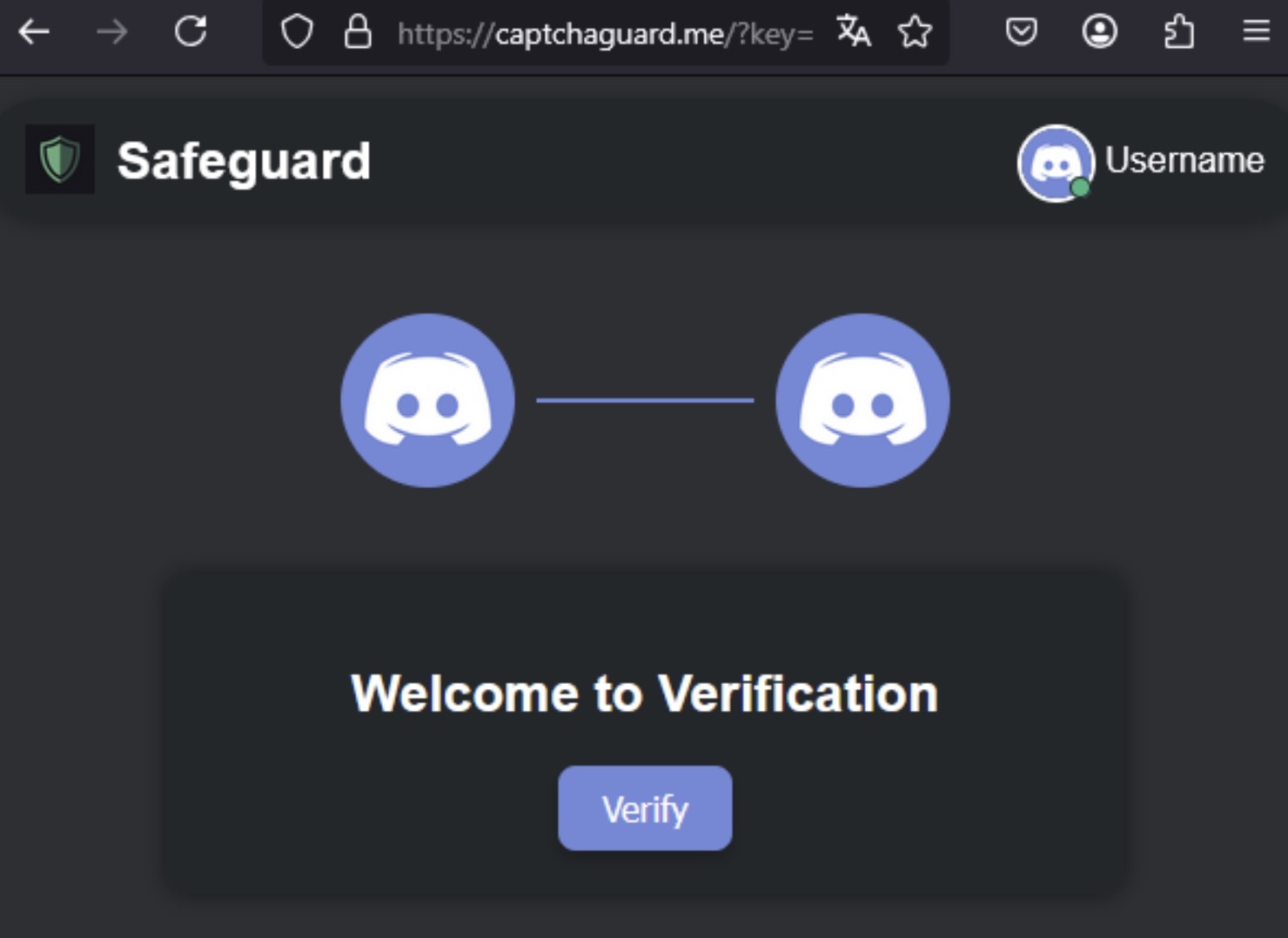

Yetkilendirmeden sonra bot profil bilgilerine (kullanıcı adı, avatar, banner) erişim kazanır ve kullanıcı harici bir siteye yönlendirilir: https://captchaguard[.]me. Ardından, kullanıcı bir yönlendirmeler zincirinden geçer ve Discord arabirimini taklit eden, ortasında bir Doğrula düğmesi bulunan iyi tasarlanmış bir web sayfasına ulaşır.

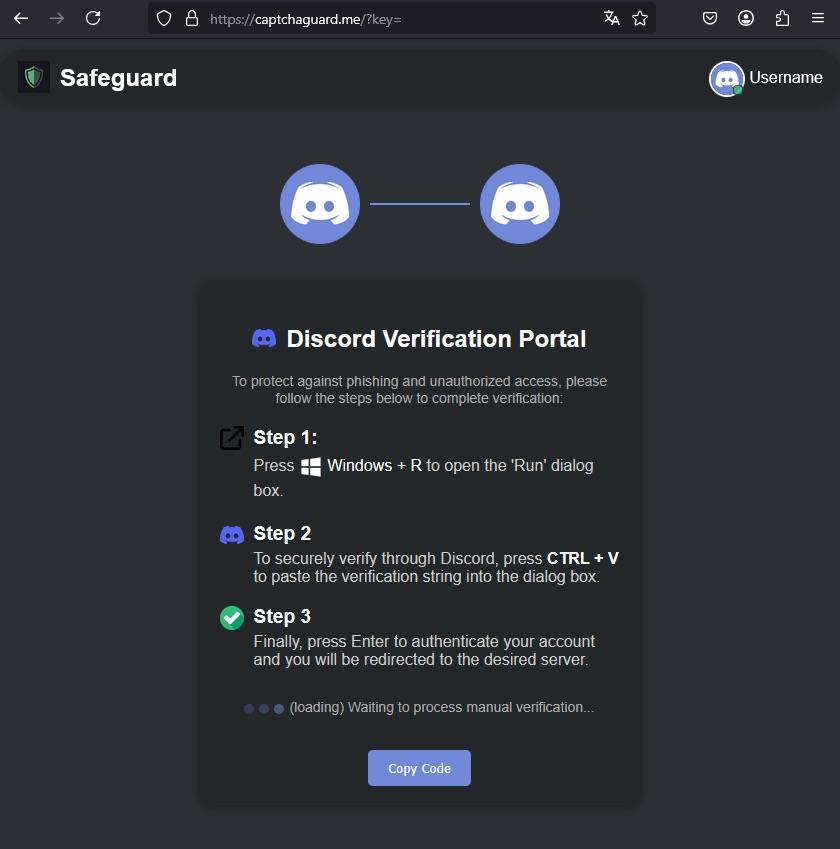

Yeniden yönlendirme, kullanıcıyı Discord arabirimi gibi görünecek şekilde tasarlanmış sahte bir sayfaya götürür. Doğrula düğmesine tıklandığında, PowerShell komutunu panoya kopyalayan kötü amaçlı JavaScript kodu etkinleştirilir Kaynak

Doğrula düğmesine tıklandığında, kötü amaçlı bir PowerShell komutunu panoya kopyalayan JavaScript kodu etkinleştirilir. Ardından kullanıcıya “kontrolü nasıl geçeceği” konusunda kesin talimatlar verilir: Çalıştır penceresini açın (Win + R), panoya alınan metni yapıştırın (Ctrl + V) ve Enter’a tıklayın.

Ardından ClickFix tekniği gelir: Kullanıcıdan bir önceki adımda panoya kopyalanan kötü amaçlı komutu yapıştırması ve çalıştırması istenir. Kaynak

Site, kullanıcıdan herhangi bir dosyayı manuel olarak indirmesini veya çalıştırmasını istemez, böylece tipik uyarı işaretlerini ortadan kaldırır. Bunun yerine, kullanıcılar sitenin panoya yerleştirdiği kötü niyetli bir PowerShell komutunu çalıştırarak kendilerine virüs bulaştırır. Tüm bu adımlar, blogumuzda daha önce derinlemesine ele aldığımız ClickFix adlı bir bulaşma taktiğinin parçasıdır.

AsyncRAT ve Skuld Stealer kötü amaçlı yazılımları

Kullanıcı tarafından etkinleştirilen PowerShell betiği, kötü amaçlı yükün çok aşamalı dağıtımında ilk adımdır. Saldırganların bir sonraki hedefi kurbanın cihazına iki kötü amaçlı program yüklemektir. Şimdi bunların her birine daha yakından bakalım.

İlk olarak, saldırganlar virüslü sistem üzerinde uzaktan kontrol sağlamak için AsyncRAT’in değiştirilmiş bir sürümünü indirirler. Bu araç çok çeşitli yetenekler sunar: Komutları ve komut dosyalarını yürütme, tuş vuruşlarını yakalama, ekranı görüntüleme, dosyaları yönetme ve uzak masaüstüne ve kameraya erişme.

Daha sonra, siber suçlular kurbanın cihazına Skuld Stealer’ı yükler. Bu kripto hırsızı sistem bilgilerini toplar, Discord oturum açma kimlik bilgilerini ve tarayıcıda kayıtlı kimlik doğrulama tokenlerini sifonlar ve en önemlisi, doğrudan arabirimlerine kötü amaçlı kod enjekte ederek Exodus ve Atomic kripto cüzdanları için kurtarma ifadelerini ve parolalarını çalar.

Skuld, toplanan tüm verileri Discord webhook aracılığıyla gönderir. Discord webhook, uygulamaların Discord kanallarına otomatik olarak mesaj göndermesini sağlayan tek yönlü bir HTTP kanalıdır. Bu, karmaşık bir yönetim altyapısına ihtiyaç duymadan Discord’da doğrudan bilgi çalmak için güvenli bir yol sağlar.

Sonuç olarak, parolalardan kimlik doğrulama tokenlerine ve kripto cüzdan kurtarma ifadeleri dahil olmak üzere tüm veriler, saldırganların Discord sunucusunda önceden ayarlanmış özel bir kanalda otomatik olarak yayınlanır. Kurtarma ifadeleriyle donanmış saldırganlar, ele geçirdikleri cüzdanların tüm özel anahtarlarını kurtarabilir ve kurbanlarının tüm kripto para varlıkları üzerinde tam kontrol elde edebilirler.

Kurban olmaktan nasıl kaçınılır?

Ne yazık ki Discord’un davet sistemi şeffaflık ve netlikten yoksundur. Bu da, özellikle yeni başlayanlar için, ele geçirilmiş bir bağlantıya tıklamadan önce ve yeniden yönlendirme işlemi sırasında hileyi fark etmeyi son derece zorlaştırır.

Bununla birlikte, doğru şekilde yapıldığı takdirde en kötü sonucu, yani kötü amaçlı yazılım bulaşmış bir bilgisayar ve mali kayıpları önleyecek bazı güvenlik önlemleri vardır:

- Tam olarak ne işe yaradığını bilmiyorsanız asla Çalıştır penceresine kod yapıştırmayın. Bunu yapmak son derece tehlikelidir ve normal siteler asla böyle bir talimat vermez.

- Ayrıntılı kılavuzumuzu takip ederek Discord gizliliğini ve güvenliğini yapılandırın. Bu, ele geçirilmiş davet bağlantılarına karşı koruma sağlamayacak, ancak Discord ile ilişkili diğer riskleri en aza indirecektir.

- Tehlike konusunda önceden uyarı veren ve kötü amaçlı yazılımların indirilmesini engelleyen güvenilir bir güvenlik çözümü kullanın; özellikle kripto cüzdanları ve diğer finansal yazılımları kullandığınız cihazlar olmak üzere tüm cihazlara yüklemek en iyisidir.

Kötü niyetli aktörler genellikle Discord’u hedef alarak kripto para, oyun hesapları ve varlıkları çalmakta ve genel olarak kullanıcılara acı çektirmektedir. Daha fazla Discord dolandırıcılığı örneği için yazılarımıza göz atın:

Discord sohbetlerinde kötü amaçlı etkinlik

Discord’da Kripto Dolandırıcılığı

Discord kripto dolandırıcığı: Klonların saldırısı

Discord

Discord

İpuçları

İpuçları