Fotoğraflarınız, kelimenin tam anlamıyla, özel hayatınızın anahtarlarıdır. Galeriniz; gelecek planlarınızı, finansal sırlarınızı, kedi resimlerinizi ve hatta bazen kimseyle paylaşmayacağınız şeyleri barındırır. Ancak bu görselleri korumayı gerçekten ne sıklıkla aklınıza getiriyorsunuz? SparkCat çapraz platform hırsızını duyduğunuzdan beri bu konu üzerinde normalden daha sık düşündüğünüzü umuyoruz.

Şimdi bu Trojan’ın SparkKitty adını verdiğimiz küçük kardeşini keşfettik. Ancak sevimli adının sizi yanıltmasına izin vermeyin; bu casus da tıpkı ağabeyi gibi kurbanlarının akıllı telefonlarından fotoğraf çalıyor. Peki bu tehdidi benzersiz kılan nedir ve hem Android hem de iPhone kullanıcıları neden dikkat kesilmeli?

SparkKitty cihazlara nasıl giriyor?

Hırsız iki yolla bulaşıyor: (i) Doğal yollarla; yani internetin evcilleşmemiş kısımlarında; ve (ii) App Store ve Google Play gibi resmi uygulama mağazaları aracılığıyla. Bunu biraz açalım.

Resmi uygulama mağazaları

Kötü amaçlı yazılım, Apple’ın App Store’unda, kripto para birimi oranlarını ve alım satım sinyallerini izlemek için tasarlanmış 币coin uygulamasının içinde gizleniyordu. Bu şüpheli casusluk etkinliğinin uygulamaya nasıl sızdığından tam olarak emin değiliz. Bir tedarik zinciri ihlali yaşanmış ve geliştiricilerin kendileri, biz onları bilgilendirene kadar, SparkKitty’den haberdar olmamış olabilir. Ancak ikinci bir olasılık daha var; geliştiriciler hırsızı kasıtlı olarak uygulamanın içine yerleştirmiş olabilir. Durum ne olursa olsun, App Store’a gizlice giren bir Truva atını ikinci kez görüyoruz ve Apple’ı bu konuda uyardık. SparkCat ilk örnekti.

Google Play’de durum biraz daha farklı: Kötü amaçlı uygulamalar düzenli olarak ortaya çıkıyor ve bu tehditleri Kaspersky Daily’de sık sık inceliyoruz. Bu kez, kripto değişim özellikleri içeren bir mesajlaşma uygulamasında kötü amaçlı etkinlik tespit ettik. Bu, 10.000’den fazla kez indirilen popüler bir uygulamaydı ve araştırma sırasında Google Play’den kaldırıldı.

İnternet ortamındaki şüpheli bağlantılar

Saldırganlar bu kez kötü amaçlı yazılımı doğal ortamda yayma konusunda çok daha yaratıcı davrandılar. Bir keresinde, şüpheli bağlantıların rutin bir incelemesi sırasında (biz tıklıyoruz, böylece sizin tıklamanıza gerek kalmıyor!) uzmanlarımız Android için bir TikTok modu dağıtan birkaç benzer sayfa ortaya çıkardı. Bu modun yaptığı ana şeylerden biri ek kod çağırmaktı. “Şüpheli görünüyor” diye düşündük ve haklı çıktık. Kod, uygulama içinde düğme olarak görüntülenen ve kullanıcıları çeşitli ürünler satan TikToki Mall adlı çevrimiçi bir mağazaya yönlendiren bağlantılar içeriyordu. Ne yazık ki, mağazanın yasal mı yoksa büyük bir tuzak mı olduğunu belirleyemedik, ancak ilginç bir gerçek göze çarpıyordu: TikToki Mall kripto para ödemelerini kabul ediyordu ve herhangi bir ürüne kaydolmak ve ödeme yapmak için bir davet koduna ihtiyacınız vardı. Bu aşamada başka herhangi bir şüpheli faaliyete rastlamadık ve SparkKitty ya da diğer kötü amaçlı yazılımların izine rastlamadık.

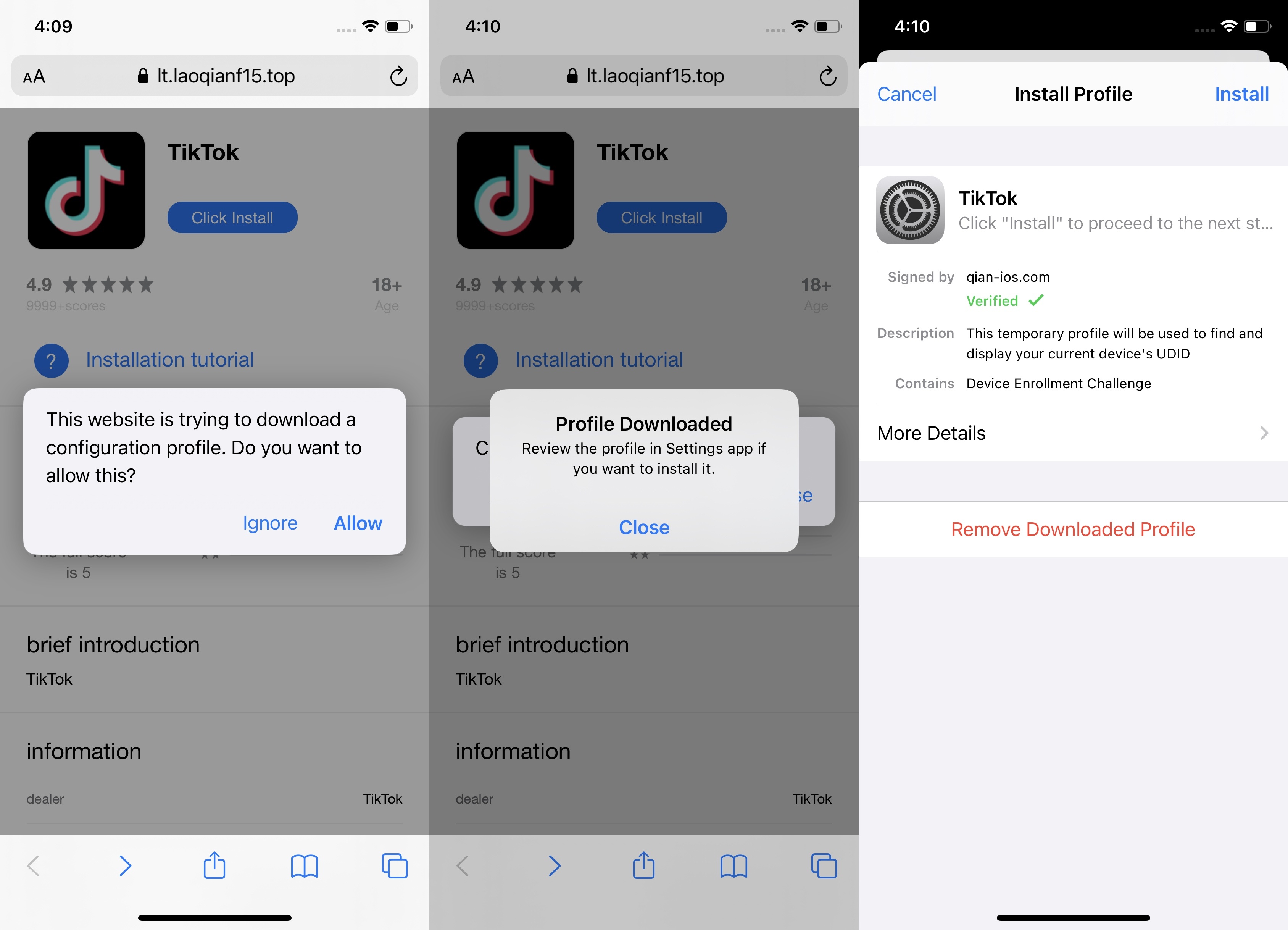

Bu yüzden farklı bir yaklaşım izlemeye ve bu şüpheli bağlantılara bir iPhone’dan dokunduğumuzda neler olacağını görmeye karar verdik. Bu bizi App Store’u andıran bir sayfaya yönlendirdi ve hemen “TikTok uygulamasını” indirmemiz istendi.

iOS, kullanıcıların üçüncü taraf kaynaklardan uygulama indirmesine ve çalıştırmasına izin vermez. Ancak Apple, Apple Geliştirici Programı’nın her üyesine sözde provizyon profilleri sağlamaktadır. Bunlar, beta sürümleri veya şirket içi kullanım için geliştirilen uygulamalar gibi, App Store’da bulunmayan özel uygulamaların kullanıcı cihazlarına yüklenmesine olanak tanır. Saldırganlar, kötü amaçlı yazılım içeren uygulamaları dağıtmak için bu profillerden yararlanır.

Kurulum süreci normal prosedürden biraz farklıydı. Tipik olarak, App Store’da yalnızca bir kez Yükle‘ye dokunmanız gerekir, ancak bu durumda, sahte TikTok’u yüklemek; bir geliştirici sağlama profili indirmek ve yüklemek gibi, ek adımlar gerektiriyordu.

Doğal olarak, TikTok’un bu sürümünde komik videolar yoktu; bu, Android sürümüne benzer başka bir mağazaydı. Görünüşte zararsız olsa da, iOS sürümü her başlatıldığında kullanıcının galerisine erişim talep ediyordu ve asıl sorun da buydu. Bu, virüslü telefonun galerisindeki görselleri cihaz bilgileriyle birlikte saldırganlara gönderen kötü amaçlı bir modül keşfetmemizi sağladı. Diğer Android uygulamalarında da izlerini bulduk. Hikayenin teknik detayları için Securelist’teki haberimizin tamamına göz atabilirsiniz.

Kimler risk altında?

Verilerimiz, bu kampanyanın öncelikle Güneydoğu Asya ve Çin’deki kullanıcıları hedeflediğini gösteriyor. Ancak bu, SparkKitty’nin pençelerinin başka ülkelere uzanamayacağı anlamına gelmiyor. Kötü amaçlı yazılım en azından 2024’ün başlarından beri yayılıyor ve son bir buçuk yıl içinde saldırganlar muhtemelen operasyonlarını diğer ülkelere ve kıtalara yaymayı düşündüler. Onları durduracak hiçbir şey yok. Dahası, endişelenmeniz gereken sadece TikTok modu değil; çeşitli kumar ve yetişkin oyunlarında ve hatta kripto ile ilgili uygulamalarda da kötü amaçlı etkinliklere rastladık.

Bu saldırganların sadece tatil fotoğraflarınıza hayranlıkla bakmakla ilgilendiklerini düşünüyorsanız, bir daha düşünün. SparkKitty, anlık görüntülerinizin her birini komut ve kontrol sunucusuna yükler. Bu görüntüler, kripto cüzdan tohum ifadeleri gibi hassas bilgilerin ekran görüntülerini kolayca içerebilir ve bu kötü aktörlerin kripto para biriminizi çalmasına olanak sağlayabilir.

Kendinizi SparkKitty’den nasıl koruyabilirsiniz?

Bu Truva atı birçok şekilde yayılır ve kendinizi her birinden korumak zorlu bir mücadeledir. “Uygulamaları yalnızca resmi kaynaklardan indirin” altın kuralı hala geçerli olsa da, bu hırsızın izlerini hem Google Play’de hem de App Store’da bulduk ki buralar uygulamaların sözde incelendiği ve %100 güvenli olduğu yerlerdir. Peki bu konuda ne yapabilirsiniz?

Akıllı telefonunuzun galerisini güvence altına almaya odaklanmanızı öneririz. Doğal olarak, en kusursuz yöntem hassas bilgilerin fotoğraflarını çekmemek veya ekran görüntülerini almamaktır, ancak günümüzde bu neredeyse imkansızdır. Ancak bunun bir çözümü var: Değerli fotoğrafları güvenli bir kasada saklamak. Kaspersky Password Manager ile, yalnızca sizin bildiğiniz ana parolayı girdikten sonra korumalı, önemli fotoğrafları görüntüleyebilir ve gönderebilirsiniz. Korunan içeriğin sadece tek bir cihazla sınırlı olmadığını unutmayın. Parola yöneticisi, bilgileri akıllı telefonlar ve bilgisayarlar arasında senkronize edebilir. Buna banka kartı verileri, iki faktörlü kimlik doğrulama tokenları ve fotoğraflarınız da dahil olmak üzere Kaspersky Password Manager uygulamasında saklamayı seçtiğiniz her şey dahildir.

Akıllı telefonunuzda, keşfettiğimiz virüslü uygulamalardan herhangi birinin olup olmadığını kontrol etmeniz de çok önemlidir; genişletilmiş listeye Securelist’ten ulaşabilirsiniz. Android için, kötü amaçlı yazılımları sizin için bulan ve kaldıran Kaspersky for Android bu konuda yardımcı olabilir. iPhone’da, iOS’un kapalı mimarisi nedeniyle, güvenlik çözümümüz önceden yüklenmiş virüslü uygulamaları tarayamaz ve silemez, ancak saldırganların sunucularına veri gönderme girişimlerini önler ve sizi bu konuda uyarır.

Ayrıca Kaspersky Premium veya Kaspersky Plus aboneliğini tercih ederseniz, güvenlik çözümünüzle birlikte Kaspersky Password Manager aboneliğine de sahip olursunuz.

En son siber tehditlerden haberdar olmak için Telegram kanalımızı takip edin ve fotoğraflarınızı güvenli bir şekilde sakladığınızdan emin olun.

Akıllı telefonunuzu güvende tutmak için dikkat etmeniz gereken diğer kötü amaçlı yazılımlar hakkında bilgi edinmek için aşağıdaki yazılarımıza göz atabilirsiniz:

- Necro Truva Atı 11 milyon Android kullanıcısına nasıl saldırdı?

- Düğün davetiyesi kılığındaki hırsızlara dikkat edin

- Sahte Android akıllı telefonlara yerleştirilmiş Truva atı

- SparkCat truva atı hırsızı App Store ve Google Play’e sızarak fotoğraflardan veri çalıyor

- LianSpy: Android için yeni mobil casus yazılım

hırsızlar

hırsızlar

İpuçları

İpuçları