Android, dolandırıcıların kötü amaçlı yazılımları kullanarak para, parola ve kullanıcıların özel bilgilerini çalmasını önlemek için uygulama kısıtlamalarını sürekli olarak sıkılaştırmaktadır. Ancak, dubbed Pixnapping olarak adlandırılan yeni bir güvenlik açığı, Android’in tüm koruma katmanlarını atlatarak saldırganların ekrandan görüntü piksellerini fark edilmeden okumasına, yani ekran görüntüsü almasına olanak tanıyor. Hiçbir izni olmayan kötü amaçlı bir uygulama; parolaları, banka hesap bakiyelerini, tek kullanımlık şifreleri ve sahibinin ekranda gördüğü diğer her şeyi görebilir. Neyse ki, Pixnapping şu anda tamamen araştırma amaçlı bir proje ve henüz tehdit aktörleri tarafından aktif olarak kullanılmıyor. Umut edilen, saldırı kodu gerçek dünyadaki kötü amaçlı yazılımlara entegre edilmeden önce, Google’ın bu güvenlik açığını tamamen düzeltmesidir. Şu anda, Pixnapping güvenlik açığı (CVE-2025-48561) muhtemelen en güncel Android sürümlerini çalıştıranlar da dahil olmak üzere tüm modern Android akıllı telefonları etkiliyor.

Ekran görüntüleri, medya projeksiyonu ve ekran okuma neden tehlikelidir?

Keşfettiğimiz SparkCat OCR hırsızı örneğinde görüldüğü gibi, tehdit aktörleri görüntü işleme konusunda zaten uzmanlaşmış durumdalar. Akıllı telefondaki bir görüntü değerli bir bilgi içeriyorsa, kötü amaçlı yazılım bunu algılayabilir, doğrudan telefonda optik karakter tanıma işlemi gerçekleştirebilir ve ardından çıkarılan verileri saldırganın sunucusuna aktarabilir. SparkCat, App Store dahil olmak üzere resmi uygulama mağazalarına sızmayı başardığı için özellikle dikkat çekicidir. Kötü niyetli bir Pixnapping özellikli uygulamanın, özellikle de saldırı için hiçbir özel izin gerekmediği düşünülürse, bu hileyi taklit etmesi zor olmayacaktır. Yasal ve kullanışlı bir özellik sunuyor gibi görünen bir uygulama; aynı anda ve sessizce tek kullanımlık çok faktörlü kimlik doğrulama kodlarını, kripto cüzdan parolalarını ve diğer bilgileri dolandırıcılara gönderebilir.

Kötü niyetli kişiler tarafından kullanılan bir başka popüler taktik ise, gerekli verileri gösterildiği gibi gerçek zamanlı olarak görüntülemektir. Bu sosyal mühendislik yaklaşımında, kurban bir mesajlaşma uygulaması aracılığıyla iletişime geçilir ve çeşitli bahanelerle ekran paylaşımını etkinleştirmeye ikna edilir.

Pixnapping saldırısının anatomisi

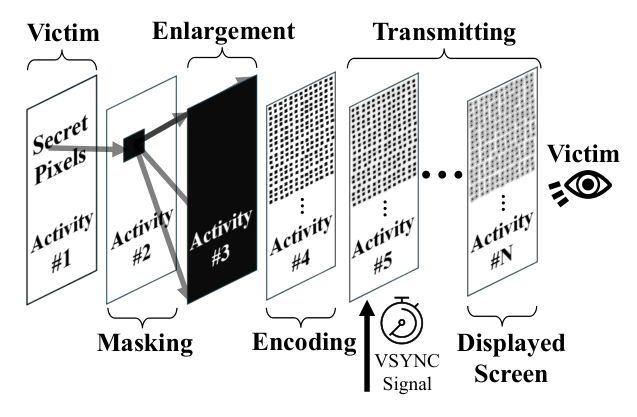

Araştırmacılar, tarayıcılardan ve ARM telefon grafik işlem birimlerinden (GPU) piksel çalmak için daha önce bilinen yöntemleri birleştirerek diğer uygulamalardaki içeriğin ekran görüntüsünü alabildiler. Saldırı uygulaması, hedef bilgilerin üzerine sessizce yarı saydam pencereler yerleştirir ve ardından video sisteminin bu katmanlı pencerelerin piksellerini nihai bir görüntüde nasıl birleştirdiğini ölçer.

2013 yılında araştırmacılar, bir web sitesinin kendi penceresinin bir kısmında başka bir web sitesini yüklemesine (iframe aracılığıyla) ve görüntü katmanlama ve dönüştürme gibi yasal işlemler gerçekleştirerek diğer sitede neyin çizildiğini veya yazıldığını tam olarak tahmin etmesine olanak tanıyan bir saldırıyı tanımladılar. Modern tarayıcılar bu özel saldırıyı hafifletmiş olsa da, bir grup ABD’li araştırmacı aynı temel prensibi Android’e nasıl uygulayabileceklerini buldu.

Kötü amaçlı uygulama önce hedef uygulamaya bir sistem çağrısı gönderir. Android’de bu Intent (niyet) olarak bilinir. Intentler genellikle sadece basit uygulama başlatmayı değil, aynı zamanda belirli bir URL için tarayıcıyı veya belirli bir kişinin sohbeti için mesajlaşma uygulamasını hemen açmak gibi işlemleri de mümkün kılar. Saldırı yapan uygulama, hedef uygulamanın hassas bilgileri içeren ekranı görüntülemesini zorlamak için tasarlanmış bir Intent gönderir. Özel gizli başlatma bayrakları kullanan uygulama daha sonra kendine bir başlatma niyeti gönderir. Bu özel eylem kombinasyonu, kurban uygulamanın ekranda hiç görünmemesine rağmen, arka planda saldırgan tarafından aradığı bilgileri yine de kendi penceresinde işler.

Saldırının ikinci aşamasında, kötü amaçlı uygulama kurban uygulamanın gizli penceresinin üzerine bir dizi yarı saydam pencere yerleştirir ve bu pencerelerin her biri altındaki içeriği kaplar ve bulanıklaştırır. Bu karmaşık düzenleme kullanıcıya görünmez kalır, ancak Android, kullanıcı bunu ön plana getirirse bu pencere kombinasyonunun nasıl görünmesi gerektiğini özenle hesaplar.

Saldırı uygulaması yalnızca kendi yarı saydam pencerelerinden pikselleri doğrudan okuyabilir; kurban uygulamanın ekran içeriğini içeren nihai birleştirilmiş görüntüye saldırgan doğrudan erişemez. Bu kısıtlamayı aşmak için araştırmacılar iki ustaca hile kullanır: (i) Çalınacak belirli piksel, hedef pikselin tam üzerinde tek bir şeffaf noktaya sahiptir, çoğunlukla opak bir pencere ile kurban uygulamanın üzerine yerleştirilerek çevresinden izole edilir; (ii) Ardından, bu kombinasyonun üzerine, yoğun bulanıklık özelliği etkinleştirilmiş bir pencereden oluşan bir büyütme katmanı yerleştirilir.

Ortaya çıkan karışıklığı çözmek ve en altta bulunan pikselin değerini belirlemek için araştırmacılar, başka bir bilinen güvenlik açığı olan GPU.zip‘i kullandılar (bu bir dosya bağlantısı gibi görünebilir, ancak aslında bir araştırma makalesini gösteren siteye yönlendirir). Bu güvenlik açığı, tüm modern akıllı telefonların işlemciden GPU’ya gönderilen tüm görüntülerin verilerini sıkıştırması gerçeğine dayanmaktadır. Bu sıkıştırma kayıpsızdır (ZIP dosyası gibi), ancak paketleme ve açma hızı iletilen bilgilere bağlı olarak değişir. GPU.zip, saldırganın bilgileri sıkıştırmak için gereken süreyi ölçmesine olanak tanır. Bu işlemlerin zamanlamasını belirleyerek, saldırgan hangi verilerin aktarıldığını tahmin edebilir. GPU.zip yardımıyla, kurban uygulamanın penceresinden izole edilmiş, bulanıklaştırılmış ve büyütülmüş tek bir piksel, saldıran uygulama tarafından başarıyla okunabilir.

Anlamlı bir şeyi çalmak, her noktaya ayrı ayrı uygulanması gerektiğinden, tüm piksel çalma sürecini yüzlerce kez tekrarlamak gerektirir. Ancak, bu kısa bir süre içinde tamamen mümkündür. Saldırının video gösteriminde, Google Authenticator’dan alınan altı basamaklı kod, hala geçerliyken sadece 22 saniye içinde başarıyla çıkarıldı.

Android ekran gizliliğini nasıl korur?

Google mühendisleri, çeşitli gizlilik saldırılarıyla mücadele konusunda yaklaşık yirmi yıllık deneyime sahiptir. Bu deneyim, ekran görüntülerinin ve videoların yasadışı olarak yakalanmasına karşı çok katmanlı bir savunma sistemi oluşturulmasına yol açmıştır. Bu önlemlerin tam listesi birkaç sayfayı kaplayacağından, sadece bazı önemli korumaları listeliyoruz:

- FLAG_SECURE pencere bayrağı, işletim sisteminin, içeriğin ekran görüntülerini almasını engeller.

- Medya yansıtma araçlarına erişim (ekran içeriğini medya akışı olarak yakalama), kullanıcının açık onayını gerektirir ve yalnızca görünür ve etkin bir uygulama tarafından gerçekleştirilebilir.

- AccessibilityService gibi yönetim hizmetlerine erişim ve diğer uygulamaların üzerinde uygulama öğelerini görüntüleme yeteneği üzerinde sıkı kısıtlamalar getirilmiştir.

- Medya projeksiyonu algılandığında, tek kullanımlık parolalar ve diğer gizli veriler otomatik olarak gizlenir.

- Android, uygulamaların diğer uygulamaların verilerine erişmesini kısıtlar. Ayrıca, uygulamalar akıllı telefonda yüklü olan tüm uygulamaların tam listesini talep edemez.

Ne yazık ki, Pixnapping tüm bu mevcut kısıtlamaları atlatır ve hiçbir özel izin gerektirmez. Saldırı uygulamasının yalnızca iki temel özelliğe ihtiyacı vardır: kendi pencerelerini görüntülemek ve diğer uygulamalara sistem çağrıları (Niyetler) göndermek. Bunlar Android işlevselliğinin temel yapı taşlarıdır, bu nedenle kısıtlanması çok zordur.

Pixnapping’den hangi cihazlar etkilenir ve nasıl korunulur?

Saldırının uygulanabilirliği, 6-9. nesil Google Pixel cihazlarında Android 13-16 sürümlerinde ve Samsung Galaxy S25’te doğrulandı. Araştırmacılar, kullanılan tüm mekanizmalar standart olduğu için saldırının diğer Android cihazlarda da işlevsel olacağına inanıyor. Ancak, saldırının ikinci aşamasının (piksel büyütme tekniği) uygulanmasıyla ilgili bazı nüanslar olabilir.

Google, Şubat ayında saldırı hakkında bilgilendirildikten sonra Eylül ayında bir yama yayınladı. Ne yazık ki, güvenlik açığını gidermek için seçilen bu yöntemin yeterince güvenilir olmadığı ortaya çıktı ve araştırmacılar kısa sürede yamayı atlatmanın bir yolunu buldular. Bu güvenlik açığını ortadan kaldırmak için yeni bir girişim, Google’ın Aralık ayı güncellemesinde planlanıyor. GPU.zip ile ilgili olarak, bu özel veri sızıntı kanalı için bir yama yayınlama planı bulunmuyor. En azından, bu kusur 2024 yılında kamuoyuna duyurulduğundan beri hiçbir akıllı telefon GPU üreticisi bu yönde bir plan açıklamadı.

Pixnapping’e karşı savunma seçenekleri sınırlıdır. Aşağıdaki önlemleri almanızı öneririz:

- Android cihazlarınızı tüm güncel güvenlik yamalarına sahip olan en son sürüme hemen güncelleyin.

- Resmi olmayan kaynaklardan uygulama yüklemekten kaçının; resmi mağazalardan indirilen uygulamalar çok yeni, indirme sayısı düşük veya puanları düşükse dikkatli olun.

- Telefonunuzda Kaspersky for Android gibi tam donanımlı bir güvenlik sistemi kullanıldığından emin olun.

Başka standart dışı Android saldırı yöntemlerine dair bilgi almak için aşağıdaki yazılarımıza göz atabilirsiniz:

android

android

İpuçları

İpuçları