Her zaman insan kültürünün bir parçası olan pornografi, varlığını dijital çağda da sürdürmektedir. Yeni teknolojiler insanların görsel eğlence biçimlerini değiştirse de (önce fotoğraf, daha sonra sinema, televizyon ve video ve son olarak da internet ile) yetişkinlere yönelik içerikler, ana akım sanat ve eğlence içeriklerinin gölgesinde hayatlarına devam etmiştir. İnternetle birlikte yetişkinlere yönelik içerikler, hızla evlerdeki koleksiyonlardan ve video mağazalarının üst raflarından web ve mobil uygulamalara taşınmıştır.

Yetişkinlere yönelik içerikler, bu değişimden sonra daha düşük bir fiyata veya ücretsiz bir şekilde daha geniş ve kalabalık bir seyirci kitlesine ulaşmıştır. Günümüzde porno, yalnızca özel web sitelerinde değil sosyal medya ağlarında ve Twitter gibi sosyal platformlarda da bulunabilir. Bu sırada “klasik” porno siteleri, “beğeni” ve “paylaşım” almak için kendi videolarını paylaşmaya istekli sadık kitleler yaratarak içerik paylaşma platformlarına dönüşmektedir.

Diğer bir deyişle porno özel bir kitleye yönelik, gizli ve tabulaştırılmış bir içerik türünden herkese açık sitelerinkine benzer bir kitleye sahip ana akım eğlence biçimi haline gelmektedir. Reklamcılık sektöründe dedikleri gibi cinsellik her zaman satar. Ancak siber alanda cinsellik, yalnızca satış oluşturmakla kalmaz aynı zamanda kötü amaçlı eylemler için bir araç olarak kullanılır.

Bu, yeni bir gelişme değildir. Hatta Kaspersky Lab, internette yetişkinlere yönelik içerikler yer almaya başladığından beri suçluların pornografik içerikleri kötü amaçlı yazılımlar için yem olarak kullandığını gözlemlemiştir. Ancak şimdiye kadar bu sorunu derinlemesine inceleme şansı bulamamıştık.

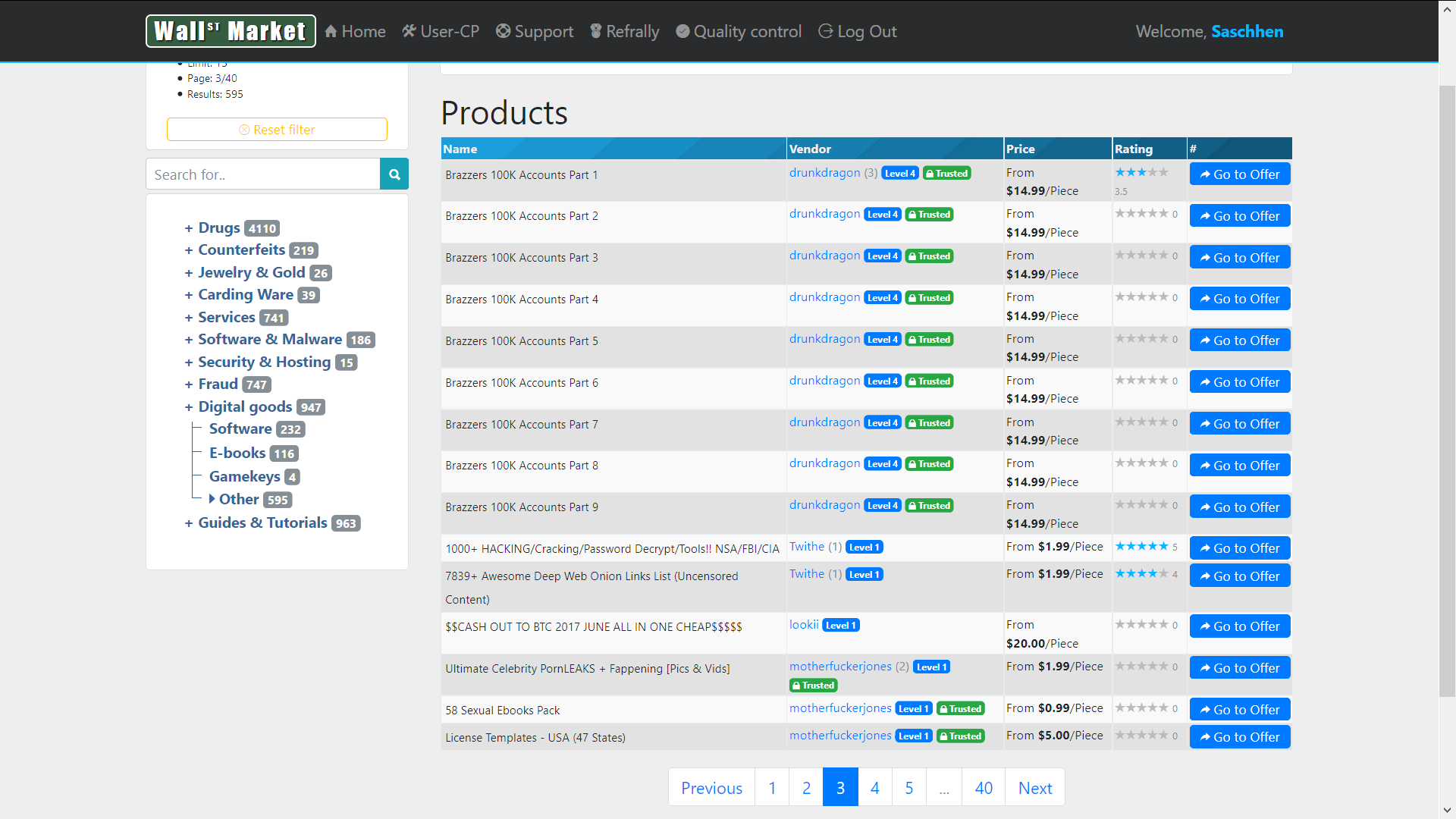

Bu genel incelemeyi yapma fikri, tamamen farklı bir işle uğraşırken aklımıza geldi. Dark Web’teki yeraltı ve yarı yeraltı pazarlarda satılan yasal ve yasa dışı mal türleriyle ilgili bilgi ararken uyuşturucu, silahlar, kötü amaçlı yazılımlar vb. malların arasında pornografik web sitelerine giriş bilgilerinin de satış için sunulduğunu fark ettik. Dark Web üzerine satın alabileceğiniz diğer dijital malların aksine bu hesaplar, sınırsız sayıda ve çok düşük fiyatlara satılmaktaydı. Kendimize şu soruyu sorduk: Bu kadar çok hesap nereden geliyor?

Bunun kaynağı, doğrudan pornografik web sitelerinin kendileri olabilirdi. Açık kaynak istihbaratını kullanarak yaptığımız kısa araştırmada 2016 yılından itibaren, yetişkinlere yönelik web siteleri için 72 milyondan fazla hesap bilgisinin çalındığını ve daha sonra bu bilgilerin internette ortaya çıktığını öğrendik. Bu hesaplar; Cams.com (62,6 milyon), Penthouse.com (7,1 milyon), Stripshow (1,42 milyon), 380.000 adet xHamster hesabı ve Brazzers verilerinden yaklaşık 791.000 hesabı içeriyordu. Bu istatistikler, AdultFriendFinder web sitesinden çalınan yaklaşık 400 milyon hesap bilgisini kapsamıyor. AdultFriendFinder, izleyicilere içerik sunmak yerine kullanıcıların gerçek hayatta görüşmelerini sağlayan bir sitedir.

Peki hepsi bu kadar mı? Premium porno web sitesi hesabının bilgilerini kaybetmek (ve bunun sonucundan ifşa ve şantaj tehdidiyle karşılaşmak), kullanıcıların çevrimiçi pronografi nedeniyle maruz kaldığı tek risk mi? Bu sorunun cevabını bulmaya karar verdik. Bu amaçla siber suçluların eylemlerinde yetişkinlere yönelik içerikleri nasıl, hangi ölçüde ve hangi amaçla kullandıklarını öğrenmek için kötü amaçlı tehdit ortamını incelemeye başladık. Bu genel incelemenin temel amacı, siber suçlular için kolay bir hedef haline gelebilecek yetişkinlere yönelik içerik tüketicilerinin siber güvenlik farkındalığını artırmaktır.

Temel Bulgular

Masaüstü kullanıcılarına yönelik tehditler:

- Kaspersky Lab, özellikle ücretli porno sitelerinin oturum açma bilgilerini hedef alan üç ünlü kötü amaçlı yazılım ailesine ait en az 27 adet PC kötü amaçlı yazılım türü belirledi.

- Bu kötü amaçlı yazılım aileleri, 2017 yılında yaklaşık 300.000 kez görüldü ve dünya genelinde 50.000’den fazla PC’ye saldırmaya çalıştı.

Mobil kullanıcılara yönelik tehditler:

- 2017 yılında en az 1,2 milyon kullanıcı, en az bir kez yetişkinlere yönelik içeriğe sahip kötü amaçlı yazılım türüyle karşılaştı. Bu sayı, herhangi bir Android kötü amaçlı yazılım türüyle karşılaşan kullanıcıların %25,4’ünü oluşturmaktadır.

- Mobil kötü amaçlı yazılımlar, kullanıcıları çekmek için yoğun bir şekilde pornografik içerikleri kullanır. Kaspersky Lab araştırmacıları, gerçek işlevlerini saklamak için pornografik içerikleri kullanan 23 farklı mobil kötü amaçlı yazılım ailesi tespit etti.

- Kötü amaçlı tıklayıcılar, rooting kötü amaçlı yazılımları ve bankacılık Truva Atları, pornografik Android uygulamalarında en sık görülen kötü amaçlı yazılım türleridir.

Yeraltı dünyasına hızlı bir bakış:

- Ele geçirilen binlerce porno sitesi hesabı, Dark Web pazarlarında satılmaktadır. Araştırmamız sırasında beş binden fazla satış teklifi tespit ettik.

Naughty America, Brazzers, Mofos, Reality Kings ve Pornhub sitelerinin hesap bilgileri, - Dark Web satışlarında en sık karşılaşılan hesaplardır.

- Dark Web pazarında sınırsız yıllık hesap için ortalama fiyat, genellikle resmi fiyatın yaklaşık onda biri tutarındadır.

Bu bulgularla ilgili daha fazla bilgiyi raporumuzda bulabilirsiniz.

1. Bölüm: Masaüstü kullanıcılarına yönelik tehditler

Kullanıcıların masaüstü bir bilgisayarda pornografik içerikleri kullanırken karşılaşabileceği tehditleri, kimlik avı ve kötü amaçlı yazılım olmak üzere iki ana kategoriye ayırabiliriz. PC kullanıcılarının kötü amaçlı yazılımlarla karşılaşma olasılığı Mac kullanıcılarına göre daha yüksek olmasına rağmen kimlik avı saldırıları, her iki platform için de yaygın bir tehdittir. Dolayısıyla bu bölüme kimlik avı saldırılarını ele alarak başlıyoruz.

Pornografik kimlik avı saldırıları

Kimlik avı parolalar, kredi kartı bilgileri, banka kartı bilgileri ve diğer gizli bilgiler gibi kullanıcı kimlik verilerini ele geçirmek amacıyla kullanılan bir tür internet dolandırıcılığıdır. Kimlik avı saldırılarının çoğu pornografik içeriklerle ilgili değildir. Bu saldırılar, genellikle bankalardan, hizmet sağlayıcılarından ve diğer kuruluşlardan gelen ve alıcıyı kişisel verilerinde acil bir değişiklik yapması konusunda bilgilendiren sahte e-postaları temel alır. Bazı siber suçlular, kimlik avı saldırılarında pornografik içerikleri kullanır. Ancak bu tür durumlarda porno, genellikle kullanıcılara “scareware” adı verilen yazılımları göndermek veya bazen kötü amaçlı yazılımları bilgisayarlarına yüklemek için insanları kandırmak amacıyla kullanılır.

Scareware yazılımları, şu şekilde çalışır: Bir kullanıcı, porno ararken kimlik avı bağlantısına tıklar. Kullanıcı, başka bir sayfaya yönlendirilir ve bu sayfada cihazına oldukça tehlikeli bir virüs bulaştığına dair bir uyarı taşıyan pop-up penceresiyle karşılaşır.

Şekil 1: Scareware pornografik kimlik avı örneği

Aynı mesaj, cihazı virüslerden temizlemek ve dosyaları korumak için kullanıcıyı, Microsoft’un teknik destek hizmeti gibi görünen bir numarayı aramaya teşvik eder. Mesajda bu numarayı aramanın ücretsiz olduğu söylense de genellikle durum böyle değildir. Telefon numarası, ücretsiz olsa bile mağduru dolandırıcıya bağlar ve dolandırıcı kullanıcının kişisel veya bankacılık verilerini almak için sosyal mühendislik tekniklerini uygular.

Bir başka senaryoda ise “teknik destek” çalışanı, kullanıcıya teknik destek sağlar ve sunduğu hizmet karşılığında mağdurdan ücret ister.

Ölçümlerimizde gördüğümüz kadarıyla bu tür dolandırıcılıklar, son derece yaygındır ve hem PC hem de Mac kullanıcılarını tehdit etmektedir.

Şekil 2: Mac kullanıcılarına gösterilen scareware pornografik kimlik avı örneği

Kullanıcıların porno ararken karşılaşma riskinin bulunduğu bir başka kimlik avı türü, kullanıcının bilgisayarına Flash Player güncellemesi görünümündeki kötü amaçlı yazılımı bulaştırmayı amaçlar. Flash Player, kullanıcının aradığı videoyu oynatmak için gereken yazılım uygulamasıdır.

Şekil 3: Kimlik avı dolandırıcılığı örneği. Kullanıcıları Flash Player güncellemesi görünümündeki kötü amaçlı yazılımı yüklemek için kandırmayı amaçlar

Bu dolandırıcılık türü, çok uzun yıllardır görülmektedir ve “çıplak gözle” kolayca tespit edilebilir. Ancak tespit teknolojilerimizin bu tür sayfaları düzenli olarak tespit etmeye devam etmesinden yola çıkarak suçluların, bu türü değerli bir yaklaşım olarak gördüğünü düşünebiliriz.

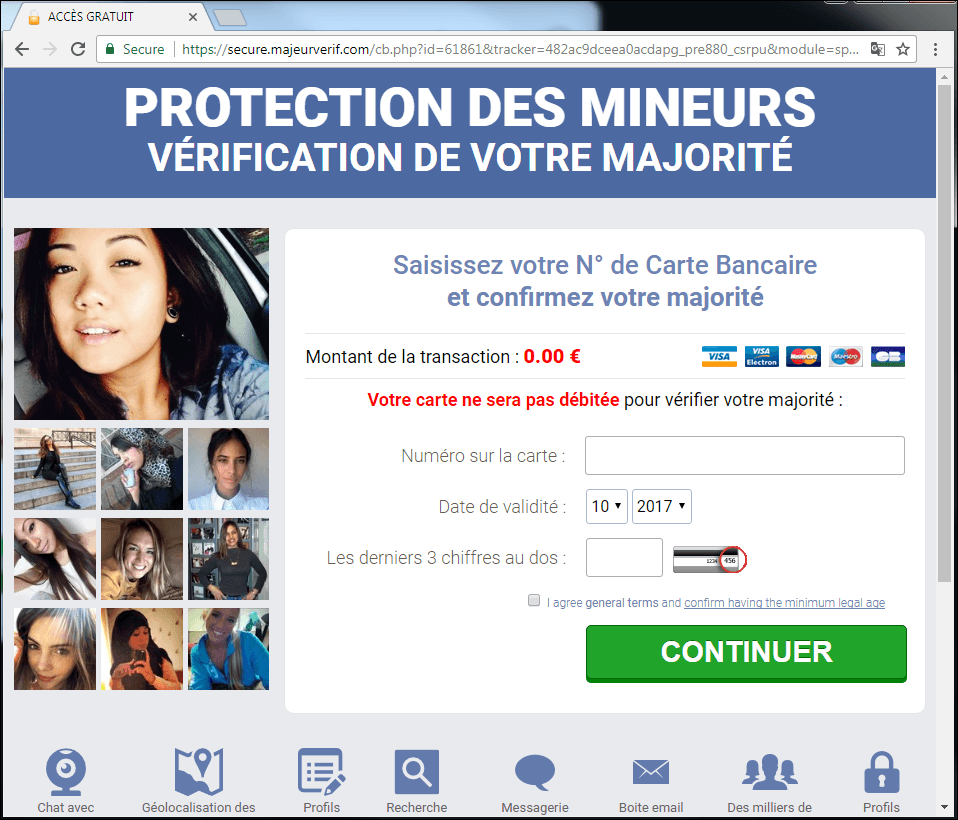

Bazı kimlik avı dolandırıcılıkları, cinsel arkadaşlık hizmetlerini taklit eder. Dolandırıcılık, genellikle bir porno sitesindeki reklamla başlar. Bu reklam, yakınlarda yaşayan ve arkadaşlık arayan bir kadınla hızlı ve kolay bir randevu ayarlamayı teklif eder. Kullanıcı reklama tıkladığında başka bir sayfaya yönlendirilir. Bu sayfada bir başka kullanıcının randevu için hazır olduğu yazar.

Şekil 4: Çok aşamalı arkadaşlık hizmeti kimlik avı dolandırıcılığı

Ancak mağdurdan, potansiyel randevuyla görüşebilmesi için reşit olduğunu kanıtlamak gibi nedenler öne sürülerek kredi kartı bilgileri istenir. Bu bilgiler verildikten sonra karttan hiçbir ücret çekilmeyeceği iddia edilir ve bu işlem, hizmeti kullanmanın zorunlu bir bileşeni olarak gösterilir. Tabii ki veriler girildikten sonra oturum sona erer. Mağdur, ödeme bilgilerinin ele geçirilmesiyle ortada kalır.

Porno içerikli kimlik avı saldırılarının en gelişmiş tehdit türü olmadığını söylemek doğru olur. Söz konusu dolandırıcılık saldırılarının arkasındaki suçlular, genellikle siber dünyayı çok anlamayan kullanıcıları hedef alır. Beş-altı yıl öncesine kıyasla bu tür kullanıcıları bulmak daha zordur. Belki de tehdit ortamını analiz ederken porno içerikli kimlik avı saldırılarına daha az rastlamamızın nedeni budur. Ancak kötü amaçlı yazılımlarda durum böyle değildir.

Kötü amaçlı yazılımlar ve porno

Kötü amaçlı yazılımlar söz konusu olduğunda, pornografik içerikler iki temel amaca hizmet eder:

- Porno siteleri, kötü amaçlı yazılımı kurbanın bilgisayarına bulaştırmak için bir araç olarak kullanılır.

- Kötü amaçlı yazılımın kendisi, porno sitelerinin hesap bilgileri dahil olmak üzere çeşitli kişisel verileri toplamak için kullanılır.

Porno sitelerinin, farklı kötü amaçlı yazılımlar için “watering hole” (su kaynağı) saldırılarına hizmet ettiğine de birçok kez şahit olduk. Bu saldırı planı oldukça basittir. Siber suçlu öncelikle porno sitesini veya porno sitesinin sayfalarında reklam göstermek için kullanılan reklam platformunu ele geçirir. Siber suçlular, daha sonra bir yeniden yönlendirme mekanizması kurarak ziyaretçiyi otomatik bir şekilde kötü amaçlı yazılımları bulaştıran web sayfasına yönlendirir.

Bu yöntem, kötü amaçlı yazılımları yaymanın en kullanışlı yollarından biridir ve siber suçlular tarafından sıklıkla tercih edilir. Tam olarak hangi sıklıkla kullanıldığını belirlemek için derin bir araştırma yapmadık. Ancak kötü amaçlı yazılım koleksiyonumuza hızlıca göz attığımız anda porno siteleri aracılığıyla yayılan birden çok kötü amaçlı araç tespit ettik. Çoğu vakada bu siteler 2porno-in.ru, pornopriz.loan, pornohd24.com vb. gibi çok popüler olmayan sitelerdi. Bu sitelerin birçoğunun, kötü amaçlı yazılımları yaymak için özel olarak kurulma ihtimali yüksektir. Ancak kısa zaman önce karşılaştığımız birkaç vakada, PornHub gibi popüler web sitelerinden yayılan tehlikeli kötü amaçlı yazılımlara şahit olmuştuk. PornHub, geçen yıl kısa bir süre için Trojan.Win32.Kovter olarak bilinen kötü amaçlı reklam yazılımını yaymak için kullanılmıştı.

Sıra dışı amaçlara sahip Bankacılık Truva Atları

Siber dünyada çok sayıda casusluk yazılımı ve Truva Atının olduğu ve bunların mağdurun bilgisayarındaki her türlü kimlik bilgisini hedef aldığı herkesçe bilinen bir gerçektir. Bankacılık Truva Atları, bu tür kötü amaçlı programların arasında özel bir yere sahiptir. Bu kötü amaçlı yazılım türü, özellikle internet bankacılığını hedef alır. Kötü amaçlı program, kurbanın bilgisayarına yüklendikten sonra tarayıcıda hangi sayfaların açıldığını izleyebilir ve kurbanın ne zaman internet bankacılığı sayfalarını açtığını görebilir. Kötü amaçlı yazılım, mağdurun tarayıcısına yüklenen web sayfasının bazı kısımlarını değiştirerek kullanıcının kimlik bilgilerini sahte oturum açma/parola alanlarına girmesini sağlar. Bu işlemden sonra kötü amaçlı yazılım, edindiği bilgileri suçlulara gönderir.

Bu yöntem, birçok farklı kötü amaçlı bankacılık Truva Atı tarafından kullanılan yaygın bir tekniktir. Bu tür Truva Atlarının her biri, çeşitli özel web eklentilerine sahiptir. Bu eklentiler, gerçek kodun yerine internet bankacılığı web sayfasının koduna eklenen kod parçalarıdır. Her internet bankacılığı sistemi kendi benzersiz koduna sahiptir. Bu nedenle kimlik bilgilerinin çalınabilmesi için özel bir web eklentisi gereklidir. En güçlü bankacılık Truva Atları, genellikle kullanıcıların diğer banka hesaplarına saldırmak için onlarca farklı web eklentisiyle donatılmıştır. Bu özellik, birçok bankacılık Truva Atı’nda bulunan klasik bir özelliktir. Dolayısıyla bankacılık yerine porno sitelerini hedef alan örnekler bulduğumuzda oldukça şaşırdık. Toplamda bu ilginç hedef tercihine sahip olan üç farklı bankacılık Truva Atı ailesinden (betabot, Neverquest ve Panda) 27 farklı çeşit tespit ettik.

Şekil 5: Özellikle popüler porno sitelerinin kimlik bilgilerini hedef alan kötü amaçlı yazılım ailelerine örnekler

Bu çeşitlerden on tanesi özellikle PornHub.com hesaplarını; beş tanesi Brazzers.com hesaplarını; üç tanesi chatrubate.com hesaplarını ve geri kalan 12 tanesi Xvideos.com, Xnxx.com, Motherless.com, Youporn.com ve Myfreecams.com gibi diğer popüler siteleri hedef alıyordu.

Kaspersky Lab ölçümlerine göre 2017 yılında bu 27 kötü amaçlı yazılım parçası, 307.868 kez tespit edilmiş ve dünya genelinde 50.000’den fazla bilgisayara bulaşmaya çalışmıştır.

Ayda on binlerce hatta yüz binlerce kez tespit edilen geleneksel bankacılık Truva Atları gibi diğer kötü amaçlı yazılım türlerinin tipik dağılım ölçeğine bakıldığında bu rakamlar oldukça düşüktür. Dolayısıyla porno sitelerinin kimlik bilgilerini hedef alan bu kötü amaçlı programların, ne anlama geldiğini çözmek oldukça güçtür. Bu, yalnızca yeni bankacılık kötü amaçlı yazılım çeşitlerini test eden suçluların oluşturduğu bir yapı olabilir. Bu yapılarda banka web eklentileri, geçici olarak diğer siteler için web eklentileriyle değiştiriliyor olabilir. Ya da suçlular, ücretli porno sitelerinin kimlik bilgilerini çalıp hacker forumlarında satarak para kazanmanın yeni yollarını test ediyor olabilir. En popüler porno sitelerinin, on milyonlarca kullanıcıdan oluşan geniş bir topluluğa sahip olduğu ve daha birçok kullanıcının premium erişim için ödeme yapmaya hazır olduğu düşünüldüğünde hesap bilgilerini çalma fikri, suçlular için oldukça cazip görünebilir.

Porno sitesi hesap bilgilerini hedef alan kötü amaçlı yazılımların hedefi ne olursa olsun porno sitesi kullanıcılarının, siber suçluların ilgisini çektiği aşikardır. Android kullanıcılarını hedef alan kötü amaçlı yazılımları incelediğimizde bu gerçek daha da belirgin bir şekilde ortaya çıkar.

2. Bölüm: Mobil kullanıcılara yönelik tehditler

Mobil tehditler, Android kullanıcılarını hedef alan kötü amaçlı yazılımlardır. Kötü amaçlı programları yüklemek için porno içerikleri yem olarak kullanan kötü amaçlı yazılımlar söz konusu olduğunda Android tehdit ortamı, masaüstüne göre çok daha canlıdır.

Android Truva Atları, kullanıcıların büyük ihtimalle gerçek sitelerdeki reklamlar aracılığıyla yönlendirildiği sahte porno siteleri aracılığıyla dağıtılan porno temalarını kullanır. Yayılmanın nasıl gerçekleştiğinin tam olarak bilinememesinin nedeni, yeniden yönlendirmenin birçok parametreye (ör. mobil operatör, ülke, cihaz türü vb.) bağlı olmasıdır. Bu durum, kullanıcının izlediği yolun tamamını yeniden oluşturmayı zorlaştırır. Ayrıca yeniden yönlendirme zincirindeki reklamcılık sunucularının her biri, reklamları istedikleri anda değiştirebilir. Bunun sonucunda saldırganları takip etmek giderek zorlaşır.

Araştırmamız sırasında ağırlıklı olarak pornografik içerikleri kullanan 23 farklı Android kötü amaçlı yazılım ailesi tespit ettik. Bu aileler beş büyük türe aitti: tıklayıcılar (WAP abonelik kötü amaçlı yazılımı), bankacılık Truva Atları, fidye yazılımları, rooting Truva Atları, premium SMS kötü amaçlı yazılımları, sahte porno abonelikleri ve herhangi bir gruba dahil edemediğimiz bir tür daha. Koleksiyonumuzdaki Android kötü amaçlı yazılım ailesi sayısının toplamda 1.024.23 olduğu düşünülürse yetişkinlere yönelik içeriklerin arkasına sığınan kötü amaçlı yazılımların sayısının oldukça düşük olduğu görülebilir. Ancak bu kötü amaçlı uygulamaların dağıtım ölçeğine baktığımızda durumun daha farklı olduğunu görebiliriz. Yalnızca 2017 yılında 1,2 milyondan fazla kullanıcı, bu 23 ailedeki uygulamalardan birine en az bir kez rastlamıştır. Aynı dönemdeki tespit olaylarının sayısı, 4,5 milyonun üzerindedir.

2017 yılında toplamda yaklaşık 4,9 milyon kullanıcı bir tür Android kötü amaçlı yazılımıyla karşılaşmıştır. Buna göre bu kullanıcıların en az %25,4’ü, bir şekilde yetişkinlere yönelik içerikleri kullanan kötü amaçlı yazılım parçalarına maruz kalmıştır.

2017 yılında farklı porno kötü amaçlı yazılımları tarafından saldırıya uğrayan kullanıcıların dağılımı:

Şekil 6: Yetişkinlere yönelik uygulama görünümündeki kötü amaçlı yazılım türleriyle karşılaşan kullanıcıların dağılımı.

Yukarıdaki şema, kullanıcıların yetişkinlere yönelik içerikler sunmayı vaat eden bilinmeyen bir uygulamada ne tür tehditlerle karşılaşma riskini göze aldıklarını gösterir. Aşağıda bu kötü amaçlı yazılım örneklerinin nasıl çalıştığını ayrıntılı olarak inceledik.

Tıklayıcı/WAP abonelik kötü amaçlı yazılımı

2017 yılında porno içerikli kötü amaçlı yazılım türleriyle karşılaşan kullanıcıların %45,8’ini oluşturur

Tıklayıcı olarak adlandırılan yazılımların temel işlevi, kullanıcının bilgisi olmadan bir web sayfasını açmak ve bazı düğmelere tıklamaktır. Bunu yaparken iki şeyi amaçlar:

- Reklamlara tıklayarak, kullanıcının haberi olmadan para kazanma. Bu kullanıcı açısından çok acımasız bir yöntem değildir. Ancak kullanıcının bu durumu görmemesi sayesinde kötü amaçlı yazılım, hiç durmadan reklamlara tıklayarak pil gücünü bitirebilir ve trafik oluşturabilir. Ayrıca bu durum, reklam şirketlerinden para çalınması anlamına gelir.

- İkinci amaç ise WAP aboneliklerini etkinleştirmektir. Bu amaç, kullanıcı açısından doğrudan finansal kayıp anlamına gelir. Bu işlev, özellikle ön ödemeli hücresel veri planlarının popüler olduğu ülkeler için daha tehlikelidir.

İlk bakışta yalnızca reklam bağlantılarına tıklayan ve para çalmayan bir Truva Atı’nın neden bu kadar özel olduğunu anlamak zordur.

Şekil 7: Tıklayıcı kötü amaçlı yazılım ağ trafiği

Ancak bu tür bir Truva Atı’nın analizini yaparken bu yazılımın, bir gecede tıklama yoluyla 100 Mb mobil trafiği tükettiğini ve pil gücünü tamamen bitirdiğini keşfettik! Bunun yalnızca bir gecede olduğunu hesaba katarsak kurbanın bir veya iki hafta sonraki internet trafiği faturasının nasıl olacağını hayal etmek zor değildir.

Bunlara ek olarak tıklayıcılar kişiler, çağrı geçmişi ve konum gibi cihaz verilerini toplayabilir, komut sunucusundan alınan JS dosyalarıyla web sayfalarına sızabilir, uygulamalar yükleyebilir ve gelen SMS’leri silebilir. Tıklayıcılar, bazı durumlarda modüler bir yapıya sahiptir. Bu yapıdaki bazı unsurlar ağırlıklı olarak savunmadan ve sitelere tıklamaktan sorumludur. “Tıklayıcı” türündeki Truva Atları, çoğunlukla yönetici haklarını kullanarak kendilerini işletim sisteminden kaldırmayı zorlaştırır. Hatta Android’in eski sürümleri söz konusu olduğunda bu programları kaldırmak imkansız hale gelebilir.

Tıklayıcı yazılımların en iyi örneklerinden biri yakın zamanda ortaya çıkmıştır: Trojan.AndroidOS.Loapi. Bu modüler bir Truva Atı’dır ve davranışları, saldırganın sunucusundan indirilen ek modüllere bağlıdır. Loapi’nin temel işlevi, reklamlara tıklamak ve WAP aboneliği web sayfalarıdır. Bu Truva Atı, aynı zamanda kripto para madenciliği yapabilir. Genellikle kullanışlı programlar veya oyunlar görünümünde yayılan bu Truva Atı’nın, doğrudan porno temalı web sayfalarından indirildiği vakalar da vardır.

Loapi’nin yanı sıra beş farklı Truva Atı (Trojan.AndroidOS.Agent.rx, Trojan-SMS.AndroidOS.Gudex, Trojan-Spy.AndroidOS.SmForw.gr, Trojan.AndroidOS.Hiddad.de, Trojan-SMS.AndroidOS.Podec.a), porno uygulamalarında ve video oynatıcılarda gizlenerek kullanıcıların verilerini ve parasını çalmaya çalışır.

Bankacılık Truva Atları ve fidye yazılımları

2017 yılında porno içerikli kötü amaçlı yazılım türleriyle karşılaşan kullanıcıların %30,38’ini oluşturur

Bankacılık Truva Atları ve fidye yazılımları, yayılmak için uzun süredir pornografik içerikleri kullanmaktadır. Bunlar çoğunlukla belirli bir porno oynatıcısı gibi gizlenerek porno içeriği göstermek yerine saldırılan cihazın güvenliğini ve cihazdaki finansal verileri ele geçirir. Genel olarak kimlik avı pencereleri gösterme, bankalardan gelen SMS’leri çalma vb. gibi diğer mobil kötü amaçlı yazılımlarla aynı işlevlere sahiptir. Ancak bankacılık Truva Atları’nın ve fidye yazılımı Truva Atları’nın arasında bazı farklar vardır. Bankacılık Truva Atları, çoğunlukla kendilerini yaymak için porno sitelerini kullanır veya kendilerini yetişkinlere yönelik bir videoyu başlatmak için gerekli bir video oynatıcı olarak gösterir. Fidye yazılımları ise normal porno uygulamalarının kılığına girer.

Şekil 9: Gerçek PornHub uygulaması görünümündeki fidye yazılım uygulaması örneği. Yüklendikten sonra cihazı kilitler.

Bu yazılımlar, birçok vakada “scareware” taktiklerine de başvurur. Cihazın ekranını kilitledikten sonra cihazda yasa dışı içeriklerin (çoğunlukla çocuk pornosu) tespit edildiğini ve cihazın kilitlendiğini belirten bir ileti gösterilir. Saldırıya uğrayan kişi, cihazın kilidini açmak için fidye ödemek zorundadır. Bu ileti, genellikle gerçek çocuk pornosu videolarından alınan ekran görüntülerini de içerir.

Yakın zamanda bu taktikleri kullanan iki büyük fidye yazılımı ailesi tespit ettik: Svpeng ve Small. Small yazılımının hedefleri, çoğunlukla Rusya ve komşu ülkelerinde yaşarken Svpeng, kullanıcılara FBI’dan gelmiş gibi görünen bir mesajı göstererek ABD vatandaşlarını hedef almaktadır. Bu durum, ölçümlerimizle de kanıtlanmıştır. Bu kötü amaçlı yazılıma maruz kalan kullanıcıların büyük bir çoğunluğu (%95’ten daha fazlası) ABD’de yaşamaktadır.

Mobil fidye yazılımlarının en korkutucu özelliği, bu Truva Atlarının cihaz PIN kodunu rastgele bir kodla değiştirmesi veya rastgele bir kod belirlemesidir. Dolayısıyla kullanıcı Truva Atı’nı silse bile telefonun kilidini açamaz.

Rooting (kök erişimi) kötü amaçlı yazılımı

2017 yılında kullanıcıların %22,38’i bu tehditle karşılaşmıştır

Tehlikeli Truva Atları konusundan devam edelim. Rooting kötü amaçlı yazılımları da yayılmak için aktif olarak pornografik içeriklerden faydalanır. Bu yazılımlar, kurbanın cihazına yüklendikten sonra Android cihazındaki güvenlik açıklarından faydalanabilir ve cihazı neredeyse “tanrı moduna” alır. Bu modda, saldırgan kullanıcı cihazındaki her türlü veriye erişim iznini elde eder, fark edilmeden uygulama yükleyebilir ve uzaktan erişim yetkisine sahip olabilir. Kaspersky Lab araştırmalarına göre bu türün en aktif iki ailesi şunlardır:

- Trojan.AndroidOS.Ztorg: Bu aile şifreli modüllerden oluşur. Modüller cihazda root haklarını elde etmek, sistem klasörlerine sızmak ve kullanıcıyı reklamlarla rahatsız etmek için güvenlik açıklarından yararlanan yazılımları kullanır.

- Trojan.AndroidOS.Iop: Genel olarak yukarıdaki aileyle aynı özelliklere sahip bir Truva Atı’dır.

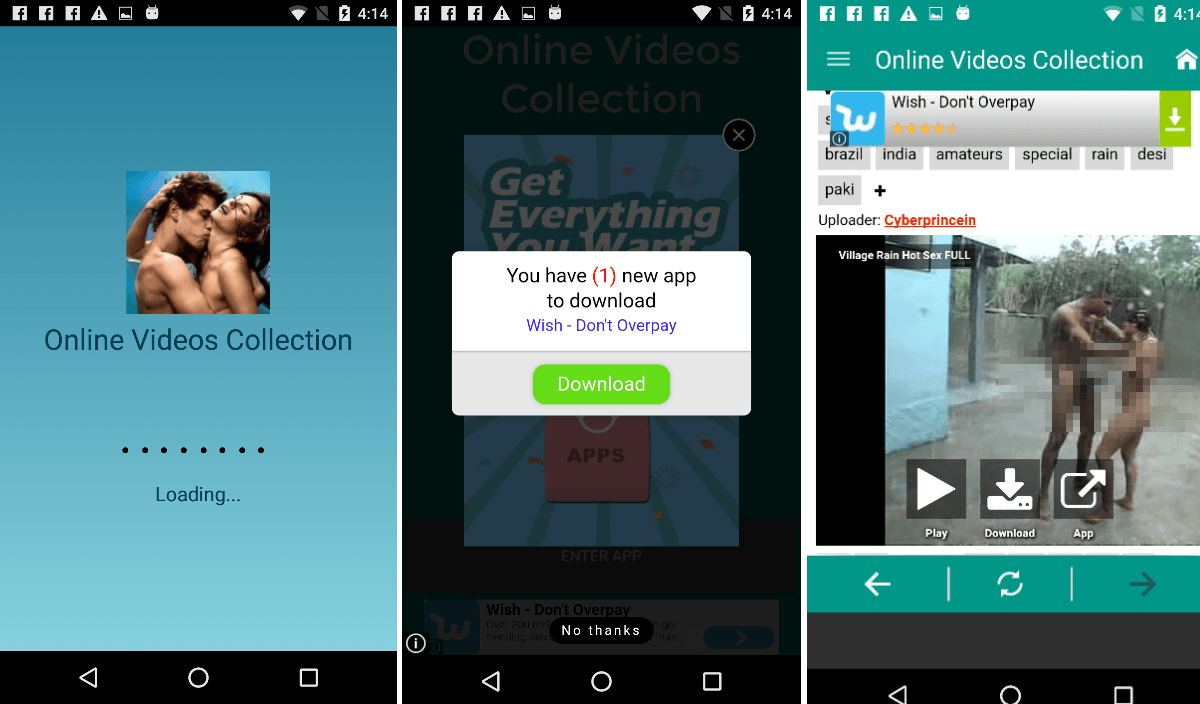

Şekil 11: “Everything you want online video collection” adına sahip bir uygulama olarak gizlenen rooting kötü amaçlı yazılımı (Ztorg).

Rooting kötü amaçlı yazılımlarının en ilginç özelliği, bu uygulamaların genellikle normal uygulamaların bir parçası olarak yayılmasıdır. Siber suçlular, bir porno uygulaması ve buna uygun kötü amaçlı bir yazılım seçer ve bunu normal bir uygulama gibi dağıtır.

Abonelikle erişilen pornografik içerikler ve diğer premium SMS Truva Atları

2017 yılında pornografik içerikli kötü amaçlı yazılım türleriyle karşılaşan kullanıcıların %2,81’ini oluşturur

Bu ilkel Truva Atları, yalnızca nasıl SMS gönderebileceklerini ve porno sitelerine erişim için ücretli numaralara nasıl çağrı yapabileceklerini bilir. Aslında bu sitelerin içeriklerine erişim genellikle ücretsizdir. 2014 ile 2016 yılları arasındaki dönemde, çok sayıda SMS Truva Atı bulunuyordu. Bunların çoğu, PornoVideo.apk, XXXVideo.apk, XXXPORN.apk, PornXXXVideo.apk, Porevo.apk, Znoynye_temnokozhie_lesbiyanki.apk, Trah_v_bane.apk, Kamasutra_3D.apk, and Russkoe_analnoe_porno.apk gibi ilgi çekici porno adlarıyla yayılıyordu.

Android SMS Truva Atları, Trojan-SMS.AndroidOS.FakePlayer.a ile başladı. 2012 yılından bu yana etkin olan bu Truva Atı, zaman içinde hiçbir yenilik özellik kazanmadı ve genellikle “pornoplayer” adındaki bir video oynatıcı görünümünde yayılmaya devam ediyor. Bulduğumuz bir başka örnek, Trojan-SMS.AndroidOS.Erop.a, ise genellikle “xxx_porno_player”[RU1] gibi adlarla porno oynatıcı görünümünde yayılıyor. Bu türe başka bir örnek ise porno temalı sitelerden AdobeFlash adıyla yayılan Trojan-SMS.AndroidOS.Agent.abi Truva Atı’dır.

Şekil 12: Video oynatıcı görünümündeki basit bir SMS Truva Atı.

İlk kez Kaspersky Lab tarafından 2012 yılında keşfedilen daha gelişmiş SMS Truva Atlarının sayısı, son zamanlarda artmaya başlamıştır. Trojan-SMS.AndroidOS.Vidro, not-a-virus: RiskTool.AndroidOS.SMSreg.mq ve Trojan-SMS.AndroidOS.Skanik.a üçlüsü, porno sitelerinden indirilen porno uygulamaları görünümünde yayılmıştır. Bu yazılımların asıl amacı ücretli bir SMS göndermek (ve mobil operatörden gelen SMS ücreti bilgisini silmek) olduğu için SIM kart olmadan çalışmaz. Pornografik video sitesi, ancak SIM kart takıldıktan sonra açılabilir.

Şekil 13: SIM kart olmadan çalışmayı reddeden cracker yazılımı örneği

Bu tür kötü amaçlı yazılımların en karlı örneklerinden biri Trojan.AndroidOS.Pawen.a yazılımı ve bundan yola çıkarak geliştirilen Trojan.AndroidOS.Agent.gp yazılımıdır. Bunlar, ücretli numaraları arayıp kurbanlarının bütçesini zorlayabilir. Bu uygulamaların ilginç özelliklerinden biri simgelerinin olmamasıdır. Dolayısıyla bunları bulmak oldukça zordur. Ayrıca uygulama, cihazın yönetici haklarını kullandığı için bunları kaldırmak da zor olabilir.

Truva Atı SMS’leri, basitliğine ve demode yaklaşımına rağmen yıllardır varlığını sürdürmektedir. Belirli bir noktadan sonra hücresel iletişim şirketlerinin aldığı dolandırıcılık karşıtı önlemler sayesinde bu sayı, giderek azalmaya başladı. Ancak SMS Truva Atları, ortadan kaybolmadı. Kaspersky Lab ölçümlerine göre 2017 yılında dünya genelindeki binlerce kullanıcı, porno uygulaması görünümündeki bu kötü amaçlı yazılımlardan ürünlerimiz sayesinde korundu.

Gizemli Soceng

Android kötü amaçlı yazılım bölümümüzü sonlandırırken yukarıdaki kategorilerin hiçbirine girmeyen ilginç bir Truva Atı’ndan bahsedebiliriz: Trojan.AndroidOS.Soceng.f. Bu kötü amaçlı yazılım, yayılmak için genellikle oyun veya program kılığına girse de bazen porno görünümünü de tercih ediyor. Araştırmamız sırasında analiz edilen örnekte bu yazılım, başlatıldıktan sonra kurbanın rehberindeki herkese şu SMS’i gönderdi: “HEY!!! {kullanıcı adı} Elite sizi hackledi. İtaat edin veya hacklenin.” Daha sonra hafıza kartındaki tüm dosyaları sildi ve Facebook, Google talk, WhatsApp ve MMS uygulamalarını kendi penceresiyle kapladı.

Şekil 14: Trojan.AndroidOS.Soceng.f yazılımının ekran görüntüleri

Bu kötü amaçlı yazılımla herhangi bir finansal kazanç elde etme girişimi tespit edemedik. Bu yazılımın tek amacı, kurbanlarının dijital hayatını mahvetmek gibi görünüyor. Ya da henüz bilinmeyen bir siber suç eyleminin test girişimi olabilir.

Tüm bunların yanı sıra yukarıda listelenen kötü amaçlı yazılımların, Android kullanıcılarını tehdit eden diğer kötü amaçlı yazılımlardan farklı olduğu söylenemez. Bu yazılımlar da diğerleriyle aynıdır. Bunların tek ilginç yanı, bahsettiğimiz örneklerin yayılma stratejilerinde yetişkinlere yönelik içerikleri temel almasıdır. Belki de bu stratejilerinin etkili olmasını sağlayan şey de bu içeriklerdir. Pornografik uygulamaların dağılım oranına baktığımızda bunu daha net bir şekilde görebiliriz. İncelememizin bu bölümüyle ilgili bir başka ilginç bulgu ise Android kötü amaçlı yazılımlarının arkasındaki siber suçluların, kimlik bilgilerini çalmakla pek ilgilenmemesidir. En azından biz, özel olarak porno sitelerin hesap bilgilerini hedefleyen bir kötü amaçlı yazılımlar tespit edemedik. Android platformundaki suçlular, genellikle kurbanlarını bir dolandırıcılık tuzağına düşürmek veya fidye almak için yetişkinlere yönelik içerikleri kullanıyor.

Ancak PC kötü amaçlı yazılımlarını incelerken pornoyla ilgili çok az sayıda tehdit görmemiz ve mobil tehdit ortamında bu sayının çok daha yüksek olması, porno sektörünün mobil ortama taşındığını gösterir. Bu çıkarım, 2017 yılında web sitelerindeki mobil trafikte önemli bir artış olduğunu belirten sektör liderinin verileriyle de uyuşuyor.

3. Bölüm: Yeraltına hızlı bir bakış

Bu incelemenin başında anlattığımız gibi siber tehditlerin pornografik içeriklerle ilişkisini inceleme fikri, Dark Web sitelerinde nelerin satıldığına bakarken satışa çıkarılan porno hesaplarını fark etmemizle ortaya çıktı. Bu nedenle konunun ayrıntılarını, kapsamlı bir şekilde incelemek istedik.

Alanı daha iyi anlamak için en iyi 29 Tor pazarını analiz ettik. Bu liste, Dark Web pazarıyla ilgili haberleri içeren açık Tor sitesi DeepDotWeb adresinde kolaylıkla bulunabilir. Bu sitede kara borsa listesindeki değişiklikleri de takip edebilirsiniz (yasa dışı mağazaların yapısı ve sayısı sürekli değişir). Pazarların dereceleri kayıt kriterleri ve yorumlar, kayıt ve gezinme kolaylığı, satıcı teminatı ve komisyonu gibi ölçütlere bağlı olarak Tor yöneticileri tarafından her mağazanın değerlendirilmesiyle belirlenir.

Şekil 15: En iyi Tor pazarlarının listesi

Araştırmamız sırasında, bulduğumuz pazarların arasında en fazla seçeneği sunan dört pazarı belirledik. Bu dört pazar, 1500’den fazla satılık hesap sunarken diğer pazarlar, iyi bilinen ve pek bilinmeyen porno sitelerinden yalnızca kısıtlı kullanıcı verilerini sunuyordu. Tor’un temel amacı uyuşturucu, silah ve kötü amaçlı yazılım satmak olduğu için bu sonuçları bekliyorduk.

Analiz için en fazla sayıda satış teklifine sahip beş büyük pazarı seçtik. Elimizde toplamda popüler porno sitelerinden bir veya daha fazla hesap satın alabileceğimiz 5239 benzersiz teklif kaldı. Kullanılabilir gerçek miktar, her zaman net değildi. Bazen satıcılar, kaç tane hesap bilgisine sahip olduklarını açıklamaz. Ancak gerçek hesap sayısını açıklayan örneklere bakarak bir satış teklifinin, maksimum on bin hesap bilgisi içerdiğini söyleyebiliriz.

Bu bilgilerden yola çıktık ve yeraltı pazarlarda en çok satılan porno hesaplarının ilk beşini listeledik (teklif sayısına göre azalan sırada):

Naughty America (2575 satış teklifi)

Brazzers (1228 satış teklifi)

Mofos (789 satış teklifi)

Reality Kings (294 satış teklifi)

Pornhub (153 satış teklifi)

Bu sıralama, bu web sitelerinin veya bu web sitesi kullanıcılarının siber saldırılara karşı daha savunmasız olduğunu ve bu nedenle pazarda bu kadar çok teklifin bulunduğunu göstermez. Bu liste, bizlere yalnızca Dark Web pazarlarının alıcıları arasında bu web sitelerinin popülerliğini gösterebilir.

Şekil 16: Dark Web pazarlarının birinde bilinmeyen bir miktarda satılan porno hesapları

Alıcılardan bahsetmişken şu soru aklımıza gelebilir: Porno hesapları yasal kaynaklardan istenilen miktarda satın alınabiliyorsa insanlar bu hesapları neden Dark Web pazarlarından almaya çalışır? Bunun arkasında iki ana neden olduğunu düşünüyoruz:

Birincisi, tabii ki fiyatı. Gözlemlerimize dayalı olarak popüler bir resmi sitenin (Brazzers, RealityKings vb.) ortalama abonelik ücreti şu şekildedir:

- Yıllık sınırsız erişim (reklamsız): 119,99 USD tutarında tek ödeme veya 9,99 USD/ay

- Üç aylık sınırsız kullanım: 59,99 USD tutarında tek ödeme veya 19,99 USD/ay

- Bir aylık sınırsız kullanım: 29,99 USD tutarında tek ödeme veya 29,99 USD/ay

- 1-2 günlük deneme kullanımı: 1,00 USD/gün

Bu tutarlar genel olarak çok pahalı olmasa da Dark Web pazarlarında aynı hesaplar, çok daha düşük bir fiyata sunuluyor. 10 USD karşılığında birçok sınırsız erişim teklifi gördük. Yani ekonomik açıdan karaborsada çalıntı bir hesabı satın almak son derece mantıklı.

Karaborsadaki porno hesaplarının popülerliğinin bir diğer nedeni de bu pazarların anonimliği olabilir. Bazı yasal web siteleri, müşterilerine anonim abonelik satın alma şansı sunsa da Dark Web pazarlarında kripto parayla alışveriş yapabilirsiniz. Bu sayede aboneliğiniz kredi kartış geçmişinizde görünmez. Günümüzde porno, ana akım haline gelmiş olmasına rağmen bu tür içeriklerle ilgili algı, her zaman tarafsız değildir.

Ancak Dark Web pazarlarında satılan bu tür malların satın alınması, müşteri açısından bazı riskler taşır. Öncelikle hesapların tamamının veya çoğunun başka kullanıcılardan veya web sitelerinin kendisinden çalındığı düşünüldüğünde söz konusu alışveriş yasa dışıdır. İkincisi risk ise kullanıcıların, satın alınan hesapların geçerliliğine gölge düşürmesidir. Hesabı çalınan kullanıcı, er ya da geç durumu anlayıp satıcıya bildirecek ve ele geçirilen hesap engellenecektir. Aynı durum web sitesi sahipleri sızıntıyı fark ettiğinde de geçerlidir. Ele geçirilen hesaplar, fark edildikten hemen sonra engellenir. Diğer bir ifadeyle Dark Web pazarlarının müşterileri, karşılığında hiçbir şey almadan ödeme yapma riskine maruz kalır. Çünkü Dark Web pazarı satıcıları, gördüğümüz vakaların çoğunda bazı istisnalar dışında iade seçeneği sunmuyordu. Müşteriler, hesabı resmi fiyattan daha düşük bir fiyata satın alma avantajı karşılığında engellenmiş bir hesaba para ödeme riskini göze alır.

Sonuçlar ve Tavsiyeler

İncelememiz, siber suçluların yetişkinlere yönelik içerikleri kimlik avı, PC kötü amaçlı yazılımları ve Android kötü amaçlı yazılımlarını içeren dolandırıcılık tuzaklarına çekmek için bir araç olarak kullandığını göstermiştir. Kullanıcılar, bu tuzakların sonunda finansal veri kaybı veya doğrudan para kaybı ve gizliliğin ihlal edilmesi gibi sorunlarla karşılaşabilir. Bu noktada, yetişkinlere yönelik içerikler kullanan veya kullanmayan diğer kötü amaçlı yazılım saldırılarında da benzer sonuçlarla karşılaşılabileceğini söylememiz gereklidir. Buradaki temel fark şudur: Başta “scareware” türü saldırılar olmak üzere pornografik içerikli kötü amaçlı yazılım mağdurlarının, bu suçu yetkililere bildirme olasılığı daha düşüktür. Çünkü bildirmeleri durumunda pornografik içerikleri aradıklarını veya izlediklerini kabul etmek zorunda kalırlar. Daha önce söylediğimiz gibi pornografik içerikleri izlemek, her zaman gururla söylenebilecek veya başkalarına duyurulacak bir şey değildir. Belki de suçluların, saldırılarında yetişkinlere yönelik içerikleri bu kadar etkin bir şekilde kullanmasının nedeni budur. Siber suçlular, pornonun kendiliğinden çok sayıda kullanıcıyı çektiğini ve pornoyla ilgili kötü amaçlı yazılımlara maruz kalanların, bunu açıklamak yerine sessiz kalmayı tercih edeceklerini bilir.

Yetişkinlere yönelik içerikler söz konusu olduğunda kötü amaçlı yazılımlardan ve siber dolandırıcılıktan kaçınmak için kullanıcıların aşağıdaki tavsiyeleri uygulamasını öneririz:

- Yetişkinlere yönelik içerikler için yalnızca güvenilir siteleri kullanın. Siber suçlular, yalnızca kullanıcılara kötü amaçlı yazılım bulaştırmak amacıyla sahte porno siteleri oluşturur.

- Aradığınız içeriklere erişim sağlamayı vaat etse bile bilmediğiniz kaynaklardan gelen Android uygulamalarını yüklemeyin. Bunun yerine Google Play gibi resmi kaynaklardaki resmi uygulamaları kullanın.

- Hacklenmiş pornografik web sitesi hesaplarını satın almayın. Bu, yasa dışıdır ve söz konusu hesaplar, siz onları satın almadan önce engellenmiş olabilir.

- Tüm cihazlarınızı her türlü siber tehditten koruyabilecek güvenilir bir internet güvenlik çözümü kullanın.

Porno

Porno