Kısa süre önce, oldukça ilginç bir yaklaşım kullanan yeni bir saldırı kampanyası tespit ettik. Oyuncu, yasal bir uzaktan erişim aracının (RAT) kendine özel imzalı sürümlerini oluşturuyor ve bunları dağıtmak için, çeşitli uygulamaların resmi siteleri gibi inandırıcı bir şekilde görünen kötü amaçlı web sayfalarını toplu olarak oluşturmak için yapay zeka destekli bir hizmet kullanıyor.

Bu saldırının nasıl işlediğini, kullanıcılar için neden özellikle tehlikeli olduğunu ve kendinizi nasıl koruyabileceğinizi öğrenmek için okumaya devam edin.

Saldırı nasıl gerçekleşiyor?

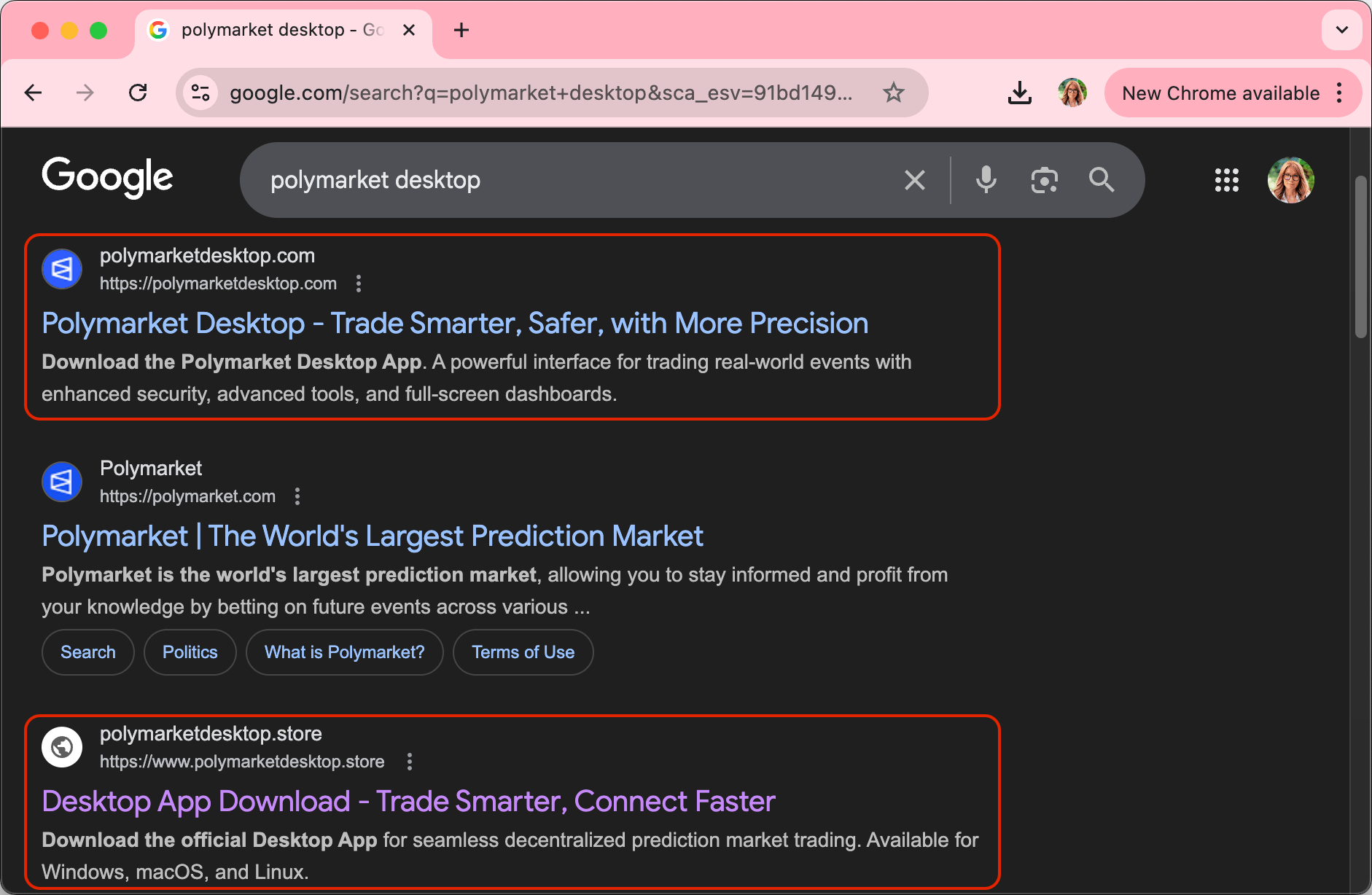

Kötü niyetli aktör, saldırıları için birkaç başlatma platformu seçeneği kullanıyor gibi görünüyor. İlk olarak, önemli sayıda kullanıcının basit Google aramalarıyla sahte sayfalarına ulaşacağını hesaplıyorlar. Bunun nedeni, sahte sitelerin genellikle kullanıcıların aradıkları adreslerle aynı veya çok benzer adreslere sahip olmasıdır.

Google arama sonuçlarına bakarken, bazen yasal siteler gibi görünen bir dizi sahte Pokémon sitesi görebilirsiniz. Bu noktada, Polymarket klonlarını inceliyoruz.

İkincisi, alternatif olarak kötü amaçlı e-posta saldırı kampanyaları kullanıyorlar. Bu senaryoda, saldırı, kullanıcının sahte bir web sitesine bağlantı içeren bir e-posta almasıyla başlıyor. İçerik şuna benzer olabiliyor:

Sevgili $DOP sahipleri,

DOP-v1'den DOP-v2'ye geçiş süreci resmi olarak sona ermiş olup, 8 milyarın üzerinde token başarıyla taşınmıştır.

DOP-v2 Talep Portalı'nın artık AÇIK olduğunu duyurmaktan mutluluk duyuyoruz!

Tüm $DOP sahipleri şimdi tokenlerini güvenli bir şekilde talep etmek ve ekosistemin bir sonraki aşamasına geçmek için portalı ziyaret edebilirler.

DOP-v2 Tokenlerinizi Şimdi Alın https://migrate-dop{dot}org/

DOP-v2'ye hoş geldiniz. Daha güçlü, daha akıllı ve daha ödüllendirici bir bölüm bugün başlıyor.

Bu yolculuğun bir parçası olduğunuz için teşekkür ederiz.

DOP Ekibi

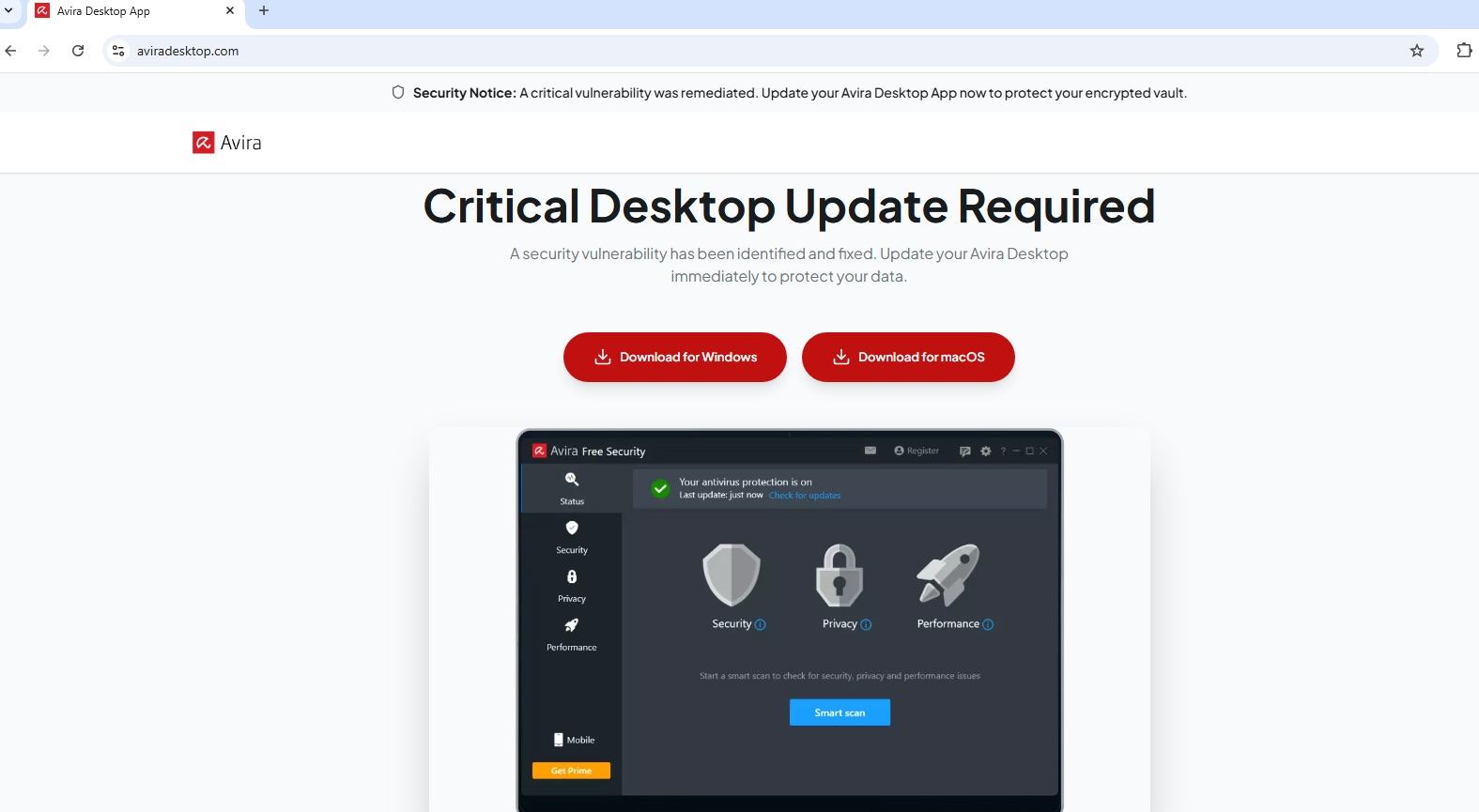

Bu saldırı kampanyasında keşfettiğimiz bazı kötü amaçlı sayfalar, antivirüs veya parola yönetimi uygulamalarının web siteleri gibi görünmekteler. Tasarımda, kullanıcıyı bir tür güvenlik sorunu hakkında sahte uyarılarla korkutmak amaçlanmış.

Sahte bir Avira web sitesi bir güvenlik açığı konusunda uyarıda bulunarak “güncelleme” indirilmesini tavsiye ediyor.

Bu nedenle saldırganlar, scareware olarak bilinen ve hayali bir tehdide karşı koruma sağlama bahanesiyle kullanıcılara güvenli olmayan bir uygulamayı zorla yükleyen, bilindik bir taktiği de kullanıyorlar.

Sahte bir Dashlane sayfası, “bulut aktarım senkronizasyonunu etkileyen yüksek önem dereceli şifreleme meta verisi ifşası” konusunda uyarıda bulunuyor. Bunun ne anlama geldiği ise belirsiz. Ve elbette ki, bir şey indirmeden bunu düzeltmeniz mümkün değil!

Lovable ile oluşturulmuş sahte web siteleri

İçerik farklılıklarına rağmen, bu kötü amaçlı saldırı kampanyasına dahil olan sahte web siteleri birkaç ortak özelliği paylaşmaktalar. Öncelikle, adreslerinin çoğu {popular app name} + desktop.com formülüne göre oluşturulmuş. Bu formül, açıkça yaygın bir arama sorgusuyla büyük ölçüde eşleşen bir URL.

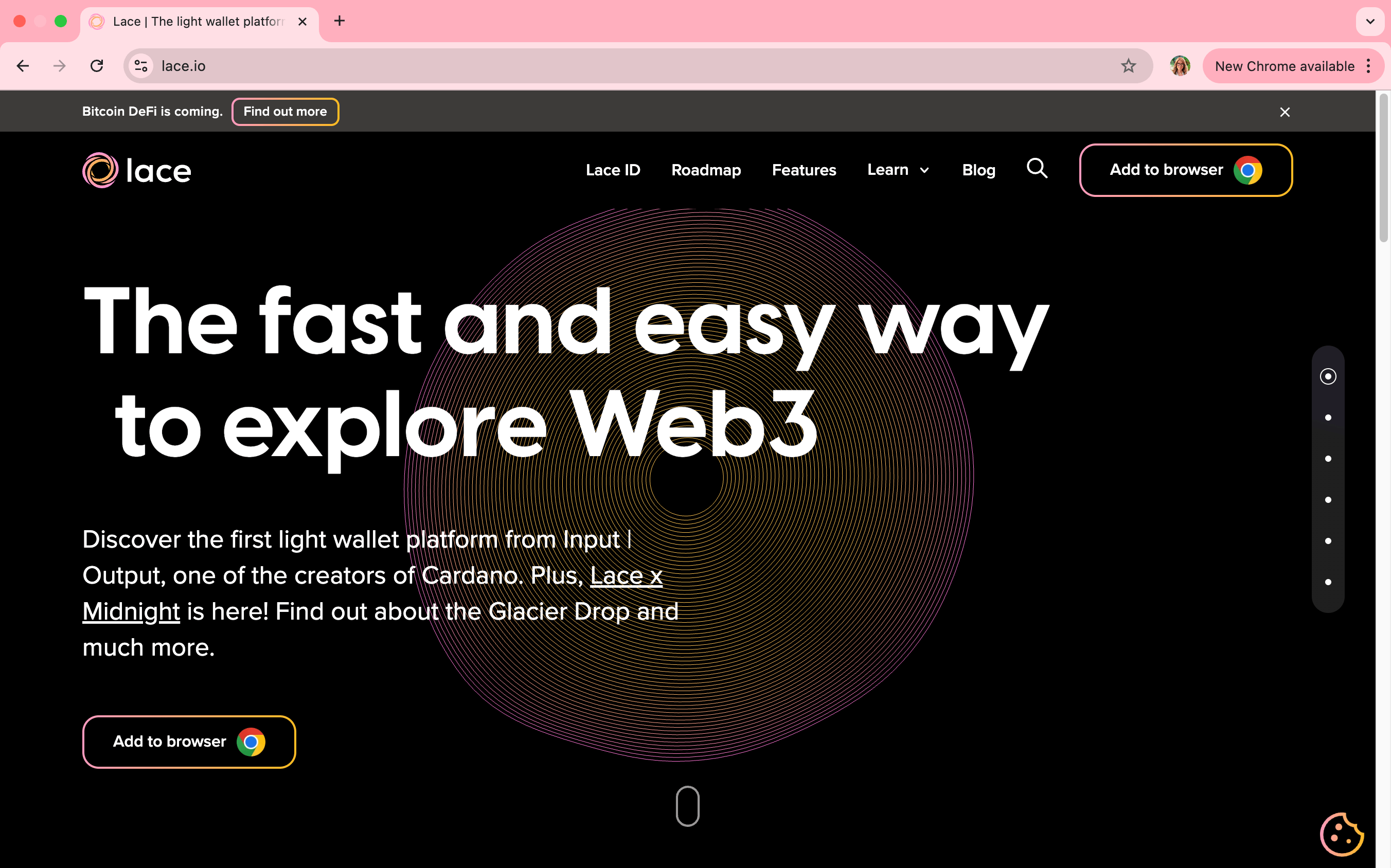

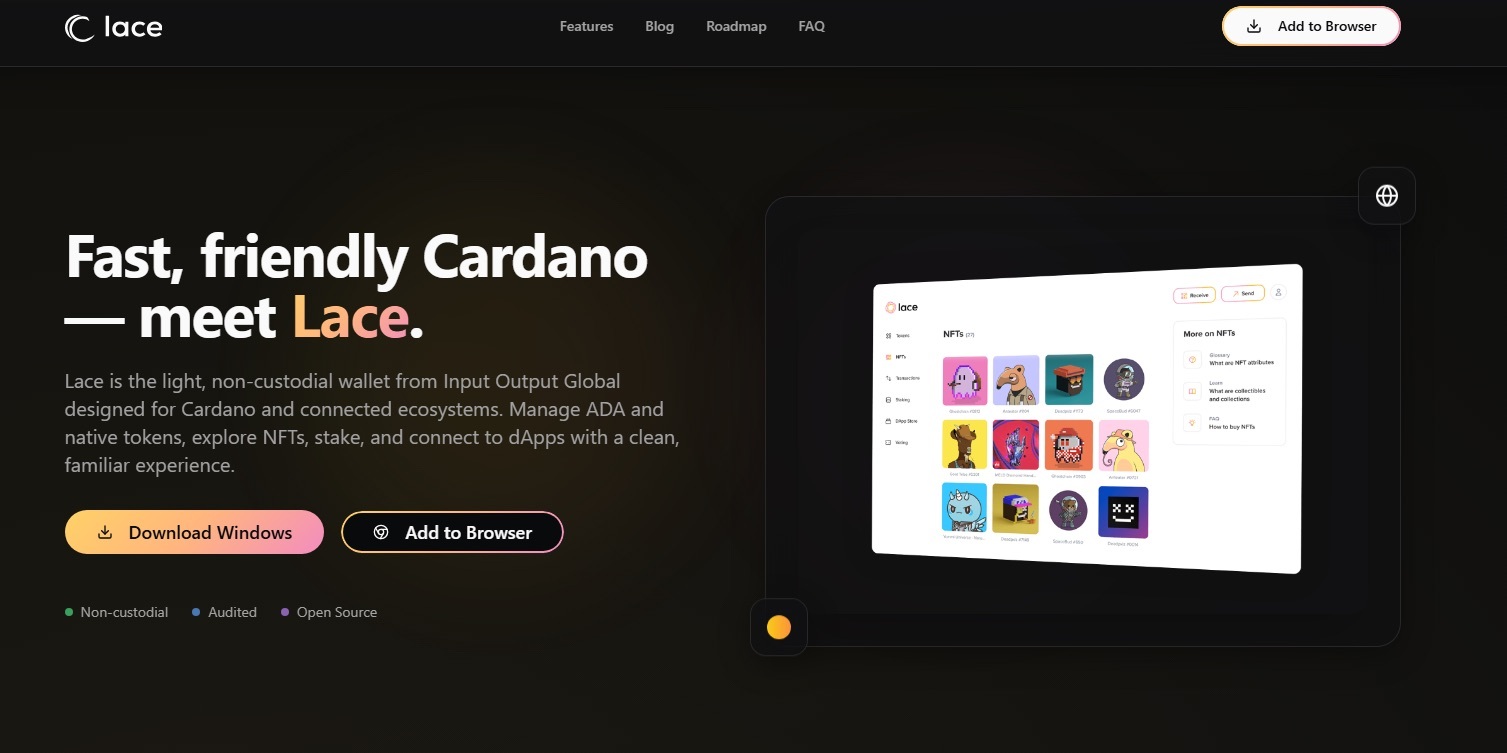

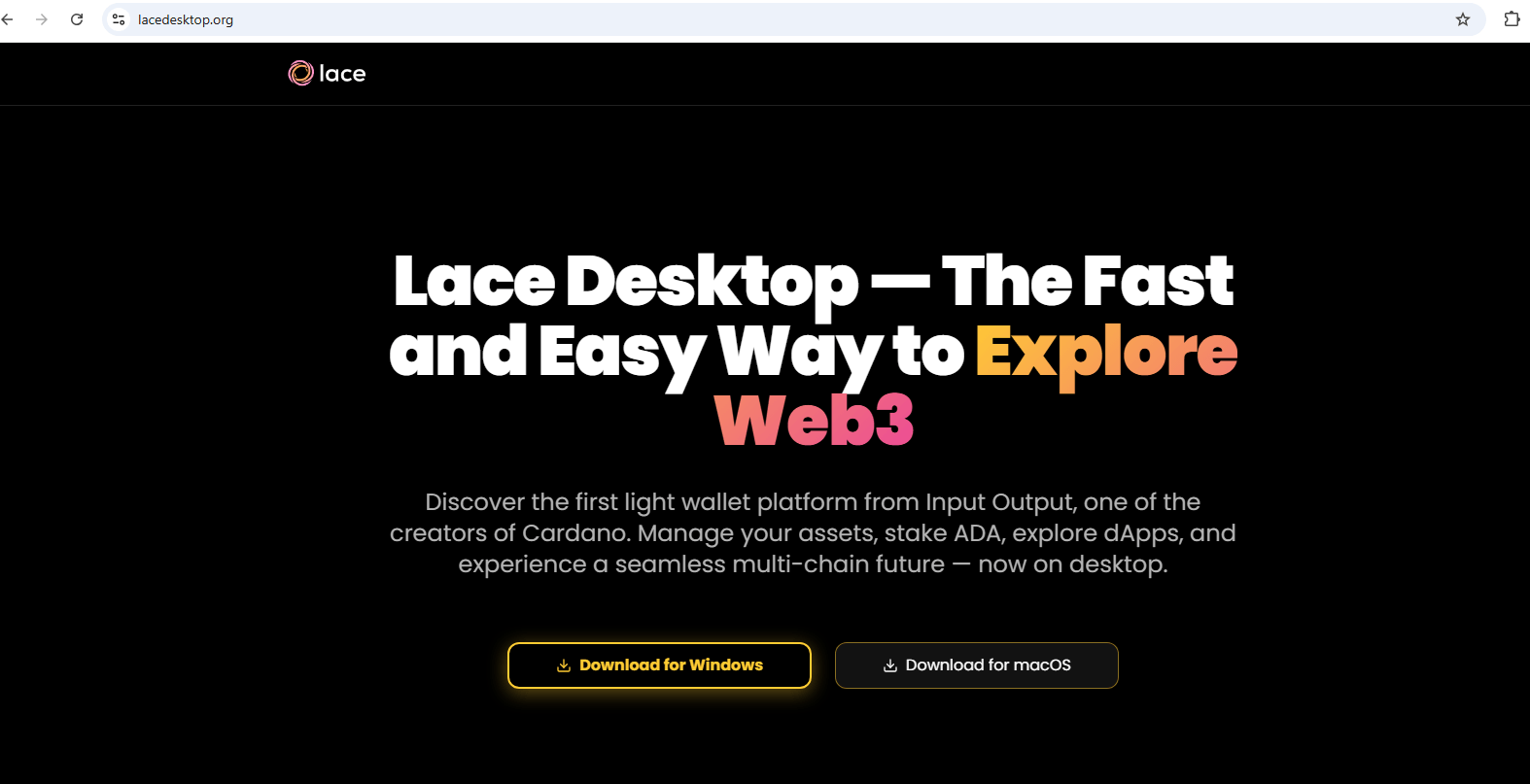

Ayrıca, sahte sayfalar da oldukça profesyonel görünüyor. İlginç bir şekilde, sahte sitelerin görünümü orijinallerin tasarımını tam olarak kopyalamıyor. Bunlar doğrudan kopyalar değil. Daha ziyade, bir temanın çok ikna edici varyasyonları. Örnek olarak, Lace kripto cüzdan sayfasının bazı sahte versiyonlarına bakabiliriz. Bunlardan biri şöyle görünüyor:

Bir diğeri ise şöyle:

Bu sahte siteler, orijinal Lace web sitesine çok benziyor ancak yine de birçok açıdan bariz farklılıklar gösteriyorlar:

Sahte versiyonlar, bazı yönlerden gerçek Lace web sitesine benzerken, diğer yönlerden farklıdır. Kaynak

Saldırganların sahte sayfalar oluşturmak için yapay zeka destekli bir web oluşturucuyu silah olarak kullandıkları ortaya çıktı. Saldırganlar işin kolayına kaçtıkları için farkında olmadan birkaç ipucu bıraktılar ve bu sayede onların kullandıkları hizmeti tam olarak tespit edebildik: Lovable.

Yapay zeka aracını kullanarak sahte site oluşturmak için gereken süreyi önemli ölçüde kısaltabildiler ve endüstriyel ölçekte sahtecilik yapabildiler.

Syncro uzaktan yönetim aracı

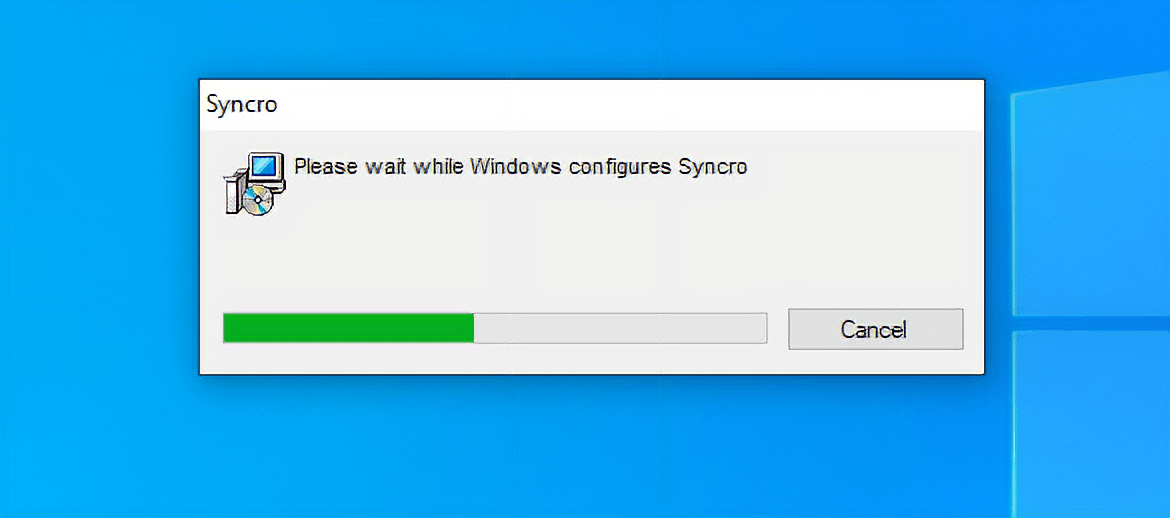

Bu saldırı kampanyasına dahil olan sahte sitelerin bir başka ortak özelliği de, hepsinin tamamen aynı yükü dağıtması. Kötü niyetli aktör kendi Truva atını oluşturmamış, karaborsadan da satın almamış. Bunun yerine, tamamen yasal bir uzaktan erişim aracı olan Syncro’nun kendi sürümünü kullanıyor.

Orijinal uygulama, kurumsal BT destek ekipleri ve yönetilen hizmet sağlayıcıları (MSP’ler) için merkezi izleme ve uzaktan erişimi kolaylaştırır. Syncro hizmetleri nispeten ucuzdur ve aylık 129 dolardan başlayan fiyatlarla sınırsız sayıda cihaz yönetilebilir.

Aynı zamanda, bu araç bazı ciddi yeteneklere sahiptir: Ekran paylaşımına ek olarak hizmet; uzaktan komut yürütme, dosya aktarımı, günlük analizi, kayıt defteri düzenleme ve diğer arka plan eylemlerini de sağlar. Ancak, Syncro’nun en büyük cazibesi, basitleştirilmiş kurulum ve bağlantı sürecidir. Kullanıcı ya da bu durumda kurban, yalnızca kurulum dosyasını indirip çalıştırmak zorundadır.

Bu noktadan itibaren, kurulum tamamen arka planda çalışıyor ve bilgisayara gizlice kötü amaçlı bir Syncro yapısı yüklüyor. Bu yapı, saldırganın CUSTOMER_ID’sini sabit kodlu olarak içerdiğinden, saldırganlar kurbanın makinesi üzerinde anında tam kontrol elde ediyorlar.

Syncro yükleyici penceresi ekranda sadece birkaç saniye boyunca yanıp söner ve sadece dikkatli bir kullanıcı yanlış yazılımın kurulduğunu fark edebilir.

Syncro kurbanın cihazına yüklendikten sonra, saldırganlar tam erişim hakkı elde ediyor ve bunu hedeflerine ulaşmak için kullanabiliyorlar. Bu bağlamda, bunlar kurbanların kripto cüzdan anahtarlarını çalıyor ve saldırganların kendi hesaplarına para aktarıyor gibi görünüyor.

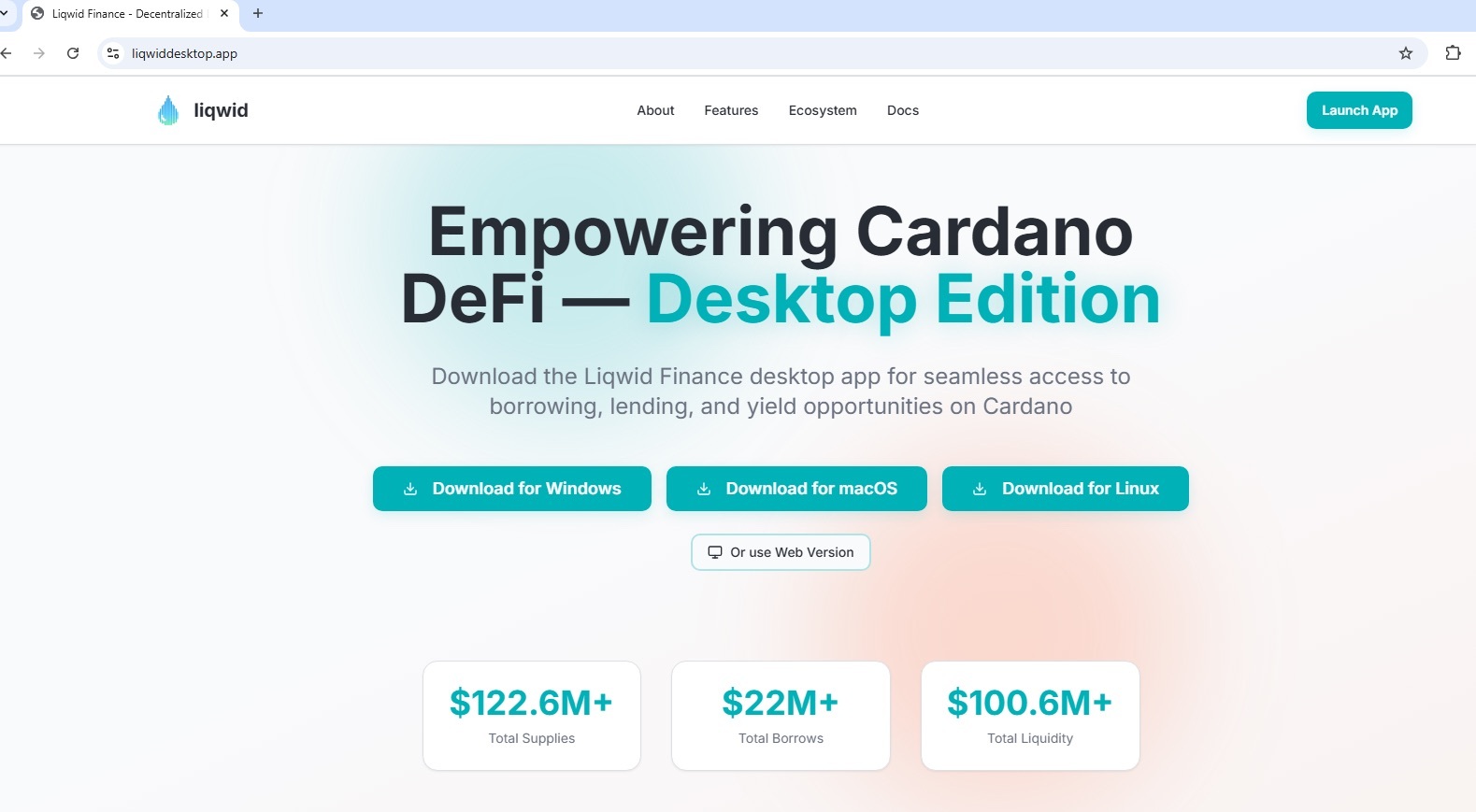

Bir başka sahte site, bu sefer Liqwid DeFi protokolü için. Liqwid yalnızca bir web uygulaması sunsa da, sahte site kullanıcıların Windows, macOS ve hatta Linux sürümlerini indirmelerine olanak tanıyor.

Bu saldırılara karşı kendinizi nasıl koruyabilirsiniz?

Bu kötü niyetli saldırı kampanyası, iki ana nedenden dolayı kullanıcılar için artan bir tehdit oluşturmakta. İlk olarak, yapay zeka hizmeti ile oluşturulan sahte siteler oldukça profesyonel görünüyor ve URL’leri aşırı şüpheli değil. Elbette, sahte sayfaların tasarımı ve kullanılan alan adları gerçek olanlardan belirgin şekilde farklı, fakat bu ancak doğrudan karşılaştırıldığında fark ediliyor. Ancak, bir bakışta sahte olanı orijinal ile karıştırmak kolay.

İkincisi, saldırganlar kullanıcıları enfekte etmek için yasal bir uzaktan erişim aracı kullanıyorlar. Bu, enfeksiyonu tespit etmenin zor olabileceği anlamına geliyor.

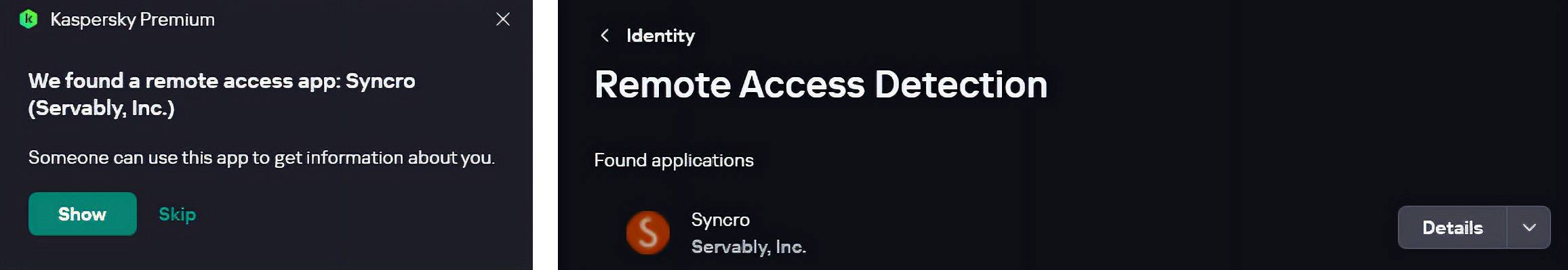

Güvenlik çözümümüz, bu tür durumlar için özel bir karar olan “Virüs değil” kararını içerir. Bu karar, diğer şeylerin yanı sıra, cihazda çeşitli uzaktan erişim araçları (yasal Syncro dahil) tespit edildiğinde verilir. Kötü amaçlı kullanım için Syncro yapıları söz konusu olduğunda, güvenlik çözümümüz bunları HEUR:Backdoor.OLE2.RA-Based.gen olarak algılar.

Antivirüs yazılımının, kasıtlı kullanımları engellememek için varsayılan olarak tüm yasal uzaktan yönetim araçlarını engellemeyeceğini unutmamak önemlidir. Bu nedenle, güvenlik çözümünüzden gelen bildirimlere çok dikkat etmenizi öneririz. Cihazınızda virüs olmayan bir yazılım tespit edildiğine dair bir uyarı görürseniz, bunu ciddiye alın ve en azından hangi uygulamanın bunu tetiklediğini kontrol edin.

Kaspersky Premium yüklü ise, premium aboneliğinizle birlikte gelen Uzaktan Erişim Algılama özelliğini ve gerekirse uygulama kaldırma seçeneğini kullanın. Bu özellik, en popüler 30 kadar yasal uzaktan erişim uygulamasını algılar ve bunlardan hiçbirini kendiniz yüklemediğinizi biliyorsanız, bu endişe verici bir durumdur.

Kaspersky Premium, Syncro ve diğer uzaktan erişim uygulamalarının yasal sürümlerini bile algılar (ve kaldırmanıza izin verir).

Diğer öneriler:

- Şüpheli kaynaklardan uygulama indirmeyin; özellikle finans veya kripto uygulamalarının yüklü olduğu cihazlarda.

- Bir uygulamayı indirmek veya kişisel verilerinizi girmek gibi potansiyel olarak tehlikeli eylemler gerçekleştirmeden önce, ziyaret ettiğiniz sayfaların adreslerini her zaman iki kez kontrol edin.

- Güvenlik çözümlerimize entegre edilmiş antivirüs ve kimlik avı koruması savunma sistemlerinin uyarılarına çok dikkat edin.

rat

rat

İpuçları

İpuçları