Bir süredir kitlesel ölçekte hedef odaklı kimlik avı hileleri kullanma girişimleri görüyoruz. Bu çabalar; genellikle belirli bir şirketi taklit eden normalden biraz daha iyi e-posta stiliyle, hayalet sahtekarlığı (ghost spoofing) yoluyla kurumsal bir göndereni taklit etmekle ve en iyi ihtimalle kurbana ismiyle hitap ederek kişiselleştirilmiş bir mesaj görüntüsü vermekle sınırlıdır. Ancak bu yılın Mart ayında, yalnızca e-posta gövdesinin değil, ekli belgenin de kişiselleştirildiği özellikle ilgi çekici bir kampanya fark etmeye başladık. Şemanın kendisi de biraz sıra dışıydı: Kurbanları, İK politikası değişiklikleri bahanesiyle, kurumsal e-posta kimlik bilgilerini girmeleri için kandırmaya çalıştı.

Yeni İK yönergelerinin gözden geçirilmesine dair sahte bir talep

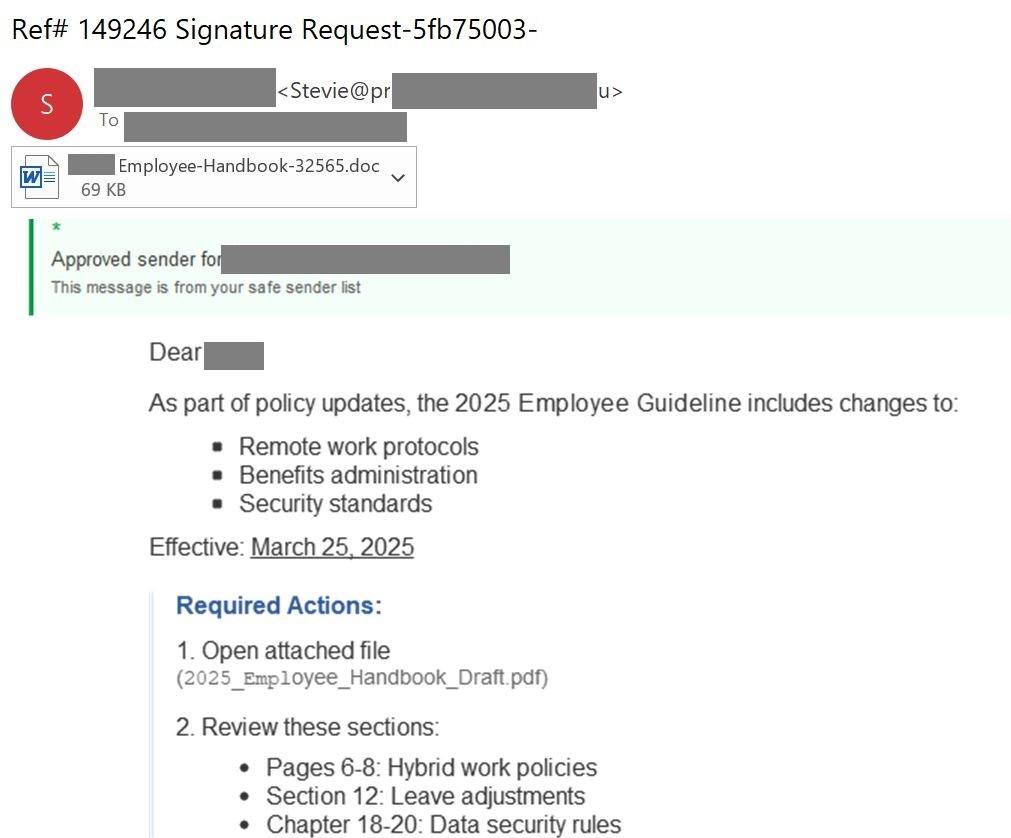

Nasıl çalıştığını anlatalım. Mağdur, görünüşte İK’dan gelen ve kendisine ismiyle hitap eden bir e-posta alır. E-posta, uzaktan çalışma protokolleri, mevcut avantajlar ve güvenlik standartları ile ilgili İK politikasındaki değişiklikler hakkında onları bilgilendirir. Doğal olarak, herhangi bir çalışan bu tür değişikliklerle ilgilenecektir, bu nedenle imleç doğal olarak ekli belgeye doğru kayar, bu arada başlığında alıcının adı da yer alır. Dahası, e-postada gönderenin doğrulandığını ve mesajın güvenli gönderenler listesinden geldiğini belirten ikna edici bir başlık vardır. Deneyimlerin gösterdiği gibi, bu tam da ekstra incelemeyi hak eden türden bir e-postadır.

Sahte İK politikası güncellemeleriyle kurbanları cezbetmek için tasarlanmış bir kimlik avı e-posta mesajı

Yeni başlayanlar için, güven verici yeşil banner ve kişiselleştirilmiş karşılama mesajı da dahil olmak üzere tüm e-posta içeriği bir görselden oluşur. Metnin herhangi bir bölümünü farenizle seçmeye çalışarak bunu kolayca kontrol edebilirsiniz. Meşru bir gönderici asla bu şekilde bir e-posta göndermez; bu pratik değildir. Bir İK departmanının böylesine yaygın bir duyuru için her bir çalışana tek tek resim kaydetmek ve göndermek zorunda kaldığını düşünün! Metni resim olarak yerleştirmenin tek nedeni e-posta antispam veya antiphishing filtrelerini atlatmaktır.

E-postada saldırganları ele verebilecek başka, daha ince ipuçları da var. Örneğin, ekli belgenin adı ve hatta biçimi e-posta gövdesinde belirtilenlerle eşleşmiyor. Ancak “resimli” e-posta ile karşılaştırıldığında, bunlar küçük ayrıntılar.

İnsan kaynakları yönergelerini taklit eden bir ek

Elbette, ekteki belge herhangi bir gerçek İK yönergesi içermiyor. Bulacağınız şey, küçük bir şirket logosu ve göze çarpan bir “Çalışan El Kitabı” başlığı içeren bir başlık sayfasıdır. Ayrıca, değişiklikleri belirtmek için kırmızı renkle vurgulanmış ögelerin bulunduğu bir içindekiler tablosu ve ardından QR kodlu bir sayfa (belgenin tamamına erişmek için) içerir. Son olarak, telefonunuzla QR kodlarını nasıl tarayacağınıza dair çok temel bir talimat vardır. Kod, elbette, kullanıcıdan kurumsal kimlik bilgilerini girmesinin istendiği bir sayfaya yönlendirir, bu da planın yazarlarının peşinde olduğu şeydir.

Belge, kurbanı özellikle kendileri için olduğuna ikna etmek için tasarlanmış ifadelerle doludur. İsimleri bile; bir kez selamlama yazısında ve bir kez de talimattan önce gelen “Bu mektubun amacı … ” satırı olmak üzere iki kez geçmektedir. Ve evet, dosya adı onların adını da içerir. Ancak bu belgenin gündeme getirmesi gereken ilk soru şudur: Amaç ne?

Gerçekçi olmak gerekirse, tüm bu bilgiler kişiselleştirilmiş, dört sayfalık bir dosya oluşturmadan doğrudan e-postada sunulabilirdi. Bir İK çalışanı neden bu kadar zahmete girer ve her çalışan için bu anlamsız görünen belgeleri oluşturur? Dürüst olmak gerekirse, başlangıçta dolandırıcıların böylesine ayrıntılı bir düzenekle uğraşacaklarından şüphe duyuyorduk. Ancak araçlarımız, bu kampanyadaki tüm kimlik avı e-postalarının gerçekten de her biri alıcının adına özgü farklı ekler içerdiğini doğruluyor. Muhtemelen her alıcı için bir belge ve bir e-posta görüntüsü oluşturan yeni bir otomatik posta mekanizmasının çalışmasını görüyoruz ya da belki de sadece bazı son derece adanmış kimlik avcıları…

Nasıl güvende kalabilirsiniz?

Özel bir güvenlik çözümü, kurumsal posta sunucusundaki çoğu kimlik avı e-posta mesajını engelleyebilir. Ayrıca, cep telefonları da dahil olmak üzere şirket çalışanları tarafından iş için kullanılan tüm cihazlar da korunmalıdır.

Aynı zamanda çalışanların modern dolandırıcılık taktikleri hakkında eğitilmesini (örneğin blogumuzdaki kaynakları paylaşarak) ve genel siber güvenlik farkındalıklarının sürekli olarak artırılmasını öneriyoruz. Bu, Kaspersky Automated Security Awareness gibi platformlar aracılığıyla gerçekleştirilebilir.

kimlik avı belirtileri

kimlik avı belirtileri

İpuçları

İpuçları