Saldırganların, şirket çalışanlarından kurumsal e-posta bilgilerini çalmak için önce şirketin e-posta sunucularındaki kimlik avı karşıtı çözümleri aşmaları gerekiyor. Fark edilmemek için de yasal internet hizmetlerini, yani bir JavaScript tabanlı komut dosyası platformu olan Google Apps Script’i giderek daha da çok kullanıyorlar.

Peki Apps Script nedir ve saldırganlar bunu nasıl kullanıyor?

Apps Script, üçüncü parti uygulamaları ve Google ürünleri içerisinde yapılan görevleri otomatikleştirmek için kullanılan (örneğin, Google Docs için eklenti oluşturmak) JavaScript tabanlı bir platformdur. Temelde komut dosyası oluşturmak ve bunları Google alt yapısı içinde yürütmek için oluşturulmuş bir hizmettir.

Saldırganlar e-posta kimlik avı saldırılarında bu hizmeti yönlendirme için kullanır. Siber suçlular mesaja doğrudan kötü amaçlı bir internet sitesinin URL’sini eklemek yerine bir komut dosyasına bağlantı yerleştirebilirler. Bu şekilde e-posta sunucusu seviyesindeki kimlik avına karşı koruma çözümleri atlatabilirler. Zaten çok bilinen yasal bir Google sitesine yönlendiren köprüler çoğu filtreden rahatlıkla geçebilir. Tespit edilemeyen kimlik avı sitelerinin daha uzun süre aktif kalması da siber suçluların işine yarar. Bu saldırı aynı zamanda saldırganlara, gerekirse komut dosyasını değiştirebilme (güvenlik çözümleri onları tespit ederse) ve içerik teslimi denemeleri yapabilme (örneğin kurbanlara, bulundukları yere göre aynı sitenin farklı sürümlerini gönderme) özgürlüğü verir.

Google Apps Script kullanılarak yapılan bir saldırı örneği

Saldırganların yapması gereken tek şey, kullanıcının bir bağlantıya tıklamasını sağlamaktır. Son zamanlarda en sık görülen yöntem, kurbanlara “e-posta kutusu dolu” mesajı göndermek. Teoride, bu saldırı başarılı olurmuş gibi görünüyor.

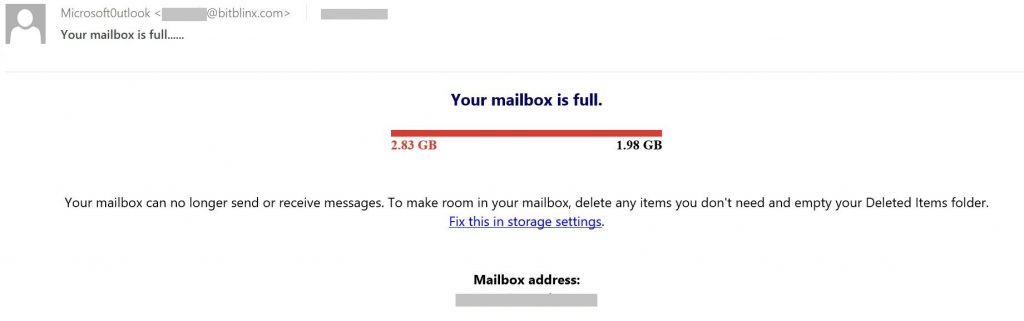

“E-posta kutusu dolu” mesajını kullanan tipik bir kimlik avı e-postası

Ama uygulamaya gelince, saldırganlar genelde dikkatsiz davranır ve gerçek bildirimleri ayırt edemeyen kullanıcılara bile bariz görünecek bazı işaretler bırakır:

- Bu e-posta Microsoft Outlook tarafından gönderilmiş gibi görünüyor ama gönderenin e-posta adresi farklı. E-posta kutusunun dolu olduğuna dair gerçek bir bildirim, dahili Exchange sunucusundan geliyor olmalı. (Bir başka işaret: Gönderenin adı, Microsoft Outlook, “O” yerine “sıfır” ile yazılmış ve arada boşluk yok.)

- Fare imleci “Fix this in storage settings” üzerine gelince çıkan bağlantı ise kullanıcıyı şu Google Apps Script sitesine yönlendiriyor:

Google Apps Script’e giden e-posta bağlantısı

- E-posta kutuları birden bire dolmaz. Depolama alanı tamamen dolmadan çok önce Outlook kullanıcıları uyarmaya başlar. Depolama kapasitesinin aniden 850MB aşılması, genellikle aynı anda çok sayıda spam e-postası alındığı anlamına gelir, ki bunun olma ihtimali oldukça düşüktür.

Her durumda, gerçek bir Outlook bildirimi şöyle görünür:

E-posta kutusunun dolmak üzere olduğuna dair gerçek bir bildirim

- “Fix this in storage settings” bağlantısı bir kimlik avı sitesine yönlendiriyor. Bu örnekte gördüğümüz, Outlook’un internet arayüzünün giriş sayfasının oldukça ikna edici bir kopyası olsa da, tarayıcının adres çubuğuna bakarsak sayfanın şirketin altyapısında değil de sahte bir internet sitesinde olduğunu görebiliriz.

Tuzağa düşmemek için ne yapılmalı?

Tecrübelerimize göre kimlik avı e-postaları her zaman kimlik avı bağlantıları içermeyebilir. Bu nedenle güvenilir bir kurumsal korumanın, hem e-posta sunucusu seviyesinde hem de kullanıcıların bilgisayarında kimlik avına karşı koruma yapabilecek özellikleri olmalıdır.

Buna ek olarak, iyi bir koruma sistemi, güncel siber tehditleri ve kimlik avı saldırıları üzerine çalışan farkındalık eğitimi vermelidir.

kimlik avı

kimlik avı

İpuçları

İpuçları