Bir e-posta saldırısının başarılı olması için siber suçluların yapması gereken ilk şey, mesajlarını potansiyel kurbanların karşısına çıkarmaktır. Yakın tarihli bir gönderide, dolandırıcıların büyük dosyaları paylaşmak için tamamen yasal bir hizmet olan GetShared’den gelen bildirimlerden nasıl yararlandıklarını ele almıştık. Bugün, kötü amaçlı e-postaları iletmenin başka bir yöntemini inceleyeceğiz. Bu dolandırıcılığın arkasındaki kişilerin, Microsoft 365’in yeni kurumsal abonelerine gönderdiği gerçek teşekkür mesajlarına, özel metinler eklemeyi öğrendikleri ortaya çıktı.

İçinde kötü bir sürpriz bulunan gerçek bir Microsoft e-postası

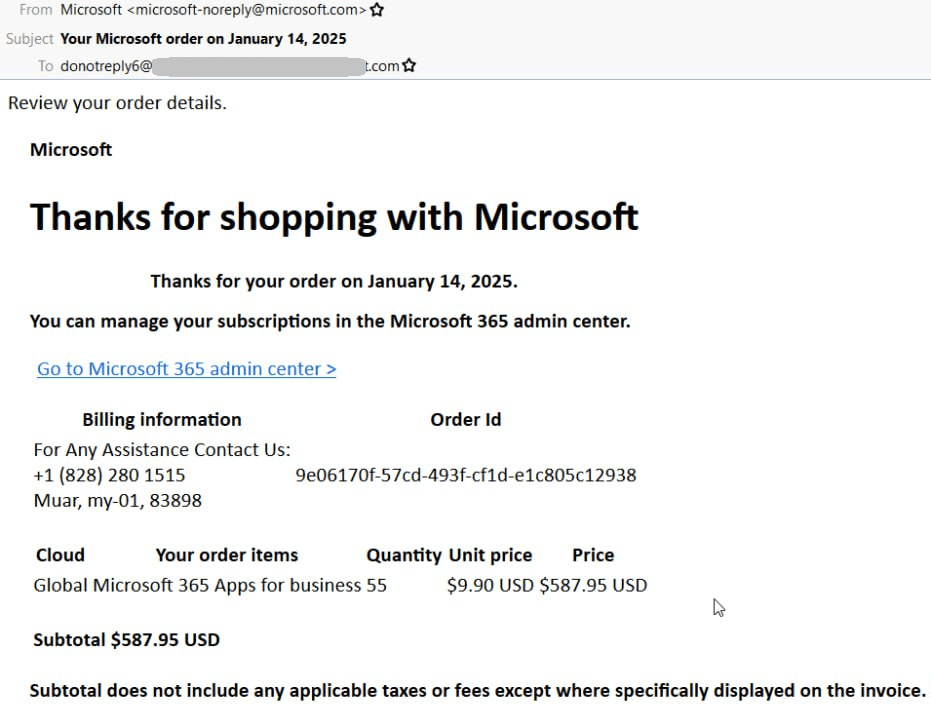

Saldırı, Microsoft’un alıcıya Microsoft 365 Apps for Business aboneliği satın aldığı için teşekkür ettiği gerçek bir e-posta ile başlıyor. E-posta aslında Redmond teknoloji devinin yasal adresinden geliyor: microsoft-noreply@microsoft.com. Daha güvenilir bir itibara sahip bir e-posta adresi hayal etmek zor olurdu, bu nedenle mesaj herhangi bir e-posta sunucusu filtresini kolayca geçiyor.

Bir kez daha açıklığa kavuşturalım: Bu, Microsoft’tan gelen gerçek bir e-posta. İçerik tipik bir satın alma onayı ile aynı. Aşağıdaki ekran görüntüsünde şirket, alıcıya toplam 587,95 $ değerinde 55 Microsoft 365 Apps for Business aboneliği satın aldığı için teşekkür ediyor.

Dolandırıcılığın özü, saldırganların Fatura bilgileri bölümüne ekledikleri metinde yatmakta. Bu bölümde genellikle abone şirketin adı ve fatura adresi yer alıyor. Ancak, dolandırıcılar bu bilgileri kendi telefon numaralarıyla değiştiriyor ve alıcıyı herhangi bir yardıma ihtiyaç duymaları halinde Microsoft’u aramaya teşvik eden bir not ekliyorlar. “Satın alınan” abonelik türleri, dolandırıcıların şirket çalışanlarını hedef aldığını gösteriyor.

Dolandırıcılar, çalışanların ortak bir korkusunu hedef alıyorlar: Pahalı, gereksiz bir alışveriş yapmanın iş yerinde sorun yaratabilmesi. Bu durumda sorunu e-posta ile çözmek bir seçenek olmadığından (mesaj cevapsız bir adresten geliyor), kurbanın, kendisine verilen telefon numarasını aramaktan başka seçenek kalmıyor.

Çağrılara kim cevap veriyor ve sonra ne oluyor?

Eğer kurban yemi yutar ve sözde satın aldığı abonelikler hakkında bilgi almak için aramaya karar verirse, dolandırıcılar sosyal mühendislik hilelerine başvuruyor.

Benzer bir e-posta alan ve numarayı arayan bir Reddit kullanıcısı deneyimlerini paylaştı. Mağdura göre, aramayı yanıtlayan kişi bazı destek yazılımlarını yüklemekte ısrar etti ve bir EXE dosyası gönderdi. Sonraki konuşma, dosyada bir tür RAT bulunduğunu gösteriyor.

Mağdur, dolandırıcı banka hesabına para iadesi sözü verene kadar yanlış bir şey olduğundan şüphelenmedi. Kurbanın banka bilgilerine erişememeleri gerektiği için bu bir tehlike işaretiydi. Dolandırıcı, işlemin gerçekleşip gerçekleşmediğini kontrol etmek için kurbandan çevrimiçi banka hesabında oturum açmasını istemeye devam etti.

Kurban, bilgisayarına yüklenen yazılımın, saldırganların oturum açma kimlik bilgilerini ele geçirmesine olanak tanıyan kötü amaçlı bir yazılım olduğuna kanaat getirip tehlikeyi yeterince erken fark etti ve telefonu kapattı. Aynı konu başlığı içinde, başka Reddit kullanıcıları da çeşitli iletişim bilgilerini içeren benzer e-postalar bildirmişler.

Dolandırıcılar gerçek bir Microsoft adresinden nasıl kimlik avı e-postaları gönderir?

Saldırganların kurbanlarına Microsoft bildirimleri göndermeyi tam olarak nasıl başardıkları hala bir muamma. En makul açıklama, dolandırıcılık eylemini gerçekleştirenlerin Microsoft 365’e erişmek için çalıntı kimlik bilgileri ya da deneme sürümleri kullandığını öne süren bir başka Reddit kullanıcısından geldi: BCC kullanarak veya bir abonelik satın alırken kurbanın e-posta adresini girerek, yukarıdaki ekran görüntüsünde gösterilene benzer mesajlar gönderebilirler.

Alternatif bir teori ise; dolandırıcıların aktif bir Microsoft 365 aboneliği olan bir hesaba erişim sağladıkları ve ardından hedef kullanıcıyı alıcı olarak belirterek fatura bilgilerini yeniden gönderme özelliğini kullandıkları.

Hangisi doğru olursa olsun, saldırganların amacı, Microsoft bildiriminin değiştirebilecekleri tek kısmı olan fatura bilgilerini kendi telefon numaralarıyla değiştirmektir.

Bu tür saldırılara karşı kendinizi nasıl koruyabilirsiniz?

Kötü niyetli kişiler, kimlik avı faaliyetleri ve dolandırıcılık için kullanmak üzere iyi bilinen, tamamen yasal hizmetlerde yeni boşluklar bulmaya devam ediyor. Bu nedenle, bir kuruluşu güvende tutmak için yalnızca teknik korumalara değil, aynı zamanda idari kontrollere de ihtiyacınız vardır. İşte önerimiz:

- Çalışanlarınızı potansiyel tehditleri erken tespit edebilecekleri şekilde eğitin. Bu süreç Kaspersky Automated Security Awareness Platform gibi bir e-öğrenme aracı ile otomatikleştirilebilir.

- Casus yazılımları, uzaktan erişim Truva atlarını ve diğer kötü amaçlı yazılımları savuşturmak için her kurumsal cihazınıza sağlam bir güvenlik çözümü yükleyin.

kimlik avı

kimlik avı

İpuçları

İpuçları