Her siber güvenlik uzmanı, şirketlerini vuran kötü amaçlı yazılımın arkasında kimin olduğunu tam olarak bulmaya çalışmanın çabaya değer olduğunu düşünmez. Tipik bir olay araştırma algoritması şu şekildedir: Analist şüpheli bir dosya bulur → antivirüs programı bunu yakalayamamışsa, test etmek için bir sanal ortama yerleştirir → bazı kötü amaçlı faaliyetleri doğrular → karma değerini engellenenler listesine ekler → kahve molasına çıkar. Bunlar, birçok siber güvenlik uzmanının başvurduğu adımlardır, özellikle de uyarılarla boğulmuş durumdayken veya karmaşık bir saldırıyı adım adım çözmek için gerekli adli becerilere sahip olmadıklarında. Ancak, hedefli bir saldırı ile karşı karşıya kaldığınızda, bu yaklaşım felakete giden tek yönlü bir bilettir. Neden mi? Okumaya devam edin.

Bir saldırgan ciddi bir amaç için saldırıyorsa, nadiren tek bir saldırı vektörüne bağlı kalır. Kötü amaçlı dosyanın çok aşamalı bir saldırıda rolünü çoktan oynamış olma ve artık saldırgan için neredeyse hiçbir işe yaramama ihtimali yüksektir. Bu arada, saldırgan çoktan kurumsal altyapıya derinlemesine sızmış ve tamamen farklı bir araç setiyle çalışmakla meşgul durumdadır. Tehdidi tamamen ortadan kaldırmak için güvenlik ekibi, saldırı zincirinin tamamını ortaya çıkarmak ve etkisiz hale getirmek zorundadır.

Ancak bu; saldırganlar gerçek bir hasara yol açmadan önce, nasıl hızlı ve etkili bir şekilde yapılabilir? Bir yol, bağlama derinlemesine dalmaktır. Bir uzman tek bir dosyayı analiz ederek; şirketine kimlerin saldırdığını tam olarak belirleyebilir, belirli bir grubun kullandığı diğer araçları ve taktikleri hızlı bir şekilde bulabilir ve ardından altyapıyı ilgili tehditlere karşı tarayabilir. Bunun için pek çok tehdit istihbaratı aracı mevcuttur, ancak size Kaspersky Threat Intelligence Portal kullanarak nasıl çalıştığını göstereceğim.

Atfın neden önemli olduğuna dair pratik bir örnek

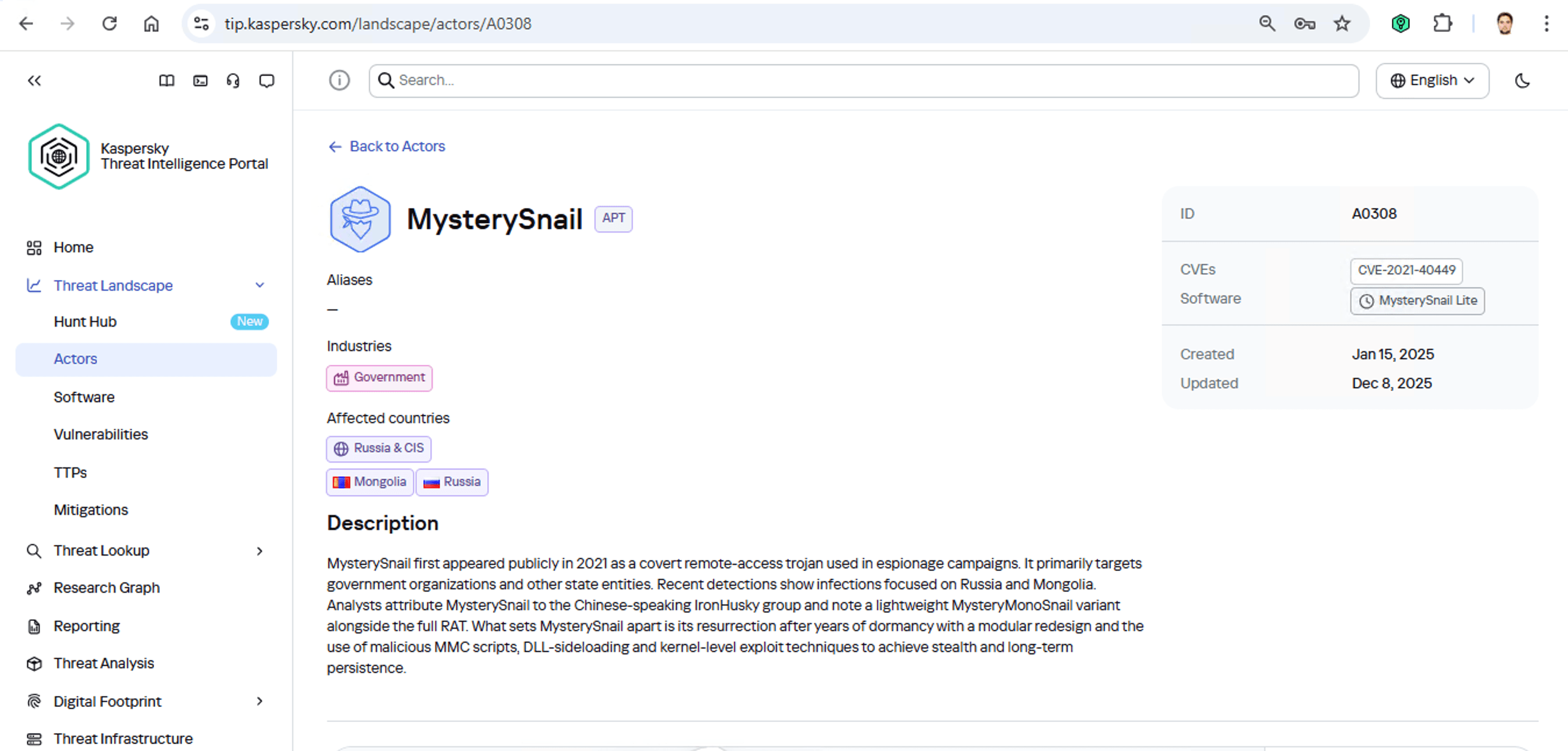

Diyelim ki, keşfettiğimiz bir kötü amaçlı yazılımı bir tehdit istihbaratı portalına yükledik ve bu yazılımın genellikle MysterySnail grubu tarafından kullanıldığını öğrendik. Bu bize aslında ne anlatıyor? Elimizdeki bilgileri inceleyelim:

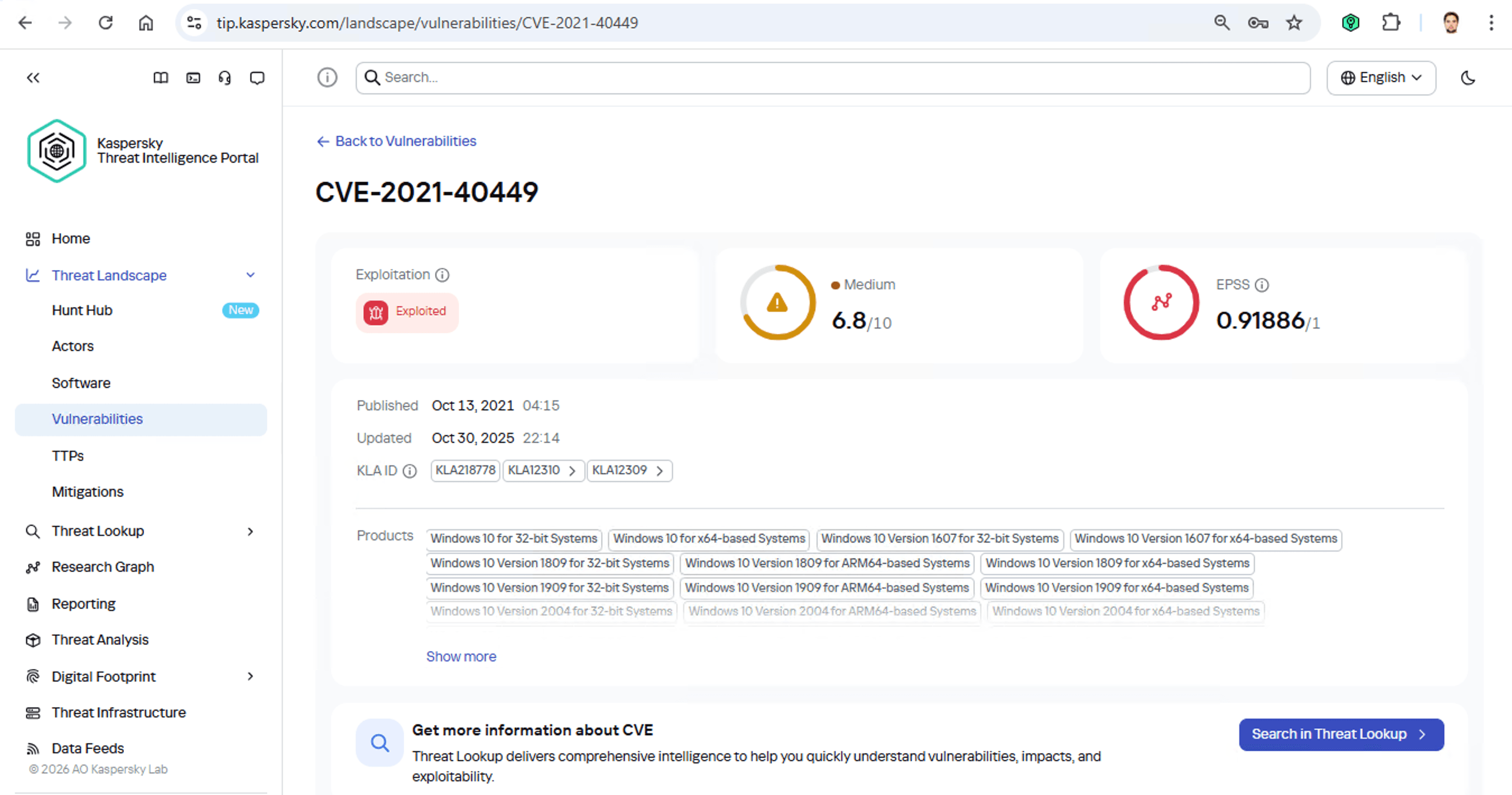

Öncelikle, bu saldırganlar hem Rusya hem de Moğolistan’daki devlet kurumlarını hedef alıyorlar. Genellikle casusluk faaliyetlerine odaklanan Çince konuşan bir grup. Profiline göre, altyapıda bir yer edinip, çalınmaya değer bir şey bulana kadar ortalıkta görünmüyorlar. Ayrıca, genellikle CVE-2021-40449 güvenlik açığını kullandıklarını da biliyoruz. Bu ne tür bir güvenlik açığı?

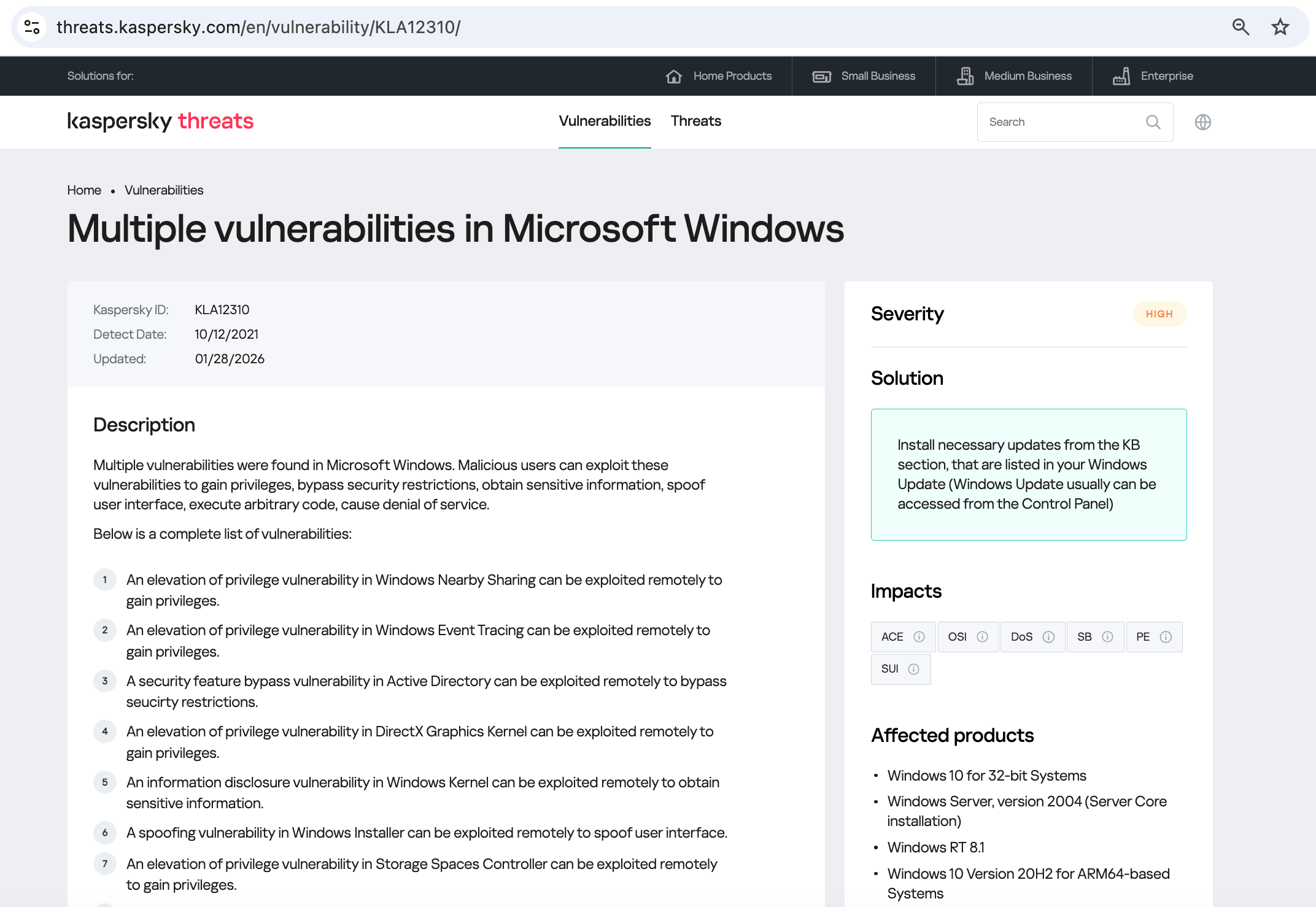

Gördüğümüz gibi, bu bir ayrıcalık yükseltme güvenlik açığıdır, yani hackerlar altyapıya sızdıktan sonra kullanılır. Bu güvenlik açığı yüksek önem derecesine sahiptir ve yaygın olarak kötüye kullanılmaktadır. Peki, hangi yazılımlar gerçekten savunmasızdır?

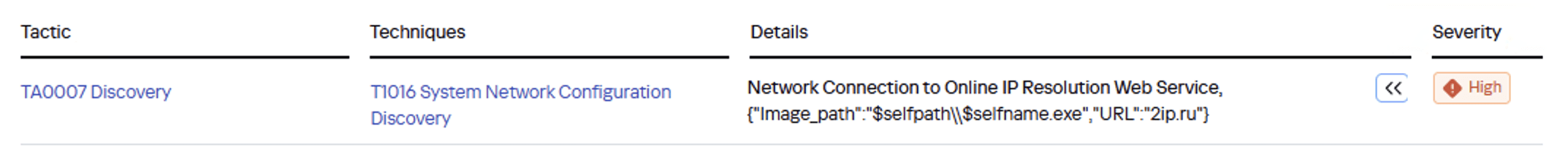

Cevap: Microsoft Windows. Bu açığı gideren yamanın gerçekten yüklendiğini iki kez kontrol etme zamanı. Peki, güvenlik açığı dışında, hackerlar hakkında başka ne biliyoruz? Görünüşe göre, ağ yapılandırmalarını kontrol etmek için tuhaf bir yöntem kullanıyorlar: 2ip.ru adlı halka açık siteye bağlanıyorlar:

Böylece, bu tür davranışları işaretlemek için SIEM’e bir ilişkilendirme kuralı eklemek mantıklıdır.

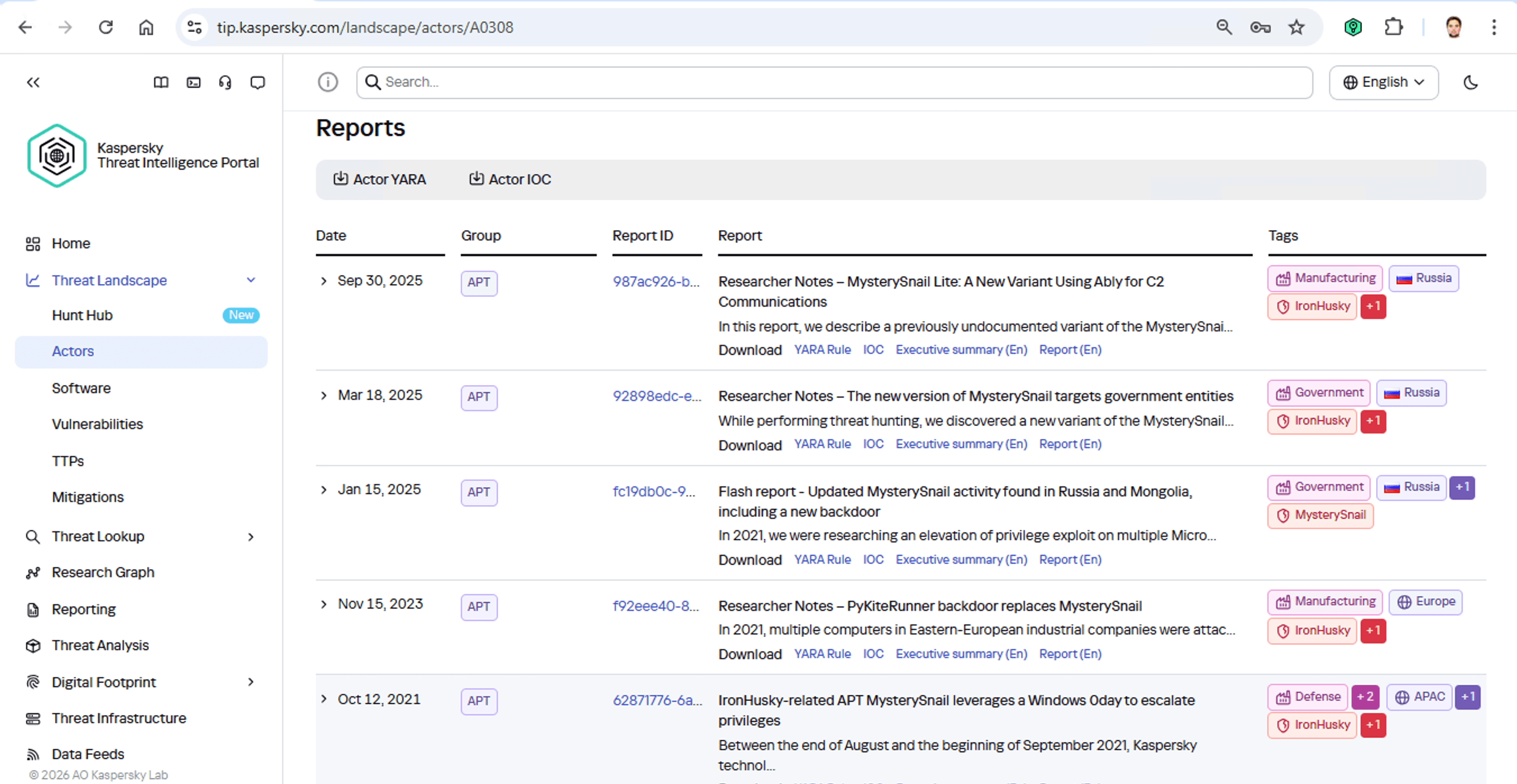

Şimdi, bu grubu daha ayrıntılı olarak incelemek ve SIEM izleme için ek güvenlik ihlali göstergeleri (IoC’ler) ile kullanıma hazır YARA kuralları (kötü amaçlı yazılımları tanımlamak için kullanılan yapılandırılmış metin açıklamaları) toplamak için doğru zaman. Bu, kurumsal altyapıya çoktan sızmış olabilecek bu canavarın tüm uzantılarını takip etmemize ve tekrar girmeye çalıştıklarında onları hızlı bir şekilde durdurmamıza yardımcı olacaktır.

Kaspersky Threat Intelligence Portal, MysterySnail saldırıları hakkında çok sayıda ek rapor sunar ve her bir rapor, IoC’lerin ve YARA kurallarının bir listesini içerir. Bu YARA kuralları tüm uç noktaları taramak için kullanılabilir ve bu IoC’ler sürekli izleme için SIEM’e eklenebilir. Bu arada, raporları inceleyerek bu saldırganların veri sızdırma işlemlerini nasıl gerçekleştirdiklerini ve genellikle ne tür verileri aradıklarını görelim. Artık saldırıyı önlemek için somut adımlar atabiliriz.

Ve işte bu şekilde, MysterySnail, altyapı artık sizi bulmak ve anında yanıt vermek için ayarlandı. Diğer bir değişle artık casusluk yapmaya son!

Kötü amaçlı yazılım atıf yöntemleri

Belirli yöntemlere geçmeden önce, bir şeyi netleştirmemiz gerekiyor: Atfın gerçekten işe yaraması için sağlanan tehdit istihbaratının, tehdit aktörleri tarafından kullanılan taktikler, teknikler ve prosedürler (TTP’ler) hakkında kapsamlı bir bilgi tabanına ihtiyacı vardır. Bu veri tabanlarının kapsamı ve kalitesi, satıcılar arasında büyük farklılıklar gösterebilir. Bizim durumumuzda, aracımızı geliştirmeden önce, yıllarca çeşitli saldırı kampanyalarında bilinen grupları takip ederek onların TTP’lerini kaydettik ve bugün de bu veri tabanını aktif olarak güncellemeye devam ediyoruz.

TTP veri tabanı kurulduktan sonra, aşağıdaki atıf yöntemleri uygulanabilir:

- Dinamik atıf: Belirli dosyaların dinamik analizi yoluyla TTP’leri tanımlama, ardından bu TTP kümesini bilinen hack gruplarının TTP’leriyle karşılaştırma

- Teknik atıf: Belirli dosyalar ile belirli hack gruplarının kötü amaçlı yazılımlarında kullandıkları bilinen kod parçaları arasında kod çakışmaları bulma

Dinamik atıf

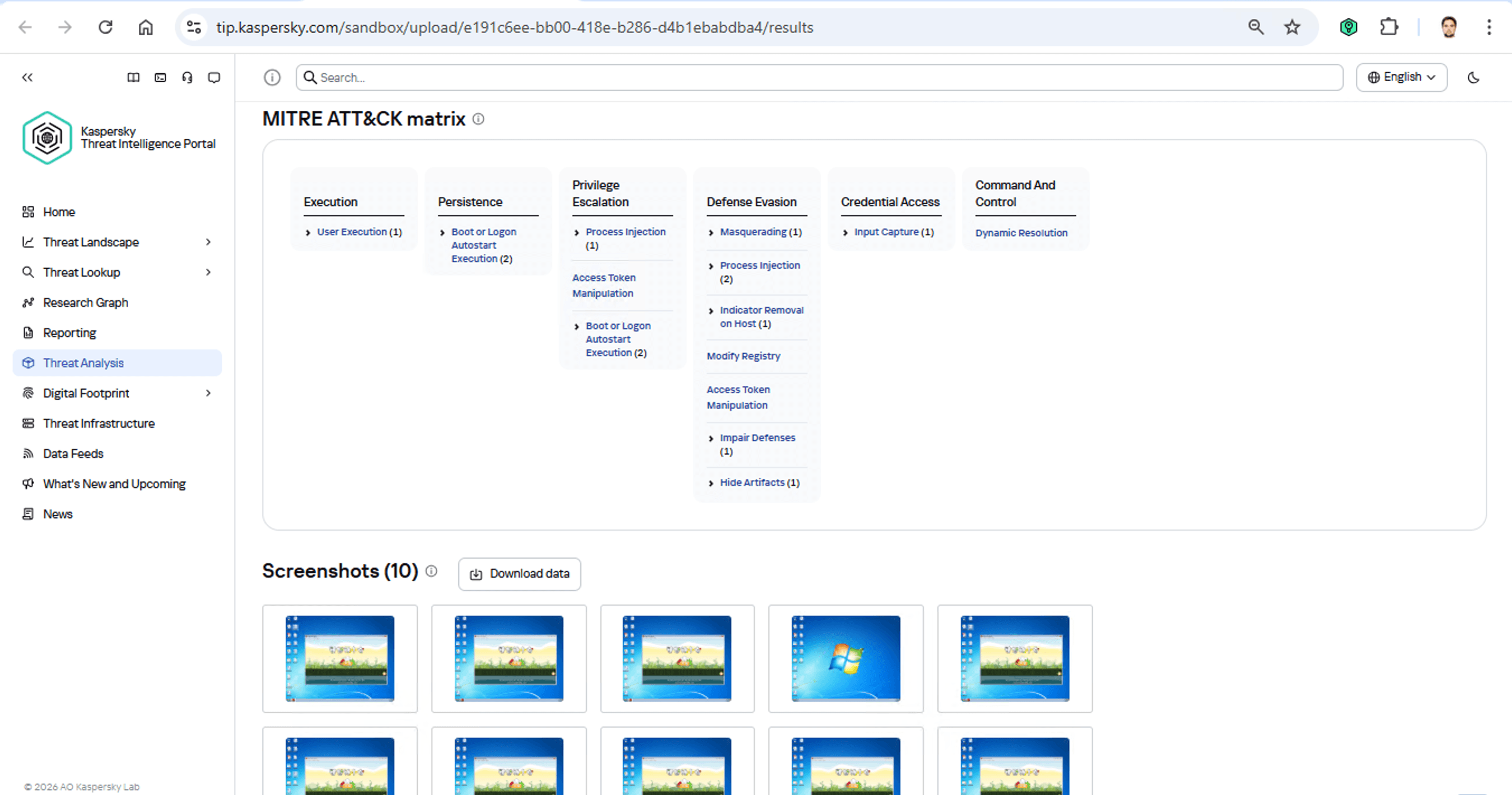

Dinamik analiz sırasında TTP’leri tanımlamak nispeten kolaydır; aslında, bu işlevsellik uzun süredir tüm modern sanal alanların temel bir özelliğidir. Doğal olarak, tüm sanal ortamlarımız bir kötü amaçlı yazılım örneğinin dinamik analizi sırasında TTP’leri de tanımlar:

Bu yöntemin özü, MITRE ATT&CK çerçevesini kullanarak kötü amaçlı yazılım faaliyetlerini kategorize etmektir. Bir sandbox raporu genellikle tespit edilen TTP’lerin bir listesini içerir. Bu veriler son derece yararlı olmakla birlikte, belirli bir gruba tam anlamıyla atfedilebilmesi için yeterli değildir. Sadece bu yöntemi kullanarak bir saldırının faillerini tespit etmeye çalışmak, eski Hint atasözündeki kör adamlar ve fil hikayesine benzer: Gözleri bağlı insanlar filin farklı yerlerine dokunarak, sadece bu dokunuşlardan önlerinde ne olduğunu anlamaya çalışırlar. Filin gövdesine hortumuna dokunan adam onun bir yılan olduğunu düşünür; yan tarafına dokunan, onun bir duvar olduğundan emindir ve hikaye böyle devam eder.

Teknik atıf

İkinci atıf yöntemi, statik kod analizi ile gerçekleştirilir (ancak bu tür atıfların her zaman sorunlu olduğunu unutmayın). Buradaki temel fikir, belirli benzersiz özelliklere göre, birbiriyle biraz çakışan kötü amaçlı yazılım dosyalarını bile kümelemektir. Analiz başlamadan önce, kötü amaçlı yazılım örneği parçalara ayrılmalıdır. Mesele şu ki, bilgilendirici ve yararlı parçaların yanı sıra, kurtarılan kodda çok fazla gürültü vardır. Atıf algoritması bu bilgilendirici olmayan gereksiz bilgileri dikkate alırsa, herhangi bir kötü amaçlı yazılım örneği çok sayıda güvenilir dosyayla benzer hale gelir ve kaliteli atıf yapma imkanı ortadan kalkar. Öte yandan, yalnızca yararlı parçalara dayalı olarak kötü amaçlı yazılımları atfetmeye çalışmak, ancak matematiksel olarak ilkel bir yöntem kullanmak, hatalı pozitif oranının tavan yapmasına neden olacaktır. Ayrıca, herhangi bir atıf sonucu, yasal dosyalarla benzerlikler açısından çapraz kontrol edilmelidir ve bu kontrolün kalitesi genellikle satıcının teknik yeteneklerine büyük ölçüde bağlıdır.

Kaspersky’nin atıf yaklaşımı

Ürünlerimiz, 25 yılı aşkın bir süredir oluşturulan, belirli hack gruplarıyla ilişkili benzersiz bir kötü amaçlı yazılım veri tabanından yararlanmaktadır. Bunun yanı sıra, sökülmüş kodun statik analizine dayanan patentli bir atıf algoritması kullanıyoruz. Bu, analiz edilen bir dosyanın belirli bir gruptan alınan bilinen örneklerle ne kadar benzer olduğunu yüksek hassasiyetle ve hatta belirli bir olasılık yüzdesiyle belirlememizi sağlar. Bu şekilde, kötü amaçlı yazılımı belirli bir tehdit aktörüne atfederek, sağlam temellere dayanan bir karar verebiliriz. Sonuçlar daha sonra milyarlarca güvenilir dosyanın bulunduğu bir veri tabanıyla karşılaştırılarak hatalı pozitif sonuçlar filtrelenir; herhangi bir dosya ile eşleşme bulunursa, atıf kararı buna göre düzeltilir. Bu yaklaşım, Kaspersky Threat Intelligence Portal‘daki tehdit atıf hizmetini destekleyen Kaspersky Tehdit Atıf Motorunun temelini oluşturur.

tehdit istihbaratı

tehdit istihbaratı