Düşünün: Bir kullanıcı bir dolandırıcılık sitesine gider, alışveriş yapmaya karar verir ve banka kartı ayrıntılarını, adını ve adresini girer. Bilin bakalım sonra ne olur? Saldırganların sadece parayı alıp ortadan kaybolduğunu düşünüyorsanız yanılıyorsunuz. Ne yazık ki durum sanıldığından çok daha karmaşık zira bilgiler; kurbanların verilerinin yıllarca dolaştığı, el değiştirdiği ve yeni saldırılarda yeniden kullanıldığı devasa bir gölge piyasa hattına girer.

Kaspersky olarak; bir kimlik avı saldırısından sonra verilerin kimlerin eline geçtiğinin, nasıl tasnif edildiğinin, yeniden satıldığının ve gölge piyasada nasıl kullanıldığının izini sürdük. Bu makalede, çalınan verilerin rotasını çiziyor ve kimlik avı ile karşılaştıysanız ya da gelecekte bundan kaçınmak istiyorsanız kendinizi nasıl koruyacağınızı açıklıyoruz. Teknik bilgilerle tamamlanan ayrıntılı raporu Securelist’te okuyabilirsiniz.

Hasat verileri

Kimlik avı siteleri, yasal görünmek için özenle gizlenmiştir. Bazen görsel tasarım, kullanıcı arabirimi ve hatta alan adı, gerçek siteden neredeyse ayırt edilemez. Verileri çalmak için saldırganlar genellikle kullanıcılardan giriş bilgilerini, ödeme kartı ayrıntılarını veya diğer hassas bilgileri girmelerini isteyen HTML formları kullanır.

Kullanıcı Oturum Aç veya Öde düğmesine bastığı anda, bilgiler anında siber suçlulara gönderilir. Bazı kötü amaçlı saldırı kampanyaları, verileri doğrudan bir kimlik avı sitesi aracılığıyla toplamak yerine, Google Formlar gibi yasal hizmetleri kötüye kullanarak nihai hedef sunucuyu gizler.

Sahte bir DHL web sitesi. Kullanıcıdan gerçek DHL hesabının kullanıcı adı ve parolasını girmesi istenir.

Çalınan veriler genellikle üç yoldan biriyle veya bunların bir kombinasyonuyla iletilir:

- E-posta: Bu yöntem, olası gecikmeler veya yasaklar nedeniyle günümüzde daha az yaygın olarak kullanılmaktadır.

- Telegram botları: Saldırganlar bilgileri anında alırlar. Bu botların çoğu tek kullanımlıktır, bu da onları takip etmeyi zorlaştırır.

- Yönetici panelleri: Siber suçlular; verileri toplamak ve sıralamak, istatistikleri görüntülemek ve hatta çalınan bilgileri otomatik olarak doğrulamak için özel yazılımlar kullanabilirler.

Kimlik avcıları ne tür verilerin peşindedir?

Siber suçluların aradığı verilerin kapsamı oldukça geniştir.

- Kişisel veriler: Telefon numaraları, tam adlar, e-posta adresleri, kayıt ve ikamet adresleri gibi bilgiler, hedefli saldırılar düzenlemek için kullanılabilir. İnsanlar genellikle saldırganların çok sayıda kişisel bilgiye sahip olması nedeniyle dolandırıcılıklara kanarlar; saldırganlar onlara isimleriyle hitap ederler, nerede yaşadıklarını ve hangi hizmetleri kullandıklarını bilirler.

- Belgeler: Sosyal güvenlik kartları, ehliyetler, sigorta, vergi kimlik numaraları vb. veriler ve taramaları, suçlular tarafından kimlik hırsızlığı, kredi başvurusu ve bankalara veya e-devlet portallarına giriş yaparken kimlik doğrulama amacıyla kullanır.

- Kimlik bilgileri: Kullanıcı adları, parolalar ve tek kullanımlık 2FA kodları.

- Biyometrik: Deepfake üretmek veya iki faktörlü kimlik doğrulamayı atlatmak için kullanılan yüz taramaları, parmak izleri ve ses örnekleri.

- Ödeme bilgileri: Banka kartı ve kripto para cüzdanı bilgileri.

- Ve çok daha fazlası.

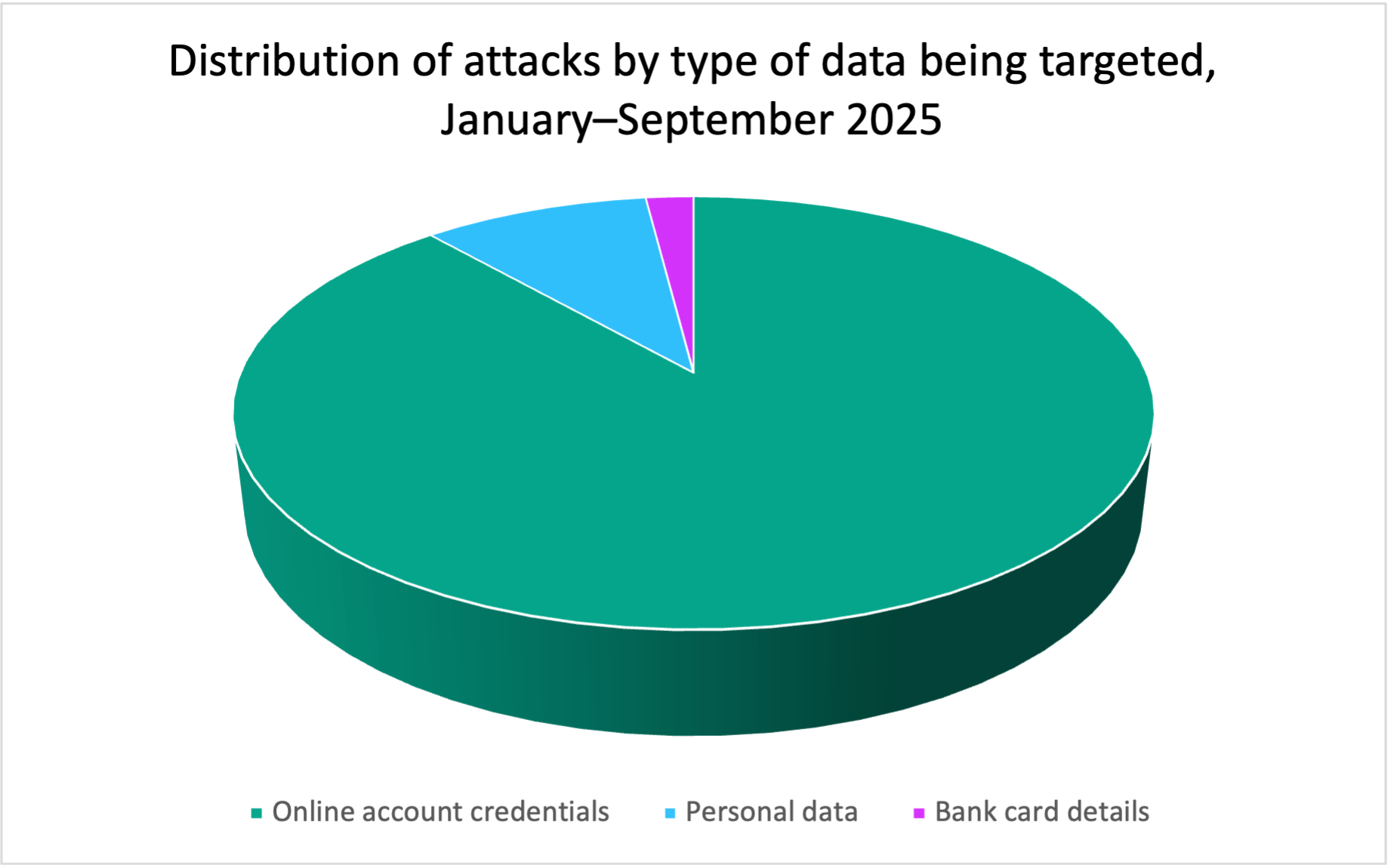

Araştırmamıza göre, Ocak-Eylül 2025 arasında gerçekleştirilen kimlik avı saldırılarının büyük çoğunluğu (%88,5) çevrimiçi hesap kimlik bilgilerini hedef alırken, %9,5’i kullanıcıların isim, adres ve tarih gibi kişisel verilerini ele geçirme girişimleriydi. Son olarak, kimlik avı saldırılarının %2’si banka kartı bilgilerini çalmaya odaklanmıştı.

Çalınan verilere şimdi ne olacak?

Çalınan verilerin tümü saldırganlar tarafından doğrudan kendi hesaplarına para aktarmak için kullanılmaz. Aslında, veriler nadiren anında kullanılır; daha çok, gölge piyasada analistlere ve veri simsarlarına ulaşırlar. Tipik bir yolculuk aşağı yukarı şuna benzer:

1. Verilerin toplu satışı

Ham veri setleri büyük arşivler halinde toplanır ve karanlık web forumlarında toplu olarak sunulur. Bu dökümler genellikle gereksiz veya güncel olmayan bilgiler içerir, bu yüzden nispeten ucuzdurlar; fiyatları yaklaşık 50 $’dan başlar.

2. Veri tasnifi ve doğrulaması

Bu arşivler, analist olarak hareket eden hackerlar tarafından satın alınır. Veri kümelerini kategorilere ayırırlar ve belirlenen hizmetler için giriş bilgilerinin çalışıp çalışmadığını, başka sitelerde de kullanılıp kullanılmadığını ve geçmişteki güvenlik ihlallerinden elde edilen verilerle eşleşip eşleşmediğini kontrol ederek verilerin geçerliliğini doğrularlar. Hedefli saldırılar için siber suçlular dijital bir dosya hazırlarlar. Hem son zamanlarda hem de daha eski saldırılardan toplanan bilgileri depolar, yani hacklemelerde kullanılmaya hazır bir veri tablosu oluşturur.

3. Doğrulanmış verilerin yeniden satışı

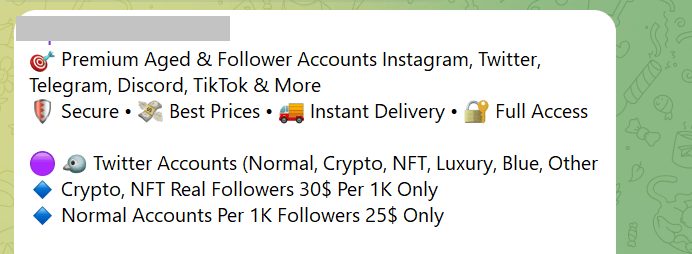

Sıralanan veri setleri, artık daha yüksek bir fiyata tekrar satışa sunulmaktadır, hem de sadece dark web’de değil, daha tanıdık olan Telegram’da da.

Kaspersky Digital Footprint Intelligence’a göre hesap fiyatları; hesap yaşı, 2FA kimlik doğrulama, bağlı banka kartları ve hizmet kullanıcı tabanı gibi çok sayıda faktörden etkilenmektedir. Bu pazarda en pahalı ve en çok talep gören ürünün banka hesaplarına ve kripto cüzdanlarına erişim olması şaşırtıcı değildir.

| Kategori | Fiyat, ABD Doları | Ortalama fiyat, ABD doları |

| Kripto platformları | 60–400 | 105 |

| Bankalar | 70–2000 | 350 |

| E-devlet portalları | 15–2000 | 82,5 |

| Sosyal medya | 0,4–279 | 3 |

| Mesajlaşma uygulamaları | 0,065–150 | 2,5 |

| Çevrimiçi mağazalar | 10–50 | 20 |

| Oyunlar ve oyun platformları | 1–50 | 6 |

| Global internet portalları | 0,2–2 | 0,9 |

| Kişisel belgeler | 0,5–125 | 15 |

2025 yılının Ocak-Eylül döneminde ortalama hesap fiyatları

4. Tekrarlanan saldırılar

Bir siber suçlu, kurbanın dijital dosyasını satın aldıktan sonra bir sonraki saldırısını planlayabilir. Açık kaynaklı istihbaratı kullanarak kişinin çalıştığı yeri bulabilir ve ardından patronunu taklit eden ikna edici bir e-posta hazırlayabilir. Alternatif olarak, bir sosyal medya profilini hackleyip, uygunsuz fotoğrafları ele geçirebilir ve bunların iadesi için fidye talep edebilir. Ancak, neredeyse tüm tehditkar veya gasp amaçlı e-postaların dolandırıcıların korkutma taktiği olduğunu unutmayın.

Siber suçlular, ele geçirdikleri hesapları kullanarak kurbanın kişiler listesine daha fazla kimlik avı e-postası ve kötü amaçlı bağlantılar gönderirler. Dolayısıyla, bir yarışmada yeğenine oy vermenizi, borç para vermenizi veya şüpheli bir bağlantıya tıklamanızı isteyen bir mesaj alırsanız, temkinli davranmanız için her türlü neden vardır.

Verileriniz çalındığında ne yapmalısınız?

- Öncelikle, kimlik avı sitesine girdiğiniz bilgileri geri alın. Ödeme kartı ayrıntılarını verdiyseniz, derhal bankanızı arayın ve kartlarınızı bloke ettirin. Başka hesaplar için kullandığınız bir kullanıcı adı ve parola girdiyseniz, bu parolaları da hemen değiştirin. Bir parola yöneticisi, güçlü ve benzersiz parolalar oluşturmanıza ve saklamanıza yardımcı olabilir.

- Mümkün olduğunca iki faktörlü kimlik doğrulamayı (2FA) etkinleştirin. İki faktörlü kimlik doğrulamanın ne olduğu ve nasıl kullanıldığı hakkında daha fazla ayrıntı için kılavuzumuzu İki faktörlü kimlik doğrulama yöntemi seçerken, SMS kullanmaktan kaçınmak en iyisidir, çünkü metin mesajıyla gönderilen tek kullanımlık kodlar ele geçirilebilir. İdeal olarak, tek kullanımlık kodlar oluşturmak için Kaspersky Password Manager gibi bir kimlik doğrulama uygulaması kullanın

- Önemli hesaplarınızda etkin oturumları (oturum açmış cihazların listesi) kontrol edin. Tanıdık gelmeyen bir cihaz veya IP adresi görürseniz, o oturumu hemen sonlandırın. Ardından parolayı değiştirin ve iki faktörlü kimlik doğrulamayı ayarlayın.

Kimlik avına karşı kendimizi nasıl koruruz?

- E-postalarda veya mesajlarda bulunan bağlantıları, bir güvenlik çözümüyle taratmadan açmayın.

- Şüpheli bir e-posta alırsanız, her zaman gönderenin adresini kontrol ederek o kişiyle daha önce herhangi bir iletişiminiz olup olmadığını kontrol edin. Birisi bir devlet kurumu veya şirketi temsil ettiğini iddia ederse, e-postanın gönderildiği alan adını kuruluşun resmi web sitesinin alan adıyla karşılaştırın. Resmi yazışmalar asla ücretsiz e-posta hizmetlerinden gönderilmemelidir.

- İki faktörlü kimlik doğrulama için bir kimlik doğrulama uygulaması kullanın.

- Ele geçirilmeye karşı dayanıklı parolalar oluşturun. Araştırmalarımız, bilgisayar korsanlarının dünyadaki tüm parolaların neredeyse %60’ını bir saatten daha kısa sürede kırabildiğini gösteriyor. Alternatif olarak, çok daha güçlü hesap koruması sağlayan geçiş anahtarlarına geçmeyi düşünebilirsiniz, ancak bunlar için de bazı uyarılar olduğunu unutmayın.

- Unutmayın: Birden fazla hizmet için aynı parolayı kullanmak çok büyük bir hatadır. Kötü niyetli kişiler bundan yararlanır. Hiçbir kimlik avı dolandırıcılığına kanmamış olsanız bile, siber saldırganlar sadece bireyleri değil, tüm şirketleri hedef aldıkları için parolalarınız ve verileriniz yine de veri ihlallerine maruz kalabilir. Bu yıl, Kimlik Hırsızlığı Kaynak Merkezi şimdiden iki binden fazla veri ihlali kaydetmiştir. Riskleri en aza indirmek için, her hesap için benzersiz ve güçlü bir parola oluşturun. Hepsini ezberlemenize gerek yoktur ve zaten ezberlemeniz de mümkün değildir. Karmaşık parolalar oluşturan ve bunları güvenli bir şekilde saklayan, tüm cihazlarınızda senkronize eden, web sitelerinde ve uygulamalarda otomatik olarak dolduran ve kimlik bilgilerinizin bilinen bir veri ihlalinde ortaya çıkması durumunda sizi uyaran bir parola yöneticisi kullanmak daha iyidir.

Kimlik avı ve dolandırıcılık hakkında daha fazla bilgi:

kimlik avı

kimlik avı

İpuçları

İpuçları