Rootkit Koruması ve Düzeltme Teknolojisi

Rootkit: Kötü amaçlı kod ve etkinlikleri algılamaya karşı gizlemek için farklı teknikler uygulayan ve antivirüsün düzeltme girişimlerine karşı eylemlerde bulunan kötü amaçlı bir programdır. Kaspersky'nin çok katmanlı, yeni nesil koruma yaklaşımının bir parçası olan Rootkit Koruması teknolojisi, rootkit programları tarafından etkin virüs bulaşmasını algılar ve sistemleri bu tür virüs bulaşmalarından kurtarır.

Rootkit'ler genelde bir sürücü (ya da sürücü zinciri) içerir, çekirdek modunda çalışır ve aşağıdaki işlevlerin bazılarını veya hepsini gerçekleştirir:

- Depolama alanındaki (HDD) dosyaları, Windows kayıt defteri anahtarlarını ve değerlerini, sistemdeki işlemleri, yüklü modülleri, bellek bölgelerini (dosyasız kötü amaçlı yazılım durumunda), ağ etkinliklerini, disk bölümlerini, diğer nesneleri ve yapay öğeleri gizleme

- Algılanması durumunda rootkit'in antivirüs tarafından değiştirilmesi ve/veya ortadan kaldırılmasına ve yapılan değişikliklerin geri alınmasına yönelik karşı hamleler

- Kötü amaçlı kod/uygulamalar için işletim sistemi çekirdeğine erişim sağlama (antivirüs işlemlerinin durdurulması için), meşru işlemlere kötü amaçlı kod ekleme, ağ trafiğini izleme (veri yakalama), basılan tuşları izleme (tuş kaydetme) vb.

Kötü amaçlı yazılım yazarları, antivirüs yazılımı çalıştırılıyor olsa bile kötü amaçlı kodlarının hedeflenen ana bilgisayarda uzun süreler boyunca faaliyet göstermesini ister. Bu amaçla, algılamayı ve etkin virüs bulaşmasının düzeltilmesini güçleştirmek için farklı teknikler kullanmaları gerekir. İşletim Sisteminin hem belgeli hem de belgelenmemiş yöntemlerini kullanabilirler. RootKit'lerin kullanıcı modunda ve çekirdek modunda farklı izleme yaklaşımları, nesnelere yönelik manipülasyonlar (DKOM), filtreleme sürücülerini aşma teknikleri ve çağrı işlevlerini kullandıkları bilinmektedir. Kurban sistemde kalıcılığı sağlamak için RootKit'lerin İşletim Sistemi önyüklemesinin erken aşamalarında çalışmaya başlaması gerekir; böylece Ana Önyükleme Kaydı (MBR) ve Toplu Önyükleme Kaydı (VBR) gibi önyükleme bölümlerine virüs bulaştırabilirler. Bu tür bir işleve sahip RootKit'lere BootKit adı verilir.

Kaspersky'nin rootkit koruması teknolojileri

- İşletim Sisteminin sistem belleğinde etkin virüs bulaşmasına yönelik arama yapma

- Otomatik Çalıştırma için kullanılan tüm olası konumları tarama

- Etkin virüs bulaşmasının algılanması durumunda düzeltme, İşletim Sistemi önyüklemesinin erken aşamalarında kurtarma

- Ürünün virüs bulaşmış sisteme yüklenmesi sırasında etkin virüs bulaşmasını etkisiz hale getirme

Bu çok modüllü koruma teknolojisi, etkin virüs bulaşmasının algılanması ve etkisiz hale getirilmesi için iki yaklaşım uygular: kesin ve genel. Kaspersky ürünleri, bu yaklaşımların her ikisinden de faydalanır.

Kesin yaklaşım: Algılama

ve etkisiz hale getirme prosedürleri, varlığını gizleme ya da antivirüs tarafından yapılan düzeltmeye karşı hamlede bulunma gibi belirli rootkit tekniklerini hedef alır. Bu yaklaşım, mevcut bulaşma durumlarını ele almak için kısa bir süre içinde rootkit'e

karşı koruma sağlar ve daha genel bir yaklaşım geliştirmek için zaman kazandırır.

Genel yaklaşım: Rootkit Koruması; aktif işlemleri, sistem modüllerini, belleği, Otomatik Çalıştırma nesnelerini tarar ve öykünücü, AV motoru, statik buluşsal yöntemler, ML modeliyle desteklenen davranış tabanlı buluşsal yöntemler gibi diğer antivirüs bileşenleri için kötü amaçlı yazılım koduna erişim sağlar. Listelenen bileşenlerin herhangi biri tarafından tetiklenmesi durumunda rootkit koruması, sistemi virüsten arındırır.

Rootkit koruması bileşenleri

- Yükleyici Koruyucu: Güvenlik ürününün kurban sisteme yüklenmesi sırasında etkin virüs bulaşmasına karşı hamleler uygular

- Düşük Seviyeli Disk Erişimi, Düşük Seviyeli Kayıt Defteri Erişimi, Kontrol Altına Alma: Sabit sürücüye ve Windows kayıt defterine düşük seviyeli erişim sağlar, farklı erişim engelleme yöntemlerini aşar. Düzeltme süresi için etkin virüs bulaşmasının kontrol altına alınmasına yönelik teknikler içerir

- Ön Yükleme Aşaması Temizleyici: İşletim Sistemi önyüklemesinin erken aşamalarında düzeltme uygular

- Sistem Belleği Tarayıcısı: Sistem belleğindeki rootkit'leri aramaya ve düzeltmeye yönelik bir modül

- Dosya Sistemi Ayrıştırıcı, Kayıt Defteri Ayrıştırıcı: Çok sayıda Dosya Sistemi ve Windows Kayıt Defteri formatını ayrıştırır

- Kritik Alan Tarayıcı: Otomatik Çalıştırma nesnelerini taramaya ve düzeltmeye yönelik modül, yukarıda açıklanan modüllerden faydalanır.

Son yıllarda giderek yaygınlaşan tehditlerden biri, ürün yazılımı içerisinde gizlenen rootkit'lerdir. Kötü amaçlı kodun disk formatlandıktan ve işletim sistemi yeniden başlatıldıktan sonra bile sistemde kalabilmesi için işletim sistemi önyüklemesinin erken aşamalarında çalışmaya başladıklarından dolayı bu tür kötü amaçlı yazılımlar çok tehlikelidir. UEFI rootkit'lerinin ilk örnekleri 2015 yılında keşfedilmiştir. Sonraki yıllarda, bu tür rootkit'leri kullanarak başarı elde eden çeşitli APT saldırıları tespit edilmiştir.

Rootkit Koruması teknolojilerimiz, bu tehdide karşılık vermek üzere Kritik Alan Tarayıcı çalışırken ROM BIOS'unun içeriğini analiz eden bir Ürün Yazılımı Tarayıcı içerir. Bu teknoloji, UEFI modunda ya da eski modda (BIOS) önyüklenen sistemlerde çalışabilir.

Ürün Yazılımı Tarayıcı şu şekilde çalışır:

- Özel bir sürücü tarafından ROM BIOS'u içeriklerinin dökümü alınır.

- Tarayıcı, rootkit algılamaya özgü buluşsal yöntemi kullanarak dökümü inceler.

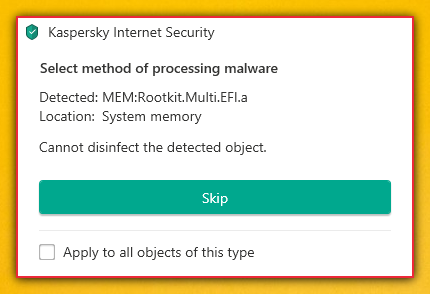

- Kötü amaçlı kod algılanırsa kullanıcı, kötü amaçlı yazılımın konumunu (Sistem Belleği) ve sistemin hangi modda önyüklendiğini (UEFI modu için "MEM:Rootkit.Multi.EFI.a" kararı ve eski mod için "MEM:Rootkit.Multi.BIOS.a" kararı) gösteren bir uyarı alır.

- ROM BIOS'unu yeniden yazmak potansiyel olarak tehlikeli bir işlem olup platforma bağlı olduğundan, bu tür bir virüs bulaşma durumu için otomatik düzeltme gerçekleştirilmez. Bir rootkit'in algılanması durumunda ROM BIOS'unu manuel olarak yeniden yazmaya ilişkin talimatlar için Destek Hizmetimizle iletişime geçmeniz gerekir. En kötü senaryoda, anakartı değiştirmeniz gerekebilir.

Kaspersky Internet Security'den bir UEFI rootkit algılama uyarısı

Kaspersky'nin Ürün Yazılımı Tarayıcısı; Hacking Team (VectorEDK), Lojax (DoubleAgent) ve Finfish gibi tüm bilinen UEFI rootkit'lerini algılar. Özel buluşsal yöntemler, Kaspersky'nin ve diğer tedarikçi uzmanlarının keşfettiği yeni rootkit çalışmalarına bağlı olarak düzenli olarak güncellenir. Ürün Yazılımı Tarayıcı, tüm temel ürünlerimizde (Kaspersky Anti-Virus, Kaspersky Internet Security, Kaspersky Total Security, Kaspersky Endpoint Security for Business vb.) kullanılır.