Stuxnet, siber saldırılar ve siber savaşlarla eş anlamlı hale geldi. Stuxnet'i kimin yarattığı, Stuxnet'in nasıl çalıştığı ve Stuxnet'in siber güvenlik açısından neden önemli olduğu konusunda sorular bugün bile devam ediyor. Bu soruların ve daha fazlasının yanıtlarını bulmak için okumaya devam edin.

Stuxnet Nedir?

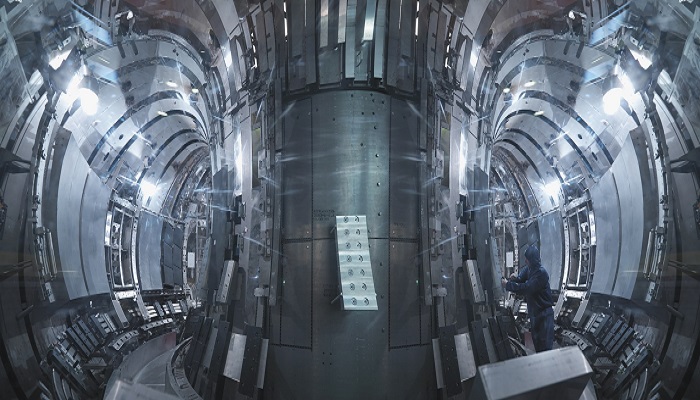

Stuxnet, 2010 yılında yaygın olarak bilinen oldukça gelişmiş bir bilgisayar solucanıdır. Daha önce bilinmeyen Windows sıfır-gün güvenlik açıklarını kullanarak hedef sistemleri enfekte ediyor ve diğer sistemlere yayılıyor. Stuxnet, esas olarak İran'ın uranyum zenginleştirme tesislerindeki santrifüjleri hedef alıyordu ve amacı İran'ın o dönemde yeni ortaya çıkan nükleer programını gizlice rayından çıkarmaktı. Ancak Stuxnet, zamanla gaz boruları, enerji santralleri ve su arıtma tesisleri gibi diğer altyapıları da hedef alabilecek şekilde değiştirildi.

Stuxnet 2010 yılında küresel çapta gündeme gelse de, üzerinde geliştirmelerin 2005 yılında başladığı düşünülüyor. Dünyanın ilk siber silahı olarak kabul ediliyor ve bu nedenle medyada büyük ilgi görüyor. Solucanın İran'ın nükleer santrifüjlerinin yaklaşık beşte birini yok ettiği, 200 binden fazla bilgisayarı etkilediği ve bin makinenin fiziksel olarak bozulmasına neden olduğu bildirildi.

Stuxnet nasıl çalıştı?

Stuxnet, yalnızca belirli hedefleri etkilemek ve diğer cihazlara minimum zarar vermek üzere dikkatlice tasarlanmış, oldukça karmaşık bir kötü amaçlı yazılımdır .

2000'li yılların başında İran'ın Natanz'daki uranyum zenginleştirme tesisinde nükleer silah geliştirdiği yaygın olarak düşünülüyordu. İran'ın nükleer tesisleri hava boşluğuna sahipti - yani kasıtlı olarak diğer ağlara veya internete bağlanmamışlardı. ('Hava boşluğu' terimi, bir organizasyonun fiziksel varlıkları ile dış dünya arasındaki fiziksel alanı ifade eder.) Stuxnet'in ajanlar tarafından bu nükleer tesislerin içine taşınan USB bellekler aracılığıyla iletildiği düşünülüyor.

Stuxnet, enfekte olmuş her bilgisayarda, elektromanyetik ekipmanları otomatikleştirmek ve izlemek için kullanılan programlanabilir mantık denetleyicileri (PLC'ler) olarak hizmet veren endüstriyel bilgisayarların kullandığı Siemens Step 7 yazılımının izlerini aradı. Stuxnet bu yazılımı bulduktan sonra, PC tarafından kontrol edilen elektromanyetik ekipmana yıkıcı talimatlar gönderecek şekilde kodunu güncellemeye başladı. Aynı zamanda Stuxnet, ana kontrol cihazına yanlış geri bildirim gönderiyordu; bu da ekipmanı izleyen herhangi birinin, ekipman kendini imha etmeye başlayana kadar herhangi bir sorun olduğunu fark edemeyeceği anlamına geliyordu.

Özetle: Stuxnet, Natanz'daki reaktörlerdeki santrifüjlere uranyum gazı pompalayan vanaları manipüle ediyordu. Gaz hacmini hızlandırdı ve dönen santrifüjleri aşırı yükledi, aşırı ısınmalarına ve kendi kendini imha etmelerine neden oldu. Ancak bilgisayar ekranlarını izleyen İranlı bilim insanları için her şey normal görünüyordu.

Stuxnet oldukça karmaşıktı; sistemlere sızmak için dört ayrı sıfır gün saldırısı kullanıyordu ve yalnızca Siemens endüstriyel kontrol sistemlerine zarar vermek için tasarlanmıştı. Stuxnet üç bölümden oluşuyordu:

- Çalışmanın çoğunu yapan bir solucan

- Yayılan solucan kopyalarının otomatik olarak yürütülmesini sağlayan bir bağlantı dosyası

- Dosyaları tespitten gizleyen bir rootkit

Stuxnet, 2010 yılında İran'ın nükleer tesislerindeki müfettişlerin santrifüjlerin arızalanma hızı karşısında şaşkınlıklarını dile getirmelerinin ardından ortaya çıktı. Güvenlik uzmanları tarafından yapılan daha detaylı araştırmalar, sorunun güçlü kötü amaçlı yazılımlardan kaynaklandığını ortaya çıkardı. (Güvenlik uzmanlarından biri olan Sergey Ulasen, daha sonra Kaspersky için çalışmaya başladı.) Stuxnet'in tespit edilmesi zordu çünkü bilinen bir imzası olmayan tamamen yeni bir kötü amaçlı yazılımdı ve birden fazla sıfır günlük güvenlik açığını istismar ediyordu.

Stuxnet'in İran'ın nükleer tesislerinin ötesine yayılması amaçlanmamıştı. Ancak bu kötü amaçlı yazılım, son derece karmaşık ve saldırgan yapısı nedeniyle internete bağlı bilgisayarlara yerleşti ve yayılmaya başladı. Ancak, bulaştığı dış bilgisayarlara çok az zarar verdi; çünkü Stuxnet yalnızca belirli hedeflere zarar vermek üzere özel olarak tasarlanmıştı. Stuxnet'in etkisi en çok İran'da hissedildi.

Stuxnet'i kim yarattı?

Stuxnet'in sorumluluğunu henüz kimse üstlenmese de, bunun ABD ve İsrail istihbarat örgütlerinin ortak eseri olduğu yaygın olarak kabul ediliyor. İddiaya göre, solucanı geliştirmeye yönelik gizli program, Başkan George W. Bush döneminde başlayan ve ardından Başkan Obama döneminde de devam eden 'Olimpiyat Oyunları' kod adlı bir programdı. Programın amacı İran'ın yeni ortaya çıkan nükleer programını rayından çıkarmak veya en azından geciktirmekti.

Başlangıçta ajanlar, Stuxnet zararlı yazılımını İran'ın nükleer programı açısından önemli bir yer olan Natanz ile bağlantılı dört mühendislik firmasına yerleştirdiler ve saldırıyı tesis içinde iletmek için USB belleklerin dikkatsizce kullanılmasına güvendiler.

Stuxnet neden bu kadar ünlü?

Stuxnet, medyada büyük ilgi uyandırdı ve belgesellere, kitaplara konu oldu. Günümüzde bile hala tarihin en gelişmiş kötü amaçlı yazılım saldırılarından biri olarak varlığını sürdürmektedir. Stuxnet birkaç nedenden dolayı önemliydi:

- Dünyanın ilk dijital silahıydı. Stuxnet, hedeflenen bilgisayarları ele geçirmek veya onlardan bilgi çalmak yerine, bilgisayarların kontrol ettiği ekipmanlarda fiziksel yıkım yaratmak için dijital alemden kaçtı. Başka bir ülkenin altyapısına kötü amaçlı yazılımlar aracılığıyla saldırmanın mümkün olduğuna dair bir emsal oluşturdu.

- Ulus devlet düzeyinde yaratılan Stuxnet, tarihteki ilk siber savaş saldırısı olmasa da, o zamanlar en karmaşık olanı olarak kabul ediliyordu.

- Son derece etkiliydi: Stuxnet'in İran'ın nükleer santrifüjlerinin neredeyse beşte birini tahrip ettiği bildirildi. Endüstriyel kontrol sistemlerini hedef alan solucan, 200.000'den fazla bilgisayara bulaştı ve 1.000 makinenin fiziksel olarak bozulmasına neden oldu.

- Yayılmak için dört farklı sıfırıncı gün açığı kullanıldı ki bu 2010 yılında oldukça sıra dışıydı ve bugün bile hala nadir görülen bir durum. Bu istismarlardan biri o kadar tehlikeliydi ki, ekranda yalnızca bir simgenin görünmesini gerektiriyordu; hiçbir etkileşim gerekmiyordu.

- Stuxnet, hava boşluklu ağların ihlal edilebileceğini (bu durumda, virüslü USB sürücüler aracılığıyla) ortaya koydu. Stuxnet bir sisteme girdiğinde hızla yayılarak Siemens yazılımları ve PLC'leri kontrol eden bilgisayarları aradı.

Stuxnet bir virüs müdür?

Stuxnet genellikle bir virüs olarak anılır ama aslında bir bilgisayar solucanıdır. Virüsler ve solucanlar her ikisi de kötü amaçlı yazılım türü olmasına rağmen, solucanlar daha karmaşıktır çünkü aktif hale gelmeleri için insan etkileşimine ihtiyaç duymazlar; bunun yerine, bir sisteme girdikten sonra kendi kendine yayılabilirler.

Bilgisayar solucanı verileri silmenin yanı sıra ağları aşırı yükleyebilir, bant genişliğini tüketebilir, arka kapı açabilir, sabit disk alanını azaltabilir ve kök araç takımları, casus yazılımlar ve fidye yazılımları gibi diğer tehlikeli kötü amaçlı yazılımları dağıtabilir.

Virüsler ve solucanlar arasındaki farklar hakkında daha fazla bilgiyi buradaki makalemizde okuyabilirsiniz.

Stuxnet'in mirası

Stuxnet, kötü şöhreti nedeniyle kamuoyunun gündemine girmiştir. Oscar adayı belgeselci Alex Gibney, Stuxnet'in hikayesini anlatan ve bunun İran'ın Batı ile ilişkilerine etkisini inceleyen 2016 yapımı Zero Days belgeselini yönetti. Ödüllü gazeteci Kim Zetter, Stuxnet'in keşfini ve sonrasını ayrıntılı olarak anlatan Countdown to Zero Day adlı bir kitap yazdı. Başka kitaplar ve filmler de yayınlandı.

Stuxnet'in yaratıcılarının, onu Haziran 2012'de sonlandıracak şekilde programladıkları ve her durumda Siemens'in PLC yazılımı için düzeltmeler yayınladığı söyleniyor. Ancak Stuxnet'in mirası, orijinal koda dayalı diğer kötü amaçlı yazılım saldırıları şeklinde devam etti. Stuxnet'in halefleri şunlardır:

Duqu (2011)

Duqu, endüstriyel tesislerden tuş vuruşlarını kaydetmek ve veri toplamak için tasarlanmıştı; muhtemelen daha sonra bir saldırı başlatmak için.

Alev (2012)

Flame, Skype görüşmelerini kaydeden, tuş vuruşlarını kaydeden ve ekran görüntüleri toplayan karmaşık bir casus yazılımdı. Stuxnet gibi Flame de USB bellek ile seyahat ediyordu. Çoğunlukla İran ve diğer Ortadoğu ülkelerinde hükümet, eğitim kurumları ve bazı özel kişileri hedef aldı.

Havex (2013)

Havex'in amacı enerji, havacılık, savunma ve ilaç şirketleri dahil olmak üzere birçok şirketten bilgi toplamaktı. Havex zararlı yazılımının hedefinde ağırlıklı olarak ABD, Avrupa ve Kanada'daki kuruluşlar yer alıyor.

Sanayi Yıkıcı (2016)

Bu, enerji tesislerini hedef alıyordu. Aralık 2016'da Ukrayna'da elektrik kesintisine neden olduğu bildiriliyor.

Triton (2017)

Bu saldırının Orta Doğu'daki bir petrokimya tesisinin güvenlik sistemlerini hedef alması, kötü amaçlı yazılımın yaratıcısının çalışanlara fiziksel zarar verme niyetinde olduğu yönünde endişelere yol açtı.

En son (2018)

Ekim 2018'de Stuxnet özelliklerine sahip ismi açıklanmayan bir virüsün İran'da belirtilmeyen bir ağ altyapısını etkilediği bildirildi.

Günümüzde siber araçlar, birçok devlet ve devlet dışı aktör tarafından, suç faaliyetlerinde, stratejik amaçlarla veya her ikisiyle birlikte istihbarat toplama, sabotaj ve bilgi operasyonları amacıyla yaygın olarak kullanılmaktadır . Ancak sıradan bilgisayar kullanıcılarının Stuxnet tabanlı kötü amaçlı yazılım saldırıları konusunda endişelenmeleri için pek bir neden yok, çünkü bunlar öncelikle enerji santralleri veya savunma gibi büyük endüstrileri veya altyapıları hedef alıyor.

Endüstriyel ağlar için siber güvenlik

Gerçek dünyada Stuxnet gibi gelişmiş ulus devlet saldırıları, fidye yazılımları gibi şeylerin neden olduğu yaygın, fırsatçı kesintilerle karşılaştırıldığında nadirdir. Ancak Stuxnet, siber güvenliğin her kuruluş için ne kadar önemli olduğunu ortaya koyuyor. İster fidye yazılımı, ister bilgisayar solucanı, kimlik avı , ister ticari e-posta ihlali (BEC) veya diğer siber tehditler olsun, kuruluşunuzu korumak için atabileceğiniz adımlar şunlardır:

- Çalışanların ve yüklenicilerin ağınıza potansiyel tehditler getirmesini önleyen sıkı bir Kendi Cihazını Getir (BYOD) politikası uygulayın.

- Kaba kuvvet saldırılarını engelleyen ve çalınan parolaların tehdit vektörü haline gelmesini önleyen iki faktörlü kimlik doğrulamaya sahip güçlü ve teknik olarak uygulanan bir parola politikası uygulayın.

- Bilgisayarlarınızı ve ağlarınızı en son yamalarla güvence altına alın. Güncel kalmanız, en son güvenlik düzeltmelerinden yararlanmanızı sağlayacaktır.

- Özellikle kritik sistemlerde kesintileri en aza indirmek için her düzeyde kolay yedekleme ve geri yükleme uygulayın.

- İşlemcileri ve sunucuları anormalliklere karşı sürekli olarak izleyin.

- Tüm cihazlarınızın kapsamlı bir antivirüs ile korunduğundan emin olun. İyi bir antivirüs programı sizi bilgisayar korsanlarına ve en son virüslere, fidye yazılımlarına ve casus yazılımlara karşı korumak için 7/24 çalışır.

İlgili ürünler:

- Kaspersky Antivirus

- Kaspersky Premium Antivirüs

- Kaspersky Premium Antivirus'u 30 Günlük Ücretsiz Deneme ile indirin

- Kaspersky Password Manager - Ücretsiz Deneme Sürümü

- Kaspersky VPN Secure Connection

Daha fazla bilgi için: