Fidye Yazılımı Koruması

Fidye yazılımı, kurbanın verileri kullanamaması veya bilgisayarı tüm işlevleriyle çalıştıramaması için kurbanın bilgisayarındaki kullanıcı verilerini değiştiren bir Trojan türüdür. Veriler "rehin alındığında" (engellendiğinde ya da şifrelendiğinde) kullanıcı bir fidye talebi alır. Siber suçlu, kurbana para göndermesini söyler; parayı aldığında kurbana verileri kurtarması ya da bilgisayarın performansını eski durumuna getirmesi için bir program göndereceğine söz verir.

Fidye yazılımı, aşağıdaki sebeplerden dolayı günümüzde siber dünyada en sık karşılaşılan tehditlerden biridir:

- Net bir gelir sağlama modeline sahiptir

- Bu tür kötü amaçlı yazılımları uygulamak kolaydır

Fidye yazılımı, hedeflenen kurbanlara bağlı olarak karmaşık veya basit olabilir:

- Basit fidye yazılımları, çoğunlukla kötü amaçlı spam kampanyaları, açıklardan yararlanma kiti vb. aracılığıyla yayılır.

- Karmaşık fidye yazılımları, hedefli saldırılarda kullanılır

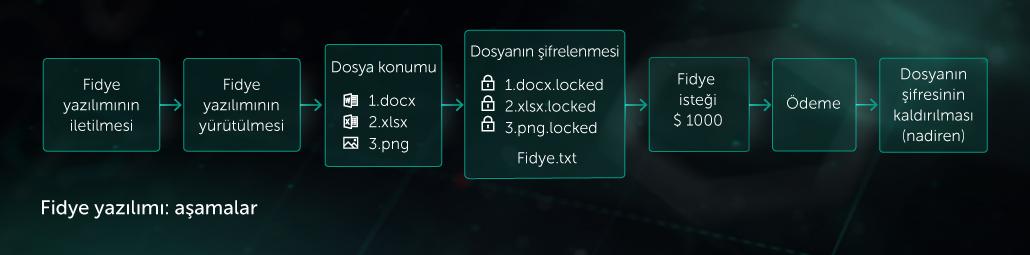

Fidye yazılımı saldırısının birkaç aşaması vardır:

- Kurbanın makinesine iletme: Spam e-postasında kötü amaçlı ek, hedefli saldırılarda güvenlik açığından yararlanma, sızma

- Yürütme: Önemli kullanıcı dosyalarını şifreleme

- Fidye talebi

- Verilerin şifresini kaldırma (saldırgana bağlı)

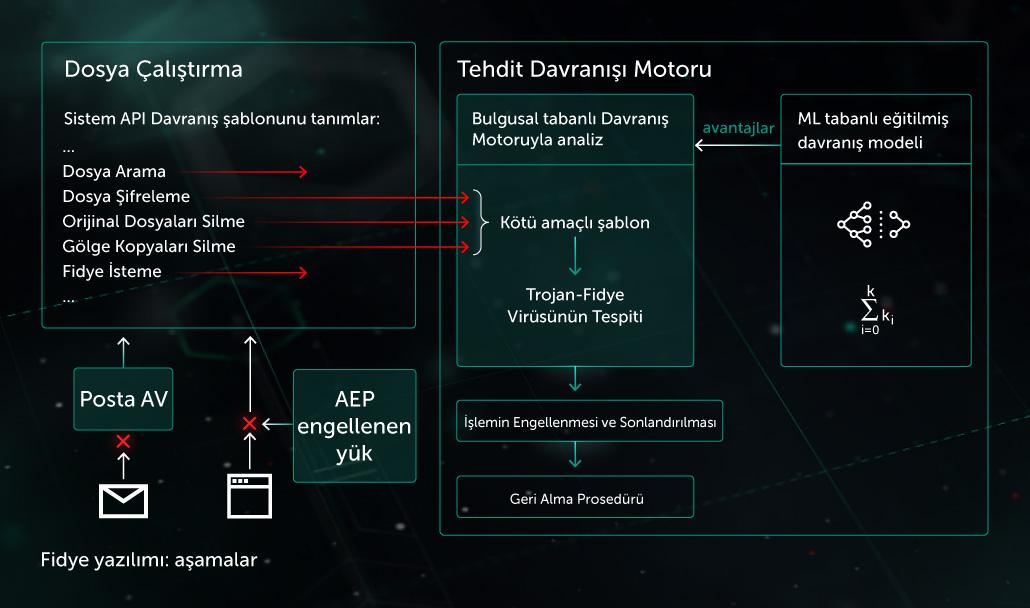

Fidye yazılımına karşı etkili koruma için güvenlik çözümünün çok katmanlı koruma kullanması gerekir. Kaspersky'nin çok katmanlı, yeni nesil koruması sayesinde ürünler, fidye yazılımını saldırının hem iletim hem de yürütme aşamasında algılar. Bu aşamaları daha yakından inceleyelim.

İletim aşaması: Spam e-postasında kötü amaçlı ek

Günümüzde fidye yazılımını dağıtmak için en sık kullanılan yol, e-posta (spam e-postası) üzerinden yürütülebilir komut dosyası içeren arşivler göndermektir. Alternatif olarak, kötü amaçlı makrolar içeren Microsoft Office belgeleri e-posta eki olarak kullanılır.

Kaspersky ürünlerindeki Posta AV bileşeni, iletinin tüm içeriğini (e-posta ekleri dahil) analiz eder ve içeriğe gelişmiş bulgusal yöntemler uygular.

İletim aşaması: Güvenlik Açığından Yararlanma

https://www.kaspersky.com/enterprise-security/wiki-section/products/automatic-exploit-prevention-aep

Açıklardan Yararlanmayı Önleme (EP), kötü amaçlı yazılımın (fidye yazılımı da dahil) yazılım güvenlik açıklarını kullanarak sızmasını engelleyen özel bir bileşendir. EP tarafından korunan en önemli uygulamalar arasında tarayıcılar, ofis uygulamaları, pdf okuyucuları ve benzer öğeler bulunur. Bahsedilen yazılımların alt öğe işlemi başlatma gibi her bir şüpheli eyleminde bileşen, kötü amaçlı şablonlara karşı, yazılımın davranışı üzerinde ek güvenlik analizi gerçekleştirir. EP, CryptXXX ve diğer birçok fidye yazılımının engellenmesine yardımcı olur.

2017 yılında dünya, ağdaki güvenlik açıklarının fidye yazılımı dağıtım yöntemi olarak kullanılabildiğinin farkına vardı. WannaCry fidye yazılımı, KOBİ'lerin güvenlik açıklarından faydalanarak hızla yayıldı. Bu tür bir açıklardan yararlanma saldırısı, yalnızca ağ seviyesinde engellenebilir. Kaspersky ürünleri, ağ trafiği analizi için izinsiz giriş algılama sistemi (IDS) adlı özel bir bileşene sahiptir. Bu bileşen, ağ paketlerini düşük seviyede analiz eder ve kötü amaçlı ağ etkinliğini algılamak için bunlara buluşsal şablonlar uygular. Bu bileşen, EternalBlue/EternalRomance açıktan yararlanma saldırılarını başarıyla algılar. Bu, WannaCry'ın bulaşmasının önlenmesine yardımcı olmuştur.

Yürütme aşaması

Tehdit aktörleri, statik algılamayı farklı yöntemler kullanarak aşmaya çalışır. Bu durumda, Davranış Tabanlı Algılama en son ama en güçlü savunma hattı olarak devreye girer. Her bir işlem etkinliğinin analiz edilmesi sayesinde kötü amaçlı şablonlar ortaya çıkartılır. Ardından ürün, işlemi sonlandırır ve Düzeltme Motoru ile değişiklikleri geri alır. Davranış tabanlı algılama, fidye yazılımı dahil olmak üzere önceden bilinmeyen tehditler için bile etkilidir. Basit bir fidye yazılımı şablonu birkaç adımdan oluşur:

- Kurbanın makinesindeki önemli dosyaları bulma

- Her bir dosyanın içeriğini okuma

- İçeriği şifreleme ve değişiklikleri diske kaydetme

Davranış Motoru, bu tür kötü amaçlı davranış şablonlarını eşleştirerek işlemi engeller ve Düzeltme Motoruyla değişiklikleri geri alır. Fidye yazılımlarının bu tür şablonlar aracılığıyla başarılı bir şekilde tespit edildiği saldırılara Polyglot, WannaCry (kötü amaçlı yazılımın şifreleme kısmı) vb. örnek gösterilebilir.

Fidye yazılımı algılaması bahsedilen şablonla sınırlı değildir ve bu tür tehditlere karşı birçoğu etkili olabilir. Bu yaklaşım, 2017 yılının Temmuz ayında yapılan ExPetr fidye yazılımı saldırısında ne kadar etkili olduğunu kanıtladı. Tehdit aktörleri, Ana Dosya Tablosunu (MFT; NTFS dosya sisteminin tüm dosyalarını, dizinini ve dosya meta verilerini içerir) şifrelemek için Petya fidye yazılımının düşük seviyeli bölümünü kullandı. Fidye yazılımını yürütmek için sabit sürücünün Ana Önyükleme Kaydını (MBR) yeniden yazan yüksek seviyeli bir bileşen çalıştırdılar. Tehdit Davranışı Motoru bileşeni, bu tür davranışları kötü amaçlı olarak işaretler ve işlemi durdurur. Kullanılan gizlenme/öykünme karşıtı tekniklerin türü fark etmeksizin diğer tehdit aktörleri tarafından yazılan benzer fidye yazılımları da çalışmaz.

Hedefli saldırılardaki fidye yazılımları

2017 yılında Kaspersky uzmanları, verileri şifrelemek amacıyla şirketlere saldıran birçok grup kaydetti.

Birçok hedefli saldırı olayında disk/dosya şifreleme için meşru yardımcı programlar kullanıldı. Bunlar arasında şifreleme için DiskCryptor ve kurumsal ağ üzerinden toplu yükleme için PSExec de bulunuyordu. Meşru yardımcı programlar için statik ve basit davranış tabanlı algılama, kullanımın meşru olması durumunda hatalı pozitif sonuç vereceği için verimsizdir. Bu nedenle yardımcı program kullanımının tüm bağlamına ilişkin bilgilerin toplanması ve analiz edilmesi gerekir. Bahsedilen örnekte, şifreleme için kullanılacak meşru yardımcı programın PSExec yardımcı programı üzerinden yükleme şablonu şüpheli olarak değerlendirilebilir ve ürün tarafından uygulanan ilgili koruma yöntemi, diğer kullanıcılar için Yanlış Alarma neden olmadan verilerin hasar görmesini önler.